可视化事件分析器

编辑可视化事件分析器

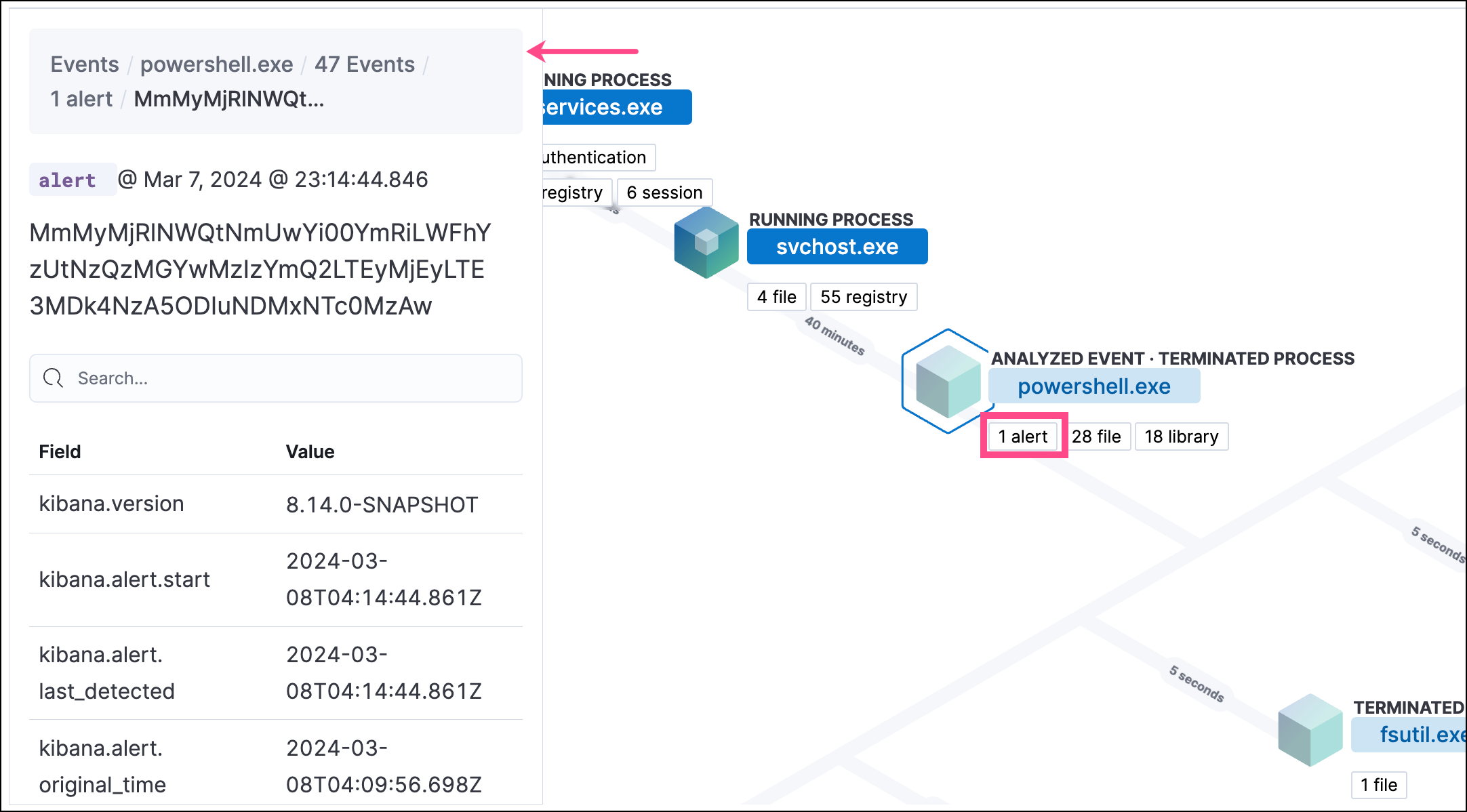

编辑Elastic Security 允许使用基于进程的可视化分析器来分析 Elastic Endpoint 检测到的任何事件,该分析器显示导致警报的进程和警报发生后立即发生的事件的图形时间线。检查可视化事件分析器中的事件有助于确定潜在恶意活动的来源以及环境中可能受到入侵的其他区域。它还使安全分析师能够深入了解所有相关的主机、进程和其他事件,以帮助他们进行调查。

如果您遇到性能下降的问题,您可以从分析器查询中排除冷层和冻结层数据。

查找要分析的事件

编辑您只能可视化由配置了 Elastic Defend 集成的主机或来自 winlogbeat 的任何 sysmon 数据触发的事件。

在 KQL 中,这转换为 agent.type 设置为以下任一值的任何事件:

-

endpoint -

winlogbeat且event.module设置为sysmon

要查找可以进行可视化分析的事件

-

首先,通过执行以下操作之一显示事件列表:

-

在 KQL 搜索栏中输入以下任一查询,然后选择Enter,以筛选可以进行可视化分析的事件:

-

agent.type:"endpoint" and process.entity_id :*或

-

agent.type:"winlogbeat" and event.module: "sysmon" and process.entity_id : *

-

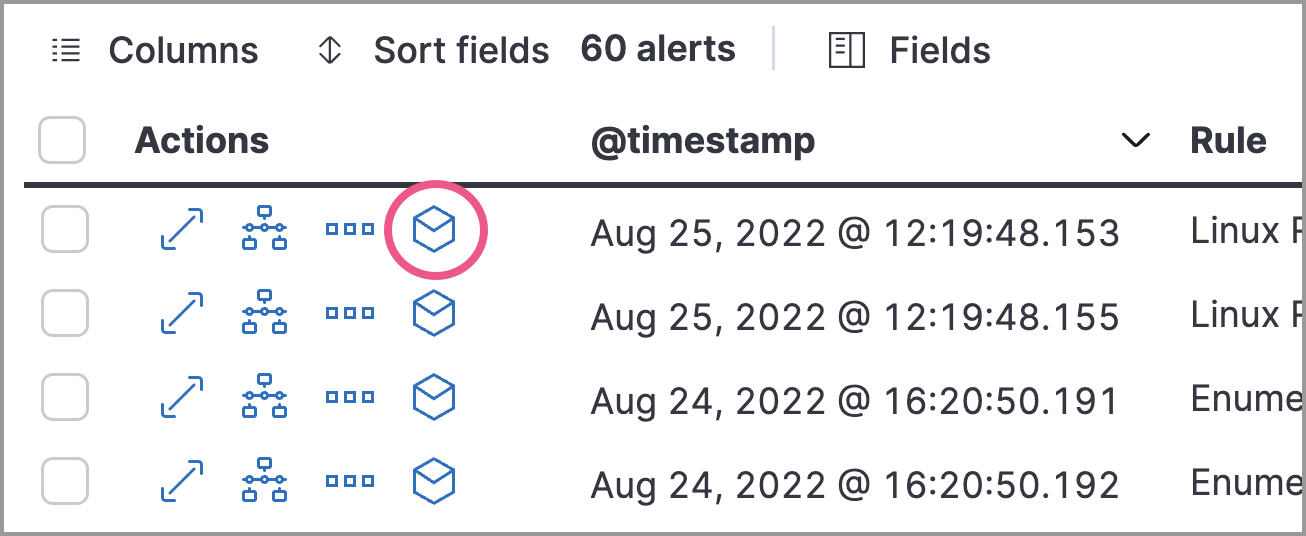

-

可以进行可视化分析的事件由一个立方体分析事件图标表示。选择此选项可在可视化分析器中打开事件。可以从主机、警报和时间线页面以及警报详细信息浮出层访问事件分析器。

打开

securitySolution:enableVisualizationsInFlyout高级设置,以从警报或事件详细信息浮出层的可视化选项卡访问事件分析器。

无法分析的事件将无法使用分析事件选项。如果事件具有不兼容的字段映射,则可能会发生这种情况。

您还可以从时间线中分析事件。

可视化事件分析器 UI

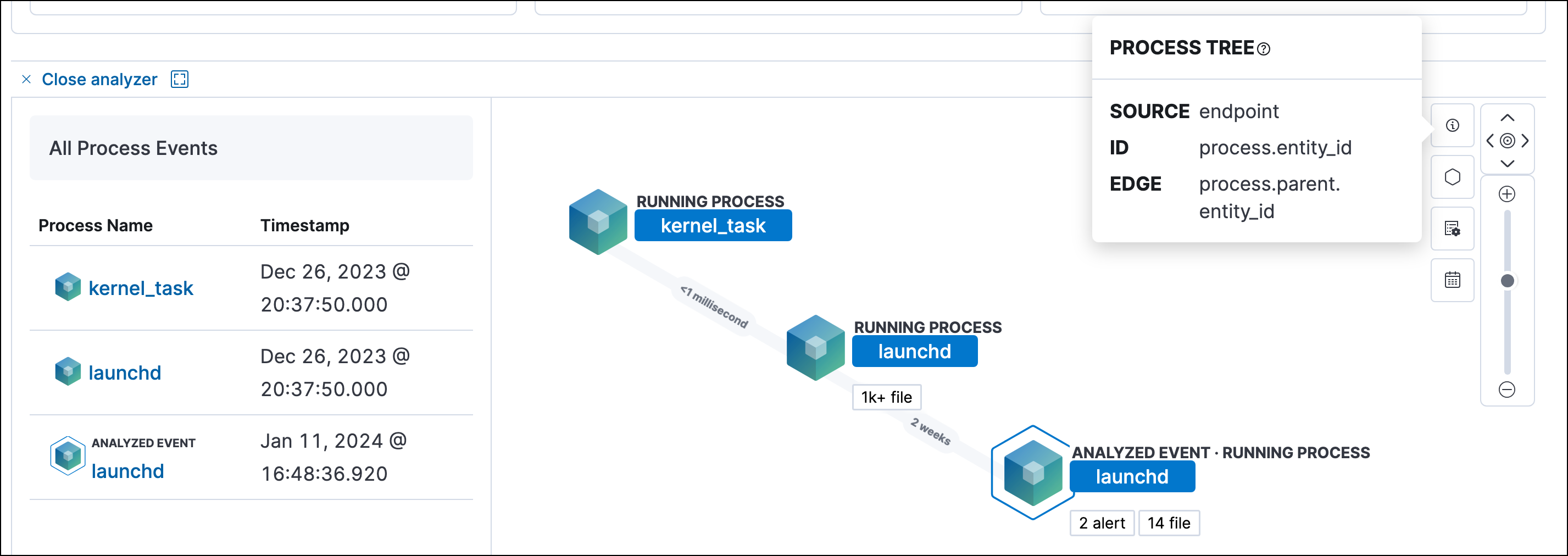

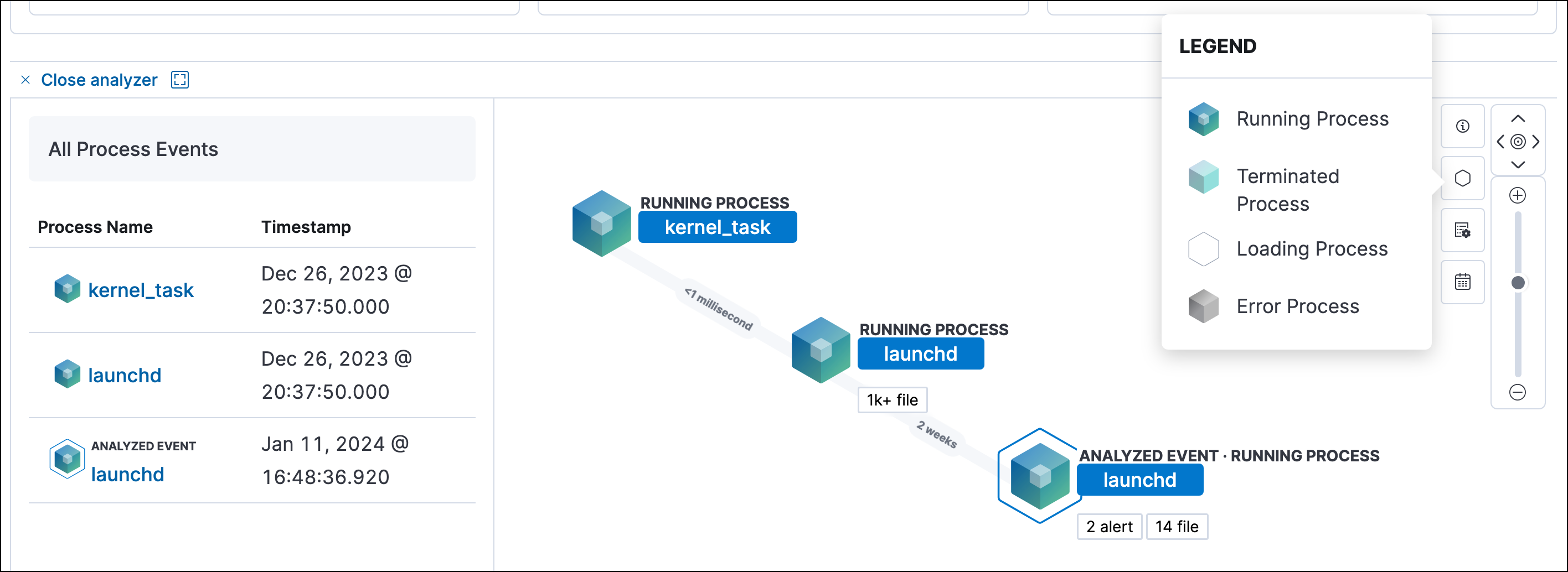

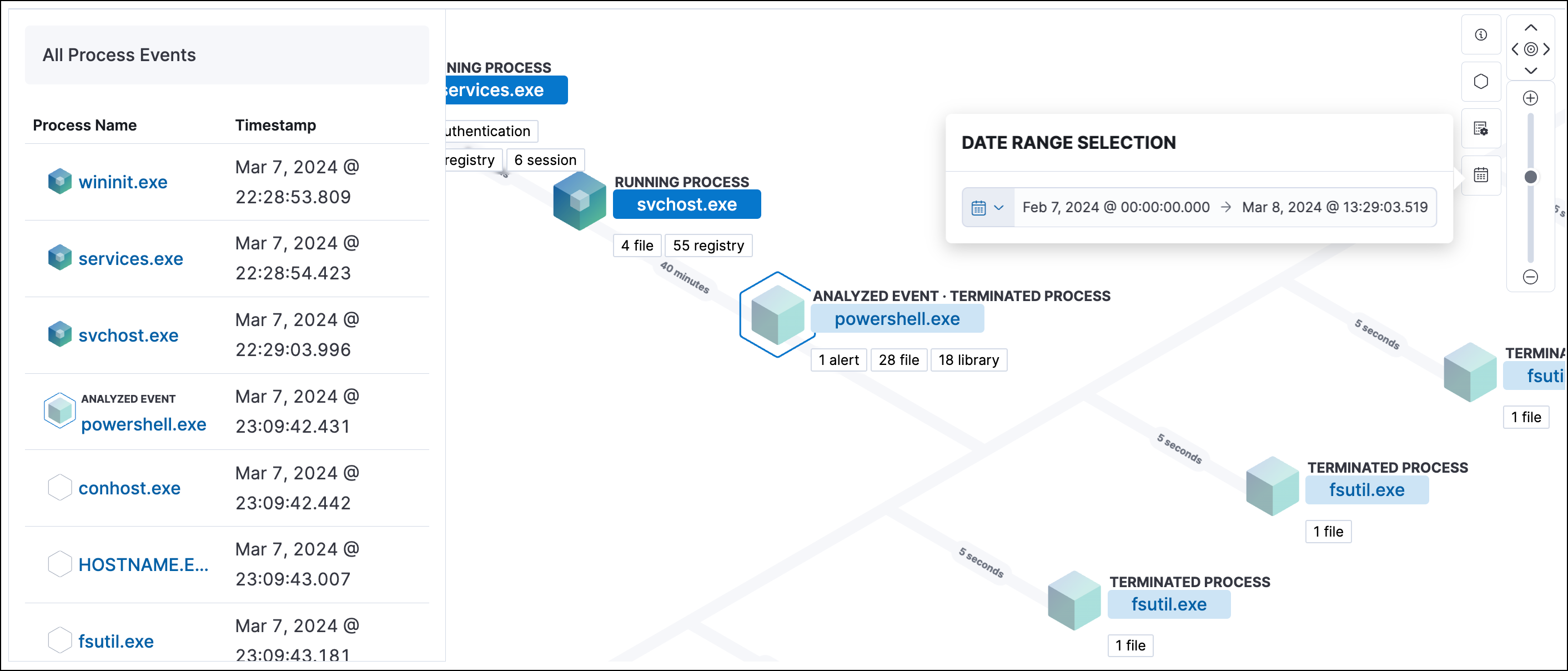

编辑在可视化分析器中,每个立方体代表一个进程,例如可执行文件或网络事件。在分析器中单击并拖动以浏览所有进程关系的层次结构。

要了解用于创建进程的字段,请选择进程树以显示创建图形视图的模式。包含的字段包括:

-

SOURCE:可以是endpoint或winlogbeat -

ID:唯一标识节点的事件字段 -

EDGE:指示两个节点之间关系的事件字段

单击图例以显示每个进程节点的状态。

使用日期和时间筛选器在特定时间范围内分析事件。默认情况下,所选时间范围与您从中打开警报的表的范围匹配。

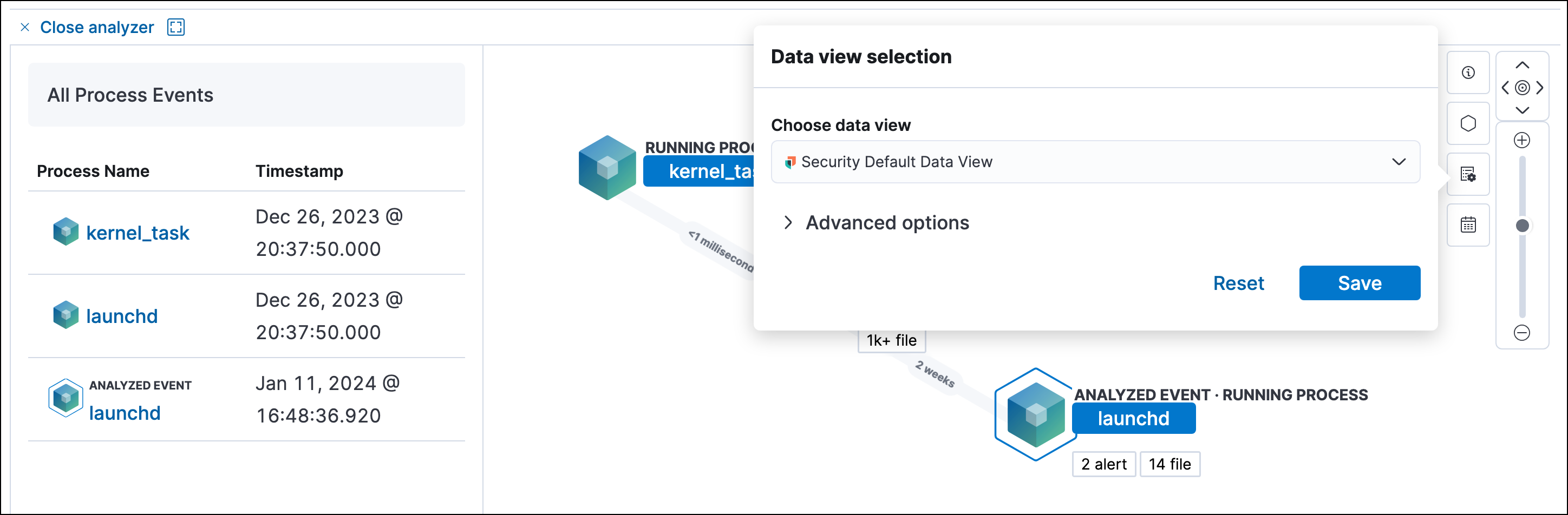

选择不同的数据视图以进一步筛选警报的相关事件。

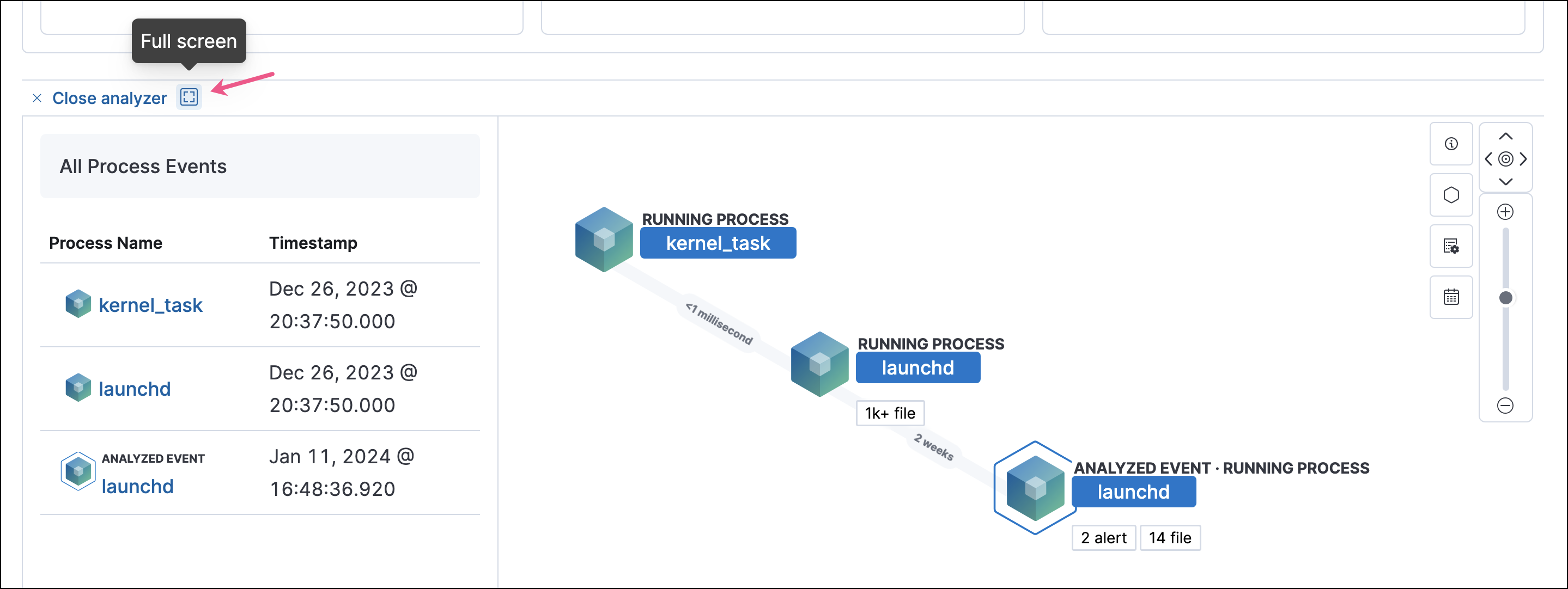

要将分析器扩展到全屏,请选择左侧面板上方的全屏图标。

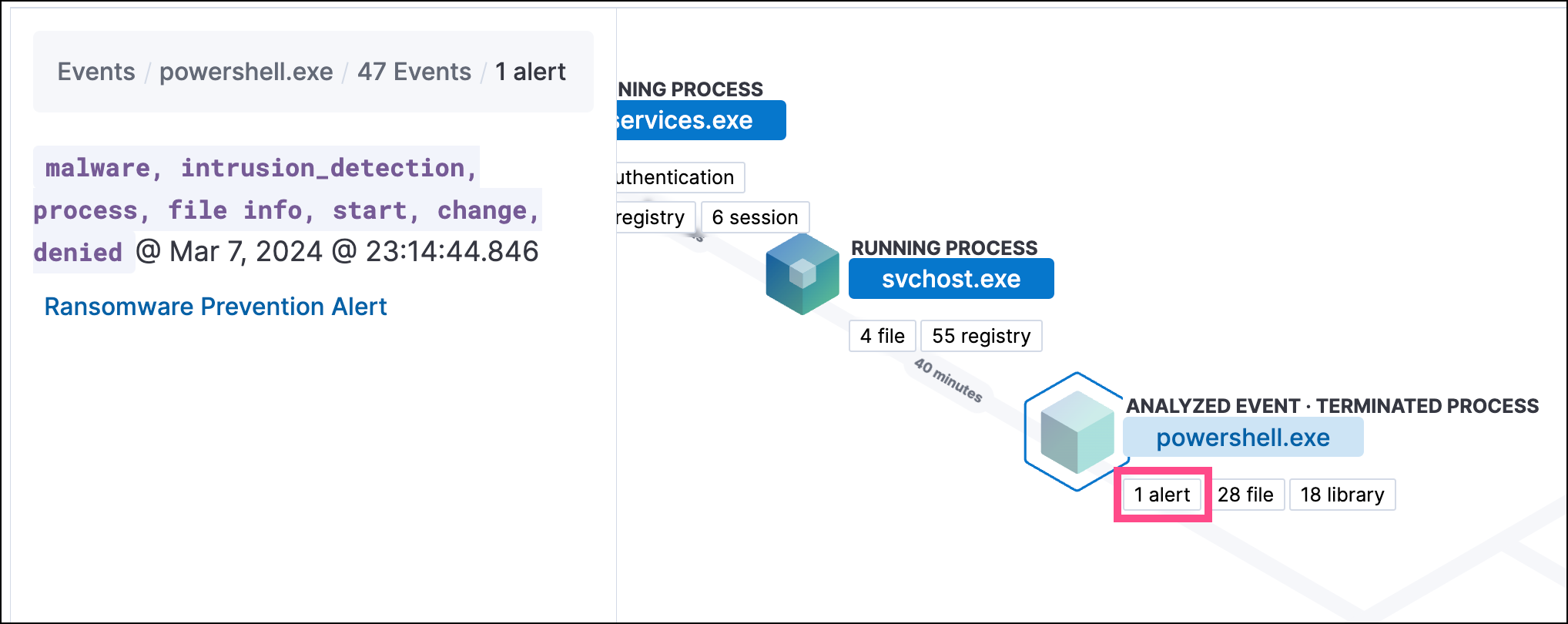

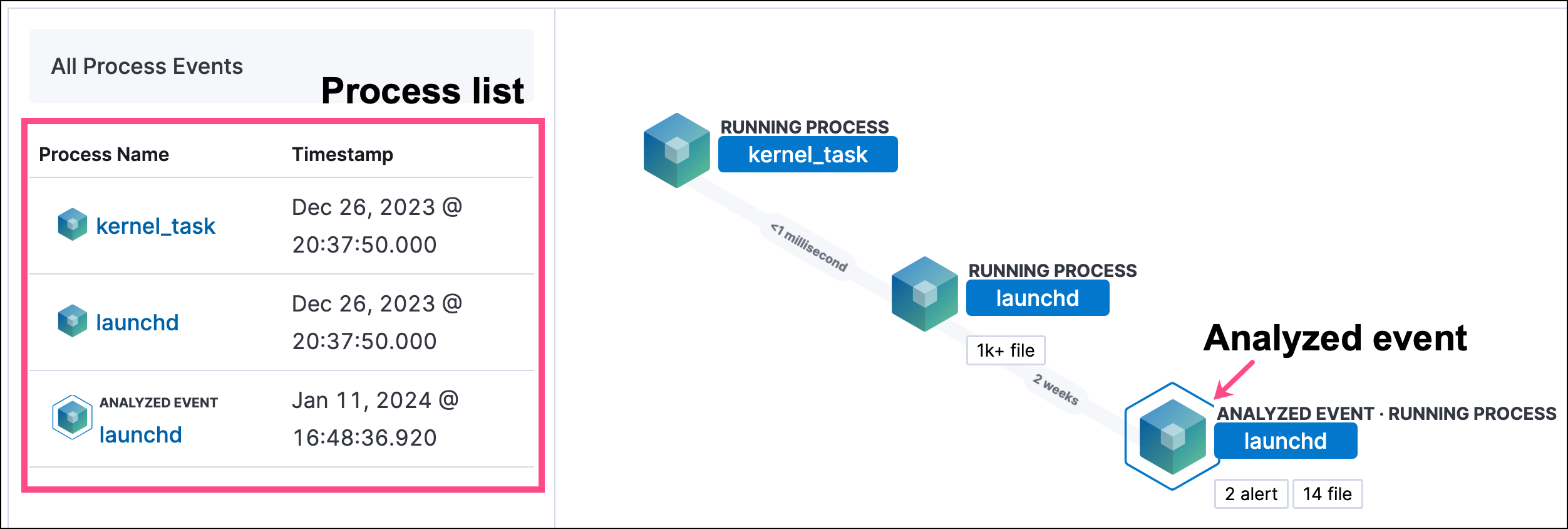

左侧面板包含与事件相关的所有进程的列表,从事件链的第一个进程开始。已分析事件(您从事件列表或时间线中选择要分析的事件)周围的立方体用浅蓝色轮廓突出显示。

在图形视图中,您可以:

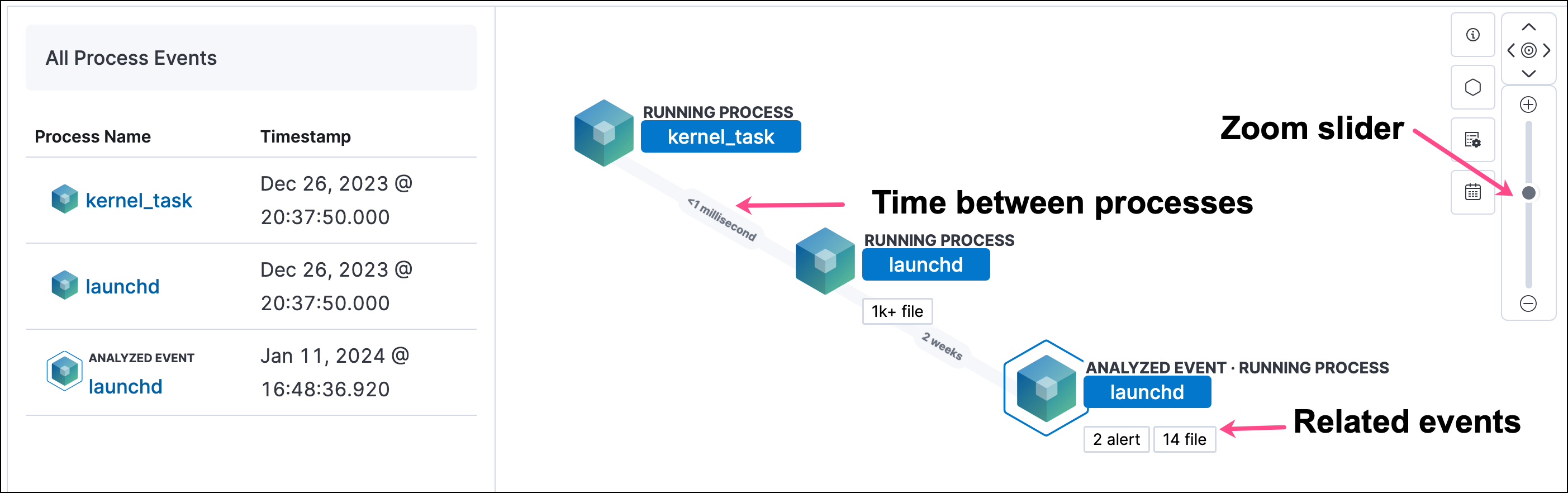

- 使用最右侧的滑块放大和缩小图形视图

- 单击并拖动图形视图以查看更多进程关系

- 观察从父进程生成的子进程事件

- 确定每个进程之间经过了多长时间

- 识别与每个进程相关的所有事件

进程和事件详细信息

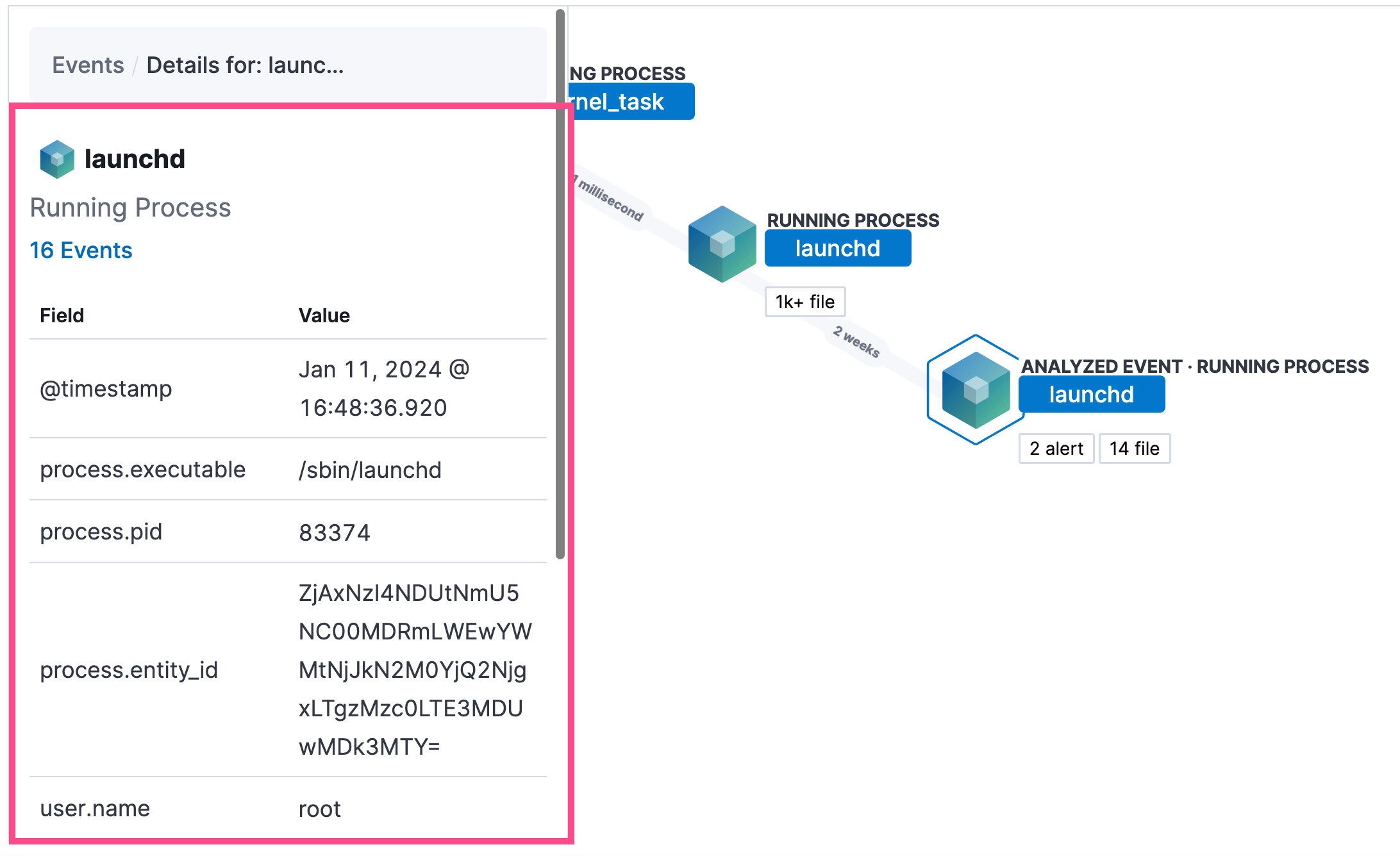

编辑要详细了解每个相关进程,请选择左侧面板或图形视图中的进程。左侧面板显示进程详细信息,例如:

- 与进程关联的事件数

- 执行进程的时间戳

- 主机中进程的文件路径

process-pid- 运行进程的用户名称和域

- 任何其他相关进程信息

- 任何关联的警报

首次选择进程时,它会显示在加载状态下。如果加载给定进程的数据失败,请单击进程下方的重新加载 {process-name}以重新加载数据。

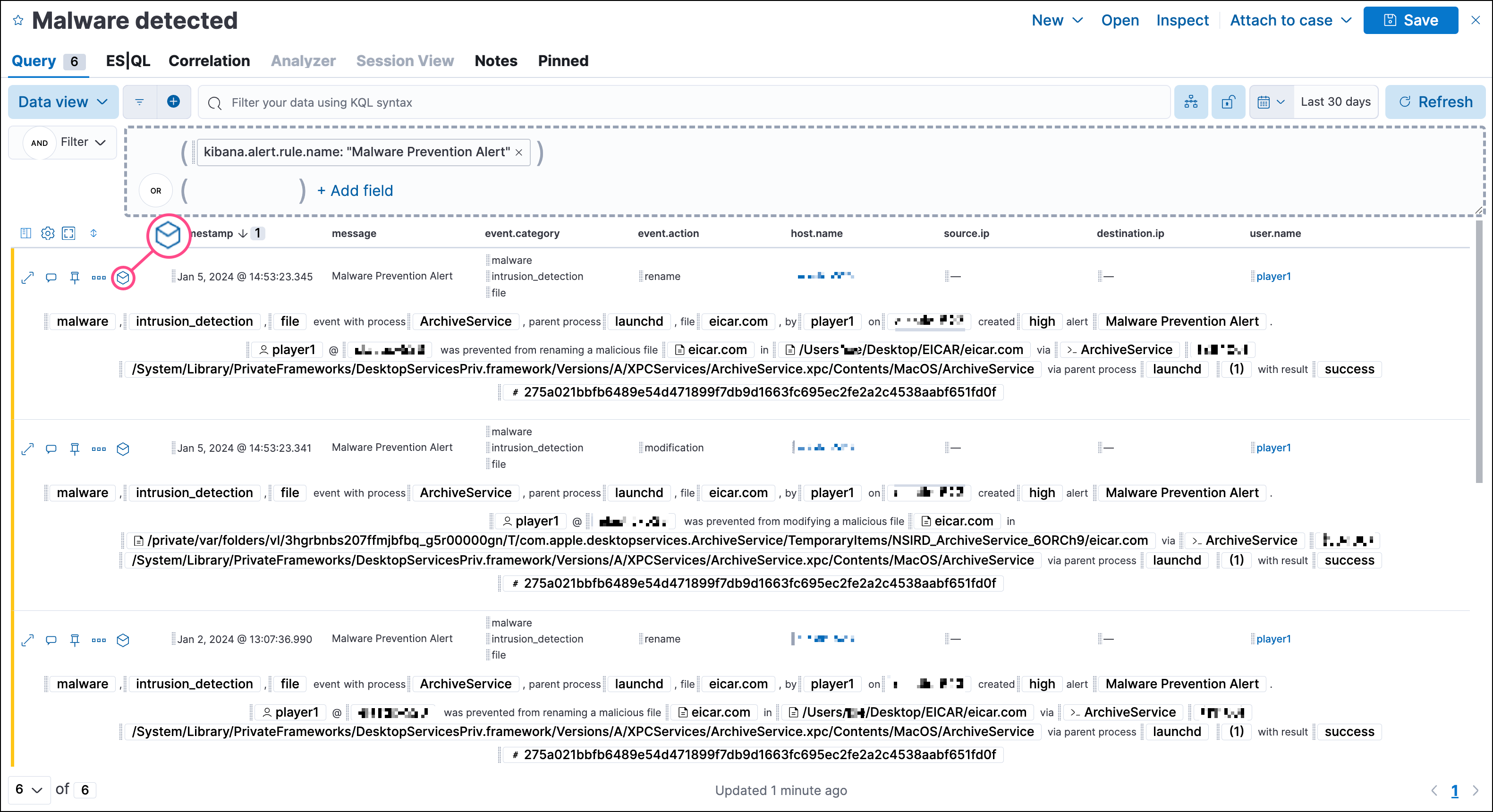

通过选择进程详细信息视图顶部的事件 URL 或选择图形视图中的事件提示之一来访问事件详细信息。

事件根据 event.category 值进行分类。

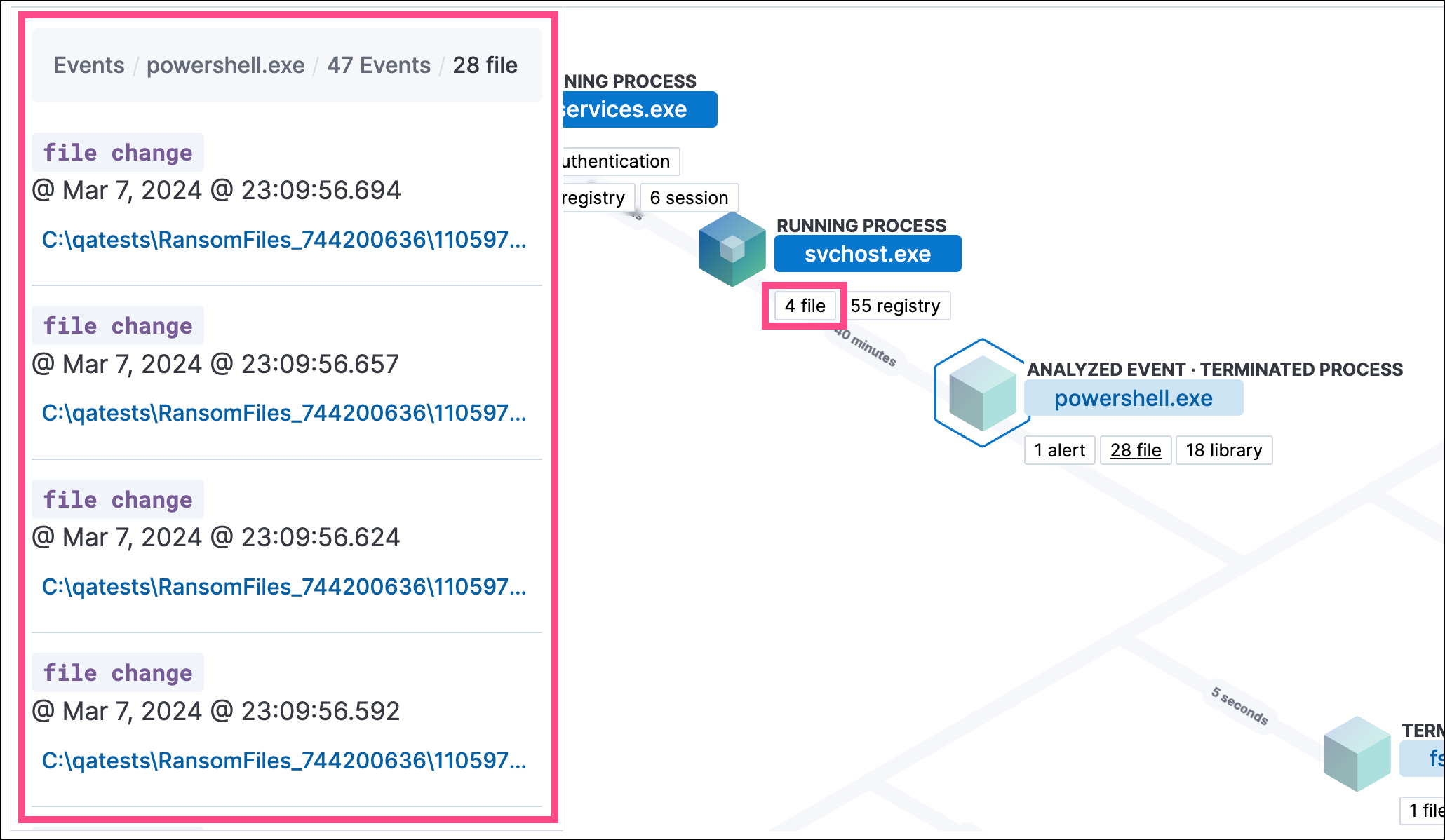

选择 event.category 提示时,左侧面板中会列出该类别中的所有事件。要显示有关特定事件的更多详细信息,请从列表中选择它。

在 Elastic Stack 7.10.0 及更高版本中,与进程关联的事件数量没有限制。但是,在 Elastic Stack 7.9.0 及更早版本中,每个进程仅限于 100 个事件。

如果您拥有白金版或企业版订阅,您还可以检查与事件关联的警报。

要检查与事件关联的警报,请选择警报提示(x 警报)。左侧窗格列出关联警报的总数,警报按从旧到新的顺序排列。每个警报都显示生成它的事件类型(event.category)、事件时间戳(@timestamp)和生成警报的规则(kibana.alert.rule.name)。单击规则名称以打开警报的详细信息。

在下面的示例屏幕截图中,已分析事件(lsass.exe)生成了五个警报。左侧窗格显示关联的警报和每个警报的基本信息。