基准

编辑基准

编辑“基准”页面允许您查看 云安全态势管理 (CSPM) 和 Kubernetes 安全态势管理 (KSPM) 集成的云安全态势 (CSP) 基准规则。

什么是基准规则?

编辑基准规则被 CSPM 和 KSPM 集成使用,以识别云基础设施中的配置风险。基准规则基于互联网安全中心 (CIS) 的 安全配置基准。

每个基准规则都会检查特定类型的资源是否按照 CIS 基准进行配置。规则的名称描述了它们检查的内容,例如:

-

确保 Kubernetes Secrets 使用在 AWS KMS 中托管的客户主密钥 (CMK) 进行加密 -

确保未使用默认命名空间 -

确保未附加允许完全 “*:*” 管理权限的 IAM 策略 -

确保未使用默认命名空间

当评估基准规则时,生成的 发现 数据会出现在云安全态势仪表板上。

基准规则不可编辑。

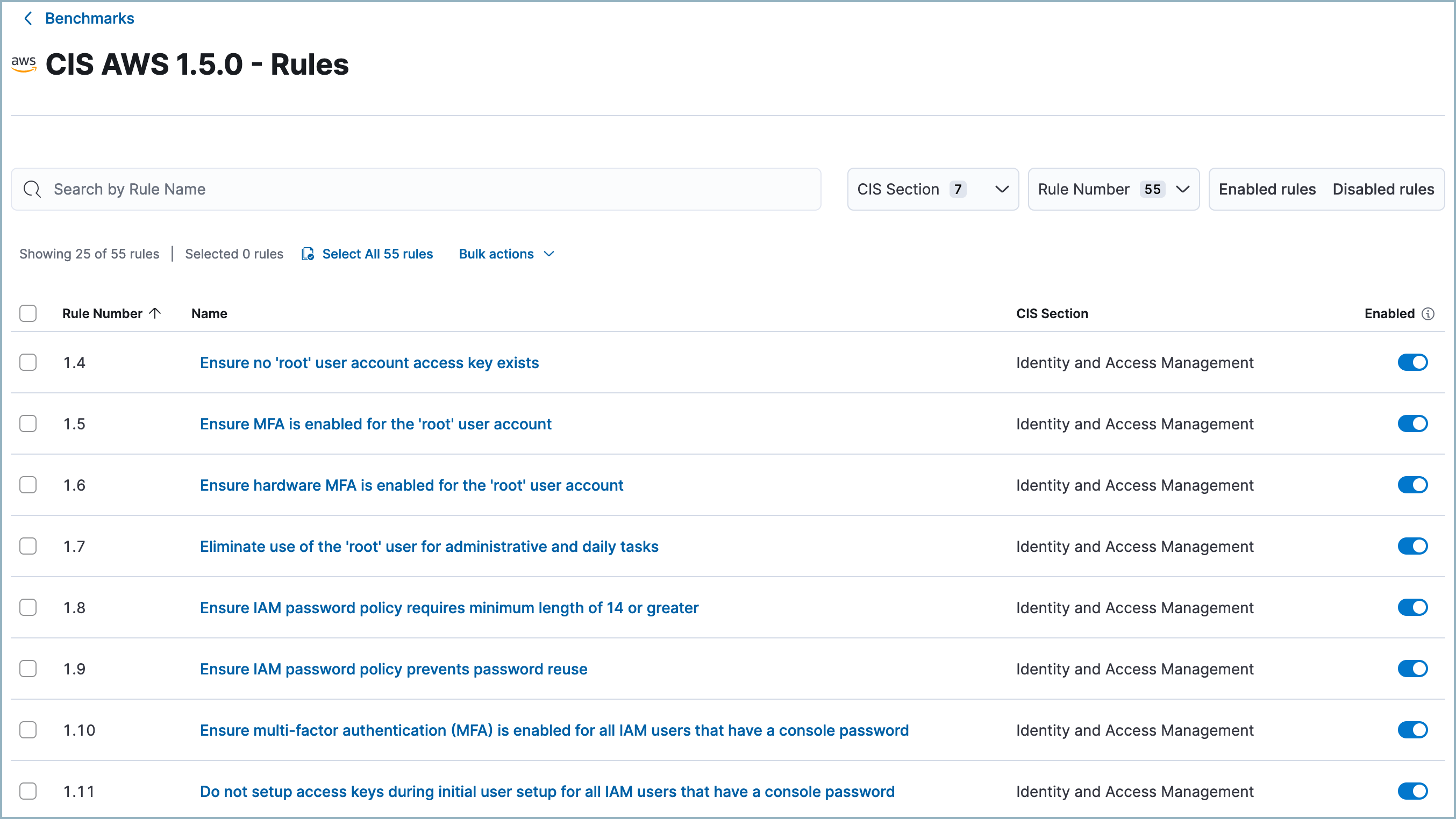

查看您的基准

编辑在导航菜单中查找 基准 或使用 全局搜索字段。从那里,您可以单击基准的名称来查看与其关联的基准规则。您可以单击基准规则的名称来查看详细信息,包括有关如何修复它的信息和相关链接。

默认情况下,会启用基准规则,但您可以禁用其中一些规则(在基准级别),以适应您的环境。例如,这意味着如果您有两个集成使用 CIS AWS 基准,则禁用该基准的规则会影响这两个集成。要启用或禁用规则,请使用规则表右侧的 已启用 开关。

禁用基准规则会自动禁用任何关联的检测规则和警报。重新启用基准规则 不会 自动重新启用它们。

基准规则如何工作

编辑- 部署安全态势管理集成时,以及之后每四个小时,Elastic Agent 都会获取相关的云资源。

- 获取资源后,会针对所有适用的已启用基准规则对其进行评估。

pass或fail的发现值指示是否满足基准规则定义的标准。