为 Elastic Defend 配置集成策略

编辑为 Elastic Defend 配置集成策略编辑

在使用 Elastic Defend 集成安装 Elastic Agent 后,受保护主机上会自动启用多种防护功能,包括针对恶意软件、勒索软件、内存威胁和恶意行为的防护(某些功能需要白金版或企业版许可证)。如果需要,您可以更新集成策略以配置防护设置、事件收集、防病毒设置、受信任的应用程序、事件过滤器、主机隔离例外和被阻止的应用程序,以满足您组织的安全需求。

您还可以创建多个 Elastic Defend 集成策略以维护唯一的配置配置文件。要创建其他 Elastic Defend 集成策略,请转到 管理 → 集成,然后按照添加 Elastic Defend 集成的步骤操作。

除了通过 Elastic Security UI 配置 Elastic Defend 策略外,您还可以通过 API 创建和自定义 Elastic Defend 策略。

配置集成策略

- 在 Elastic Security 应用程序中,转到 管理 → 策略 以查看 策略 页面。

- 选择要配置的集成策略。此时将显示集成策略配置页面。

-

在 策略设置 选项卡上,查看以下设置并根据需要进行配置

-

单击 受信任的应用程序、事件过滤器、主机隔离例外 和 阻止列表 选项卡以查看分配给此集成策略的端点策略项目(有关更多信息,请参阅受信任的应用程序、事件过滤器、主机隔离例外 和阻止列表)。在这些选项卡上,您可以

- 展开并查看项目 - 单击其名称旁边的箭头。

- 查看项目的详细信息 - 单击操作菜单 (…),然后选择 查看完整详细信息。

- 取消分配项目(白金版或企业版订阅) - 单击操作菜单 (…),然后选择 从策略中移除。这不会删除项目;这只会将其从当前策略中取消分配。

- 分配现有项目(白金版或企业版订阅) - 单击 将 *x* 分配给策略,然后从弹出窗口中选择一个项目。此视图列出了尚未分配给当前策略的所有现有项目。

您无法在配置集成策略时创建新的端点策略项目。要创建新项目,请转到 Elastic Security 应用程序中的其主页(例如,要创建新的受信任应用程序,请转到 管理 → 受信任的应用程序)。

- 单击 防护更新 选项卡,配置 Elastic Defend 如何从 Elastic 接收最新威胁检测、恶意软件模型和其他防护项目的更新。有关更多信息,请参阅配置防护项目更新。

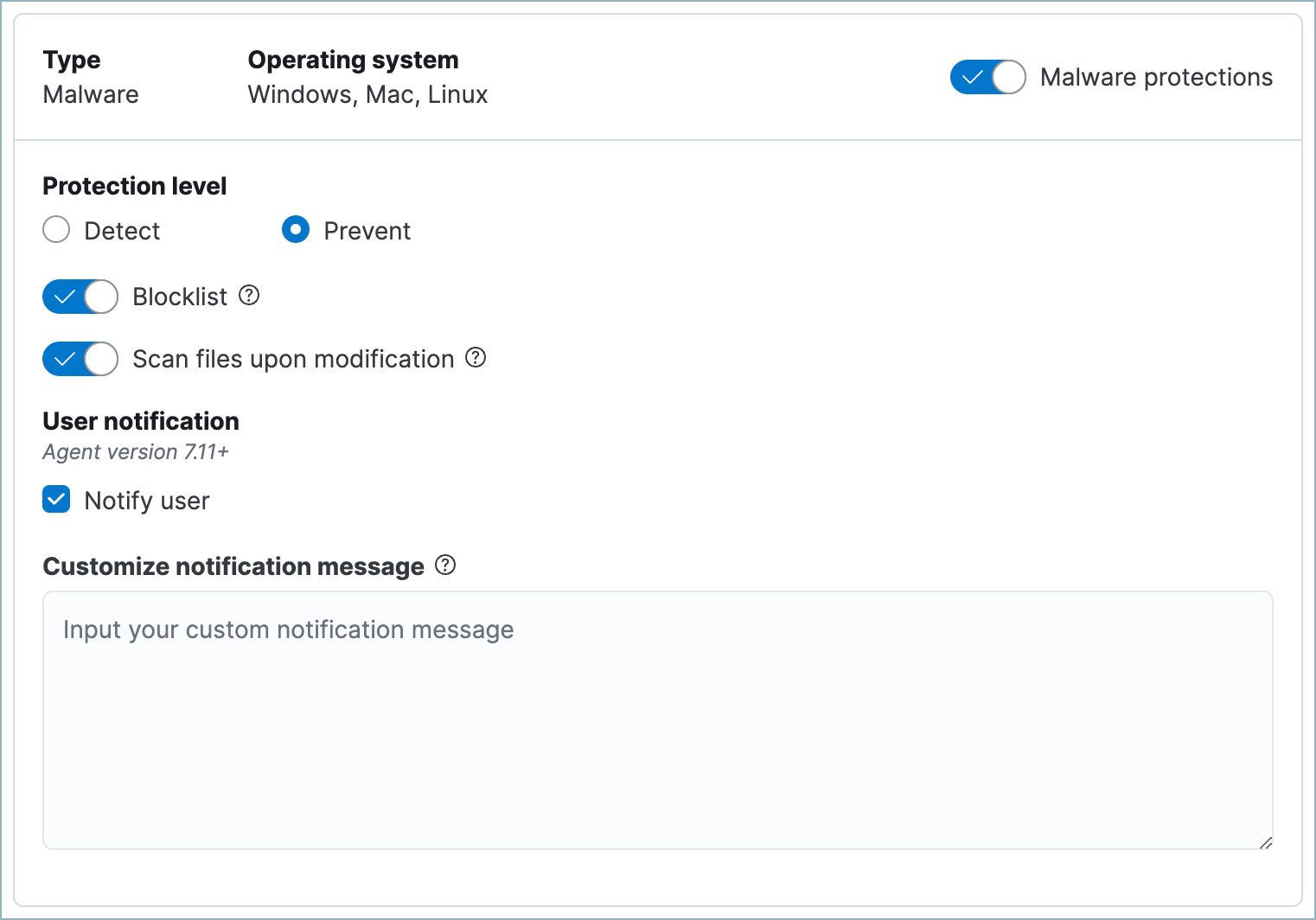

恶意软件防护编辑

Elastic Defend 恶意软件防护通过使用机器学习模型来检测并阻止恶意攻击,该模型会查找静态属性以确定文件是恶意的还是良性的。

默认情况下,Windows、macOS 和 Linux 主机上会启用恶意软件防护。要禁用恶意软件防护,请关闭 恶意软件防护 切换按钮。

恶意软件防护级别为

- 检测:检测主机上的恶意软件并生成警报。代理 不会 阻止恶意软件。您必须注意并分析生成的任何恶意软件警报。

- 阻止(默认):检测主机上的恶意软件,阻止其执行,并生成警报。

恶意软件防护提供以下附加选项

- 阻止列表:为与此 Elastic Defend 策略关联的所有主机启用或禁用阻止列表。通过阻止列表,您可以阻止指定应用程序在主机上运行,从而扩展 Elastic Defend 视为恶意的进程列表。

- 修改时扫描文件:默认情况下,Elastic Defend 会在每次修改文件时扫描文件,这在频繁修改文件的服务器和开发者计算机等主机上可能会占用大量资源。关闭此选项后,将仅在执行文件时才对其进行扫描。Elastic Defend 将继续在恶意软件试图运行时对其进行识别,从而在提供强大防护级别的同时提高端点性能。

选择 通知用户 以在检测到或阻止活动时在主机操作系统中发送推送通知。默认情况下,阻止 选项会启用通知。

白金版和企业版客户可以使用 Elastic Security {action} {filename} 语法自定义这些通知。

管理隔离文件编辑

如果为恶意软件防护启用了 阻止,Elastic Defend 将隔离其找到的任何恶意文件。具体来说,Elastic Defend 会将文件从其当前位置移除,使用加密密钥 ELASTIC 对其进行加密,将其移动到其他文件夹,并将其重命名为 GUID 字符串,例如 318e70c2-af9b-4c3a-939d-11410b9a112c。

隔离文件夹位置因操作系统而异

- macOS:

/System/Volumes/Data/.equarantine - Linux:被隔离文件的挂载点根目录下的

.equarantine - Windows - Elastic Defend 8.5 及更高版本:

[DriveLetter:]\.quarantine,除非文件来自C:驱动器。这些文件将移动到C:\Program Files\Elastic\Endpoint\state\.equarantine。 - Windows - Elastic Defend 8.4 及更早版本:适用于任何驱动器的

[DriveLetter:]\.quarantine

要将隔离文件恢复到其原始状态和位置,请添加例外以识别将文件识别为恶意的规则。如果例外会阻止规则将文件识别为恶意文件,Elastic Defend 会恢复该文件。

您可以使用响应控制台中响应操作命令中的 get-file 访问隔离文件。为此,请从警报的 隔离文件路径 字段(file.Ext.quarantine_path)复制路径,该字段显示在警报详细信息弹出窗口的 突出显示的字段 下。然后将该值粘贴到 --path 参数中。此操作不会将文件恢复到其原始位置,因此您需要手动执行此操作。

响应操作和响应控制台 UI 是企业版订阅功能。

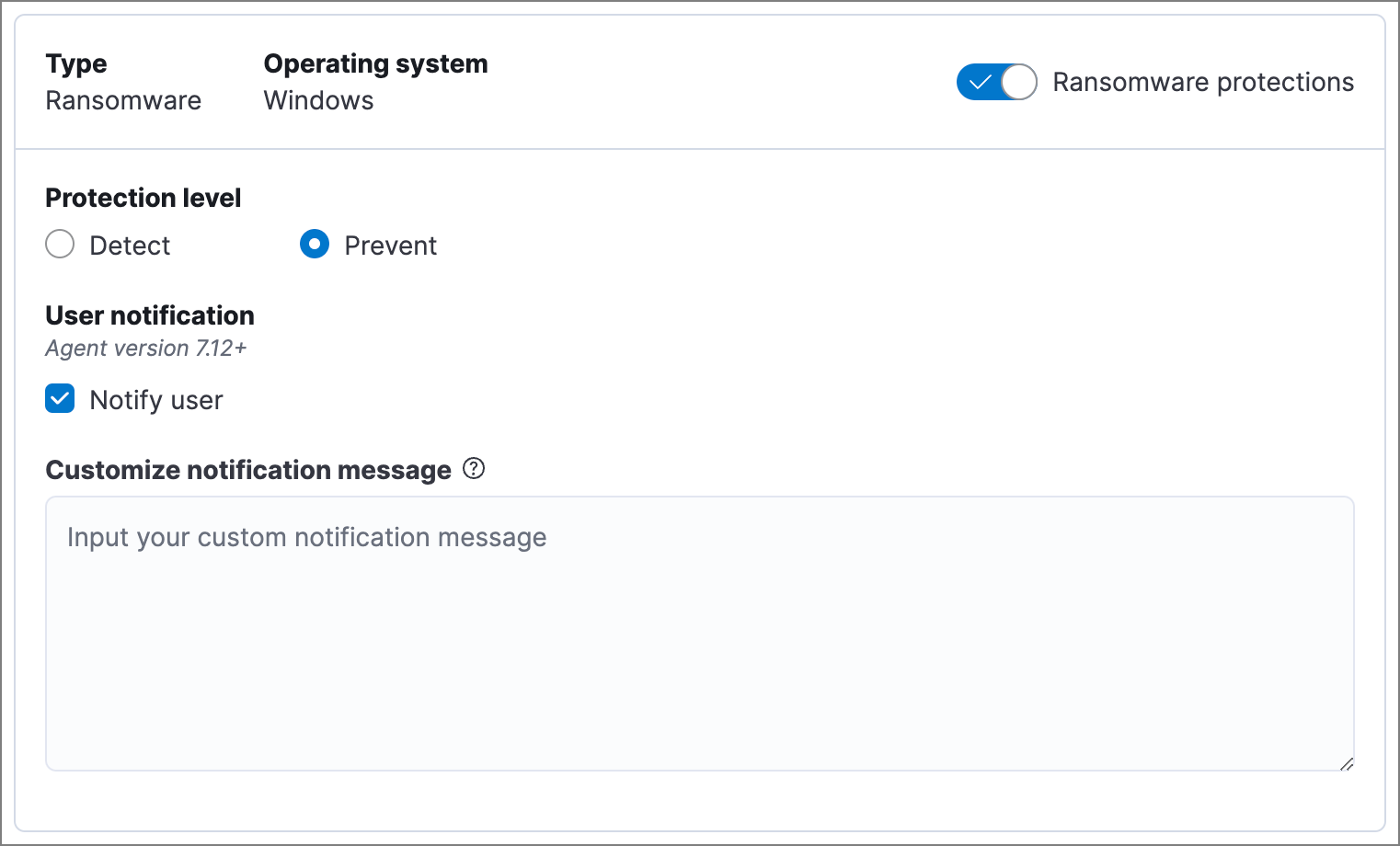

勒索软件防护编辑

行为勒索软件防护通过分析来自低级系统进程的数据,检测并阻止 Windows 系统上的勒索软件攻击。它对一系列广泛传播的勒索软件家族都很有效,包括那些针对系统主引导记录的勒索软件家族。

勒索软件防护是一项付费功能,如果您拥有白金版或企业版许可证,则默认情况下会启用该功能。如果您从基本版或黄金版升级到白金版或企业版,则默认情况下会禁用勒索软件防护。

勒索软件防护级别为

- 检测:检测主机上的勒索软件并生成警报。Elastic Defend 不会 阻止勒索软件。您必须注意并分析生成的任何勒索软件警报。

- 阻止(默认):检测主机上的勒索软件,阻止其执行,并生成警报。

启用勒索软件防护后,放置在主机上目标位置的 Canary 文件将为潜在的勒索软件活动提供预警系统。修改 Canary 文件时,Elastic Defend 会立即生成勒索软件警报。如果 阻止 勒索软件处于活动状态,Elastic Defend 将终止修改文件的进程。

选择 通知用户 以在检测到或阻止活动时在主机操作系统中发送推送通知。默认情况下,阻止 选项会启用通知。

白金版和企业版客户可以使用 Elastic Security {action} {filename} 语法自定义这些通知。

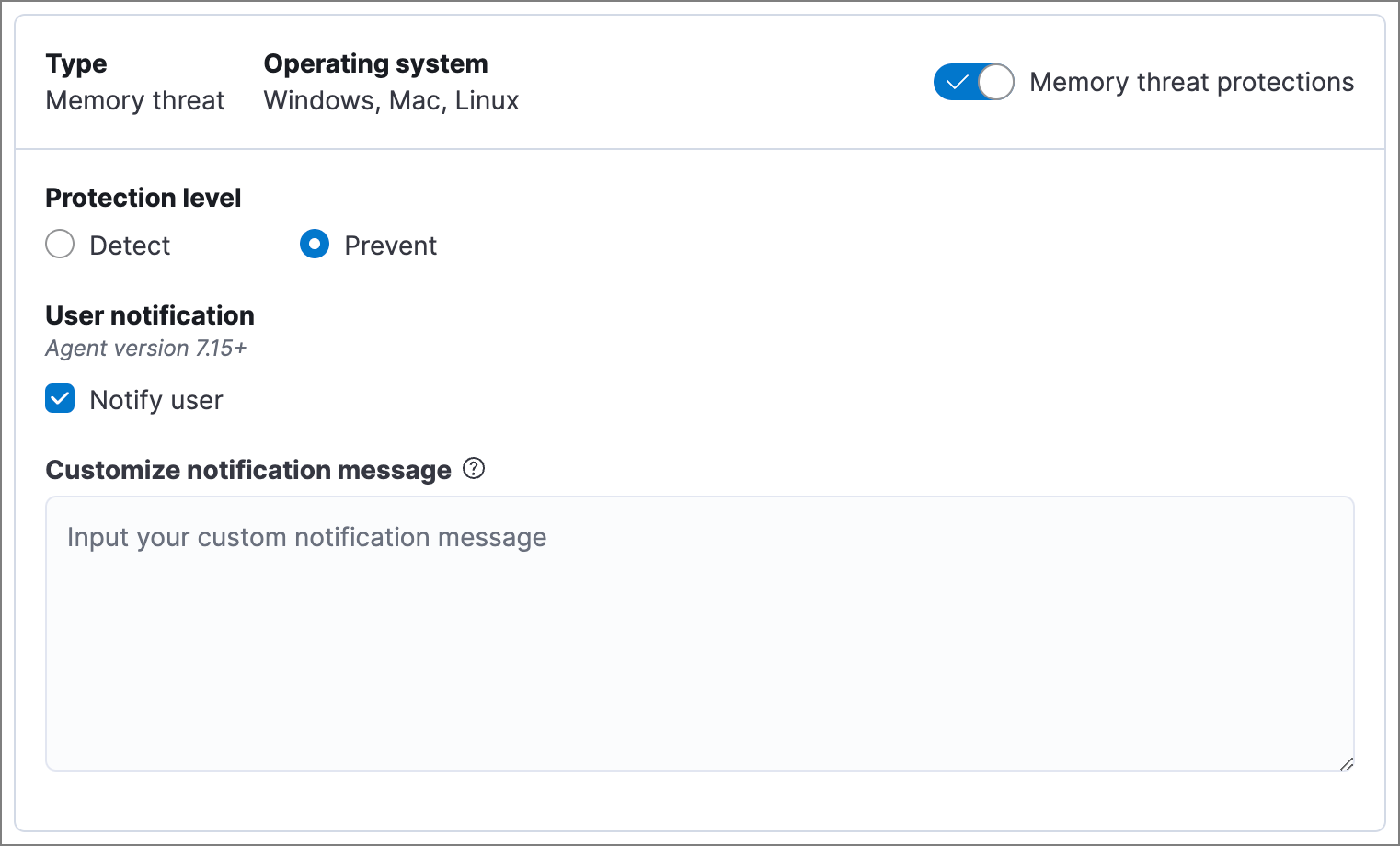

内存威胁防护编辑

内存威胁防护可检测并阻止内存威胁,例如 Shellcode 注入,这些威胁用于逃避传统的基于文件的检测技术。

内存威胁防护是一项付费功能,如果您拥有白金版或企业版许可证,则默认情况下会启用该功能。如果您从基本版或黄金版升级到白金版或企业版,则默认情况下会禁用内存威胁防护。

内存威胁防护级别为

- 检测:检测主机上的内存威胁活动并生成警报。Elastic Defend 将不会阻止内存中的活动。您必须注意并分析生成的任何警报。

- 阻止(默认):检测主机上的内存威胁活动,强制停止进程或线程,并生成警报。

选择 通知用户 以在检测到或阻止活动时在主机操作系统中发送推送通知。默认情况下,阻止 选项会启用通知。

白金和企业客户可以使用 Elastic Security {action} {rule} 语法自定义这些通知。

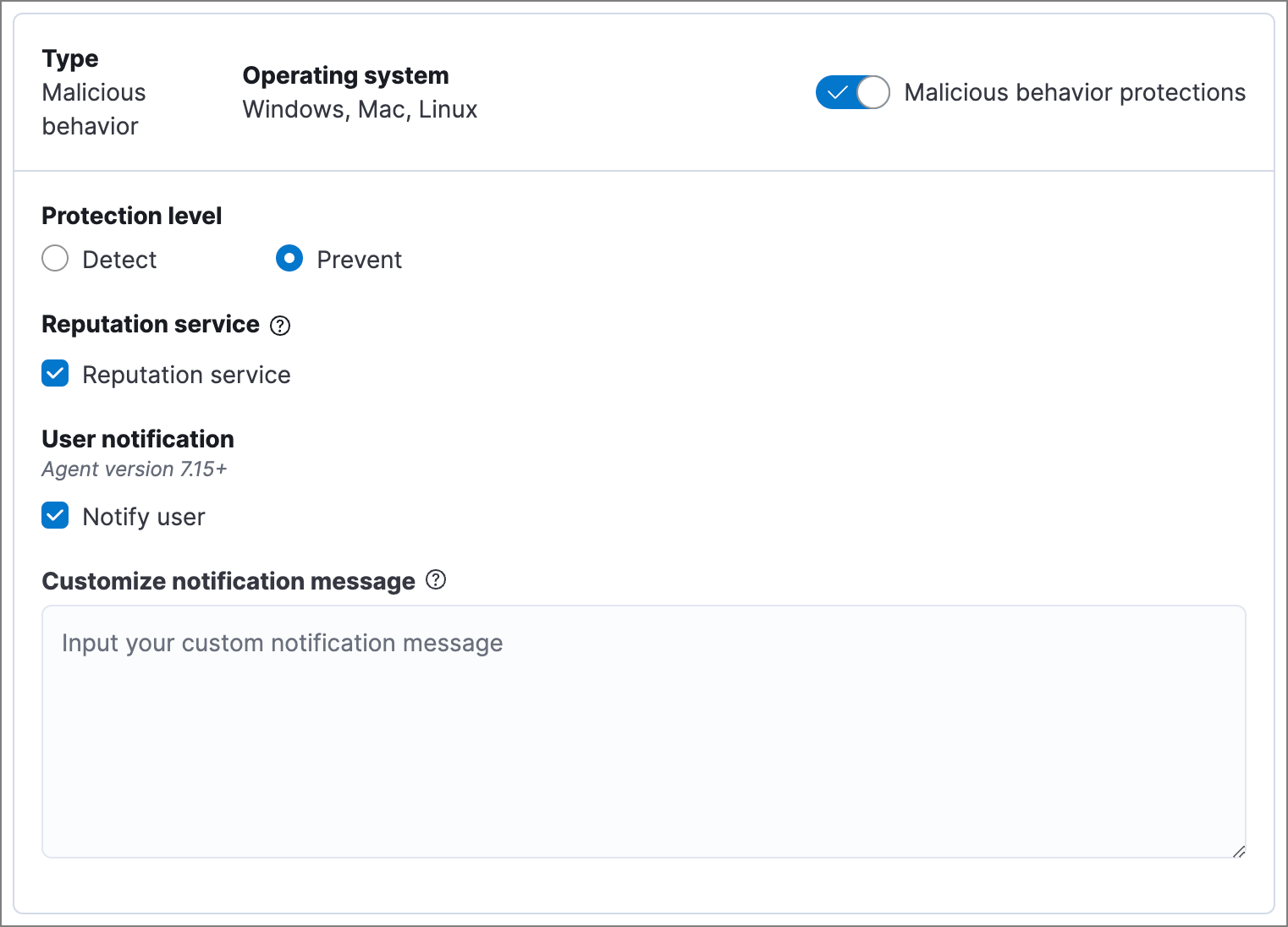

恶意行为防护编辑

恶意行为防护通过监控系统进程的可疑活动来检测和阻止威胁。与传统的基于文件的检测技术相比,攻击者更难逃避行为信号。

恶意行为防护是一项付费功能,如果您拥有白金或企业许可证,则默认启用。如果您从基本或黄金许可证升级到白金或企业许可证,则默认情况下将禁用恶意行为防护。

恶意行为防护级别为

- 检测:检测主机上的恶意行为并生成警报。Elastic Defend 将不会阻止恶意行为。您必须注意并分析生成的任何警报。

- 阻止(默认):检测主机上的恶意行为,强制停止进程,并生成警报。

选择是否要使用 信誉服务 来获得额外保护。Elastic 的信誉服务利用我们广泛的威胁情报知识,做出高度可信的实时防御决策。例如,信誉服务可以检测信誉度低或恶意的二进制文件的可疑下载。端点直接通过 https://cloud.security.elastic.co 与信誉服务通信。

信誉服务需要有效的白金或企业订阅,并且仅在云部署中可用。

选择 通知用户 以在检测到或阻止活动时在主机操作系统中发送推送通知。默认情况下,阻止 选项会启用通知。

白金和企业客户可以使用 Elastic Security {action} {rule} 语法自定义这些通知。

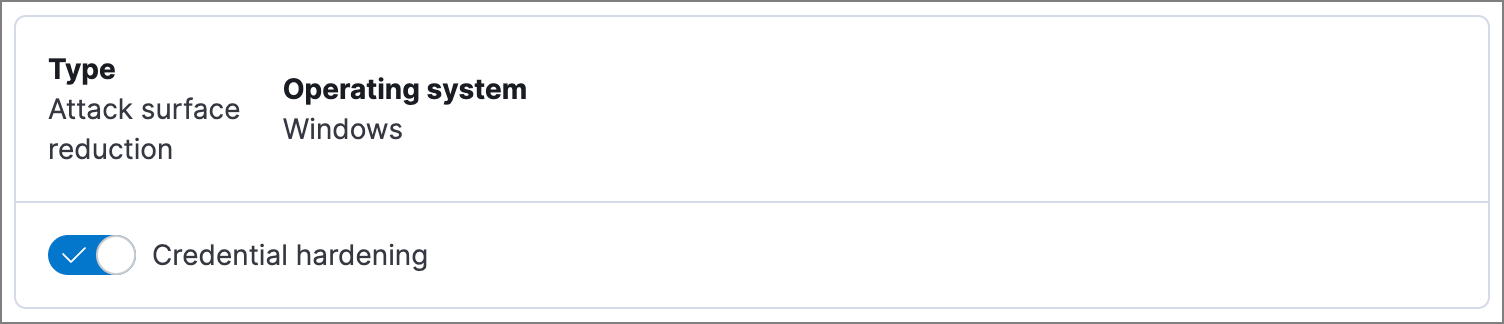

攻击面缩减编辑

本节帮助您减少攻击者可以在 Windows 端点上攻击的漏洞。

- 凭据强化:防止攻击者窃取存储在 Windows 系统进程内存中的凭据。打开开关以删除与本地安全机构子系统服务 (LSASS) 进行标准交互不需要的任何过度许可的访问权限。此功能在不干扰与 LSASS 相关的良性系统活动的情况下强制执行最小权限原则。

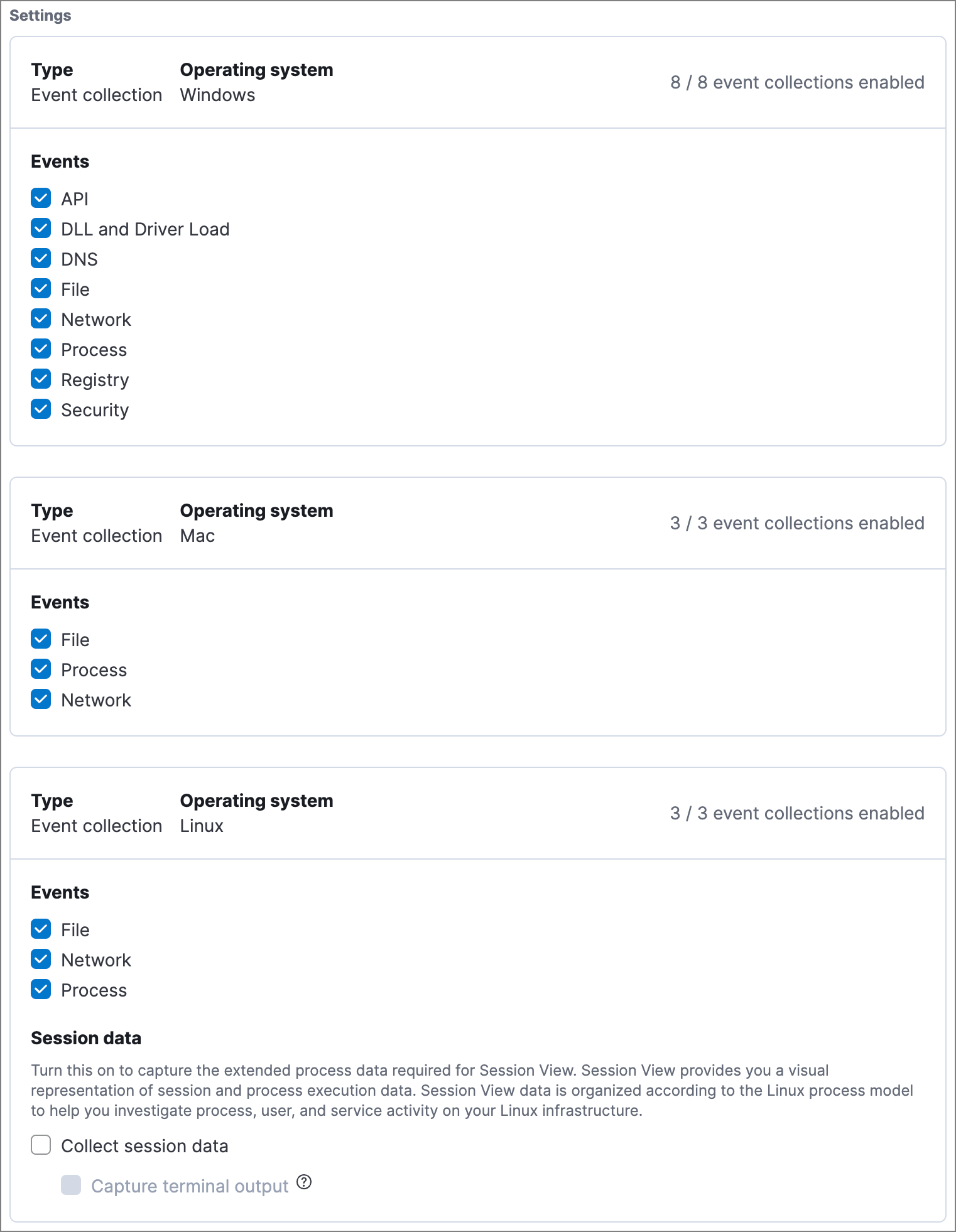

事件收集编辑

在 设置 部分中,选择要在每个操作系统上收集的事件类别。默认情况下会收集大多数类别,如下所示。

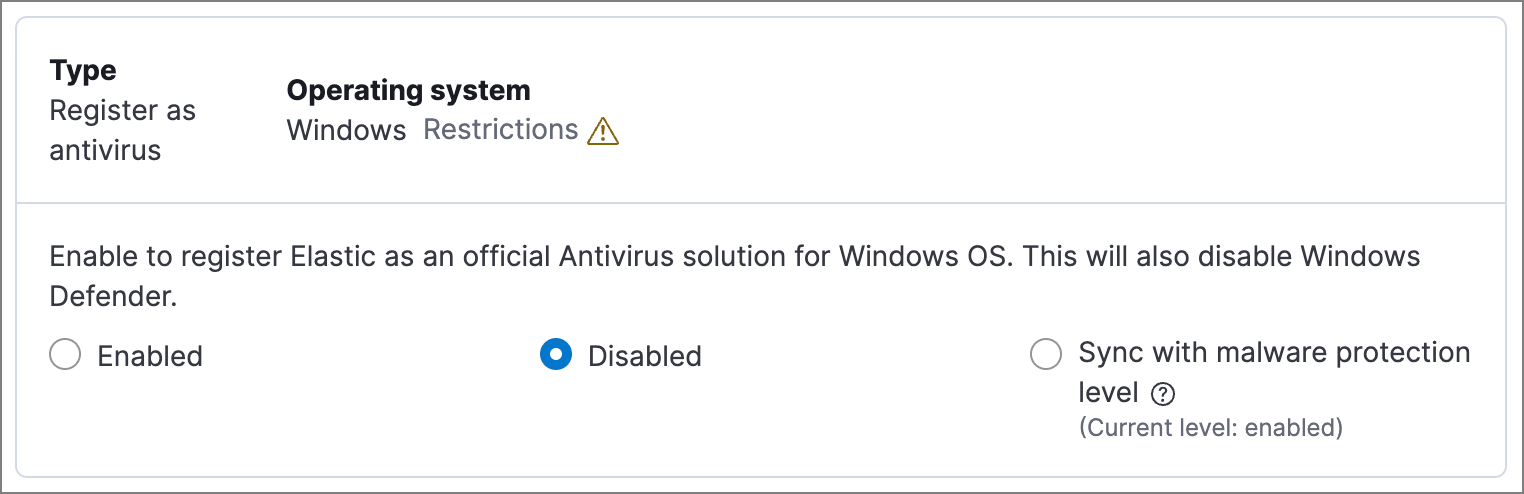

将 Elastic Security 注册为防病毒软件(可选)编辑

在 Windows 7 或更高版本上使用 Elastic Defend 7.10 或更高版本,您可以通过启用 注册为防病毒软件 将 Elastic Security 注册为主机的防病毒软件。

不支持 Windows Server 版本。防病毒软件注册需要 Windows 安全中心,而 Windows Server 操作系统中不包含该功能。

您还可以选择 与恶意软件防护级别同步,以根据您配置 Elastic Defend 的恶意软件防护的方式自动设置防病毒软件注册。如果恶意软件防护已打开并设置为 阻止,则还会启用防病毒软件注册;在任何其他情况下,都将禁用防病毒软件注册。

高级策略设置(可选)编辑

具有独特配置和安全要求的用户可以选择 显示高级设置 来配置策略以支持高级用例。将鼠标悬停在每个设置上可查看其说明。

不建议大多数用户使用高级设置。

本节包括

保存常规策略设置编辑

在 策略设置 选项卡上配置常规设置后,点击 保存。此时将出现一条确认消息。