微调检测规则

编辑微调检测规则

编辑使用 Elastic Security 应用程序,您可以微调预构建和自定义检测规则以优化告警生成。为了减少噪音,您可以

有关为特定类别微调规则的详细信息

过滤掉不常见的应用程序告警

编辑组织经常使用不常见和内部应用程序。有时,这些可能会触发不需要的告警。要停止规则匹配某个应用程序,请为所需的应用程序添加异常。

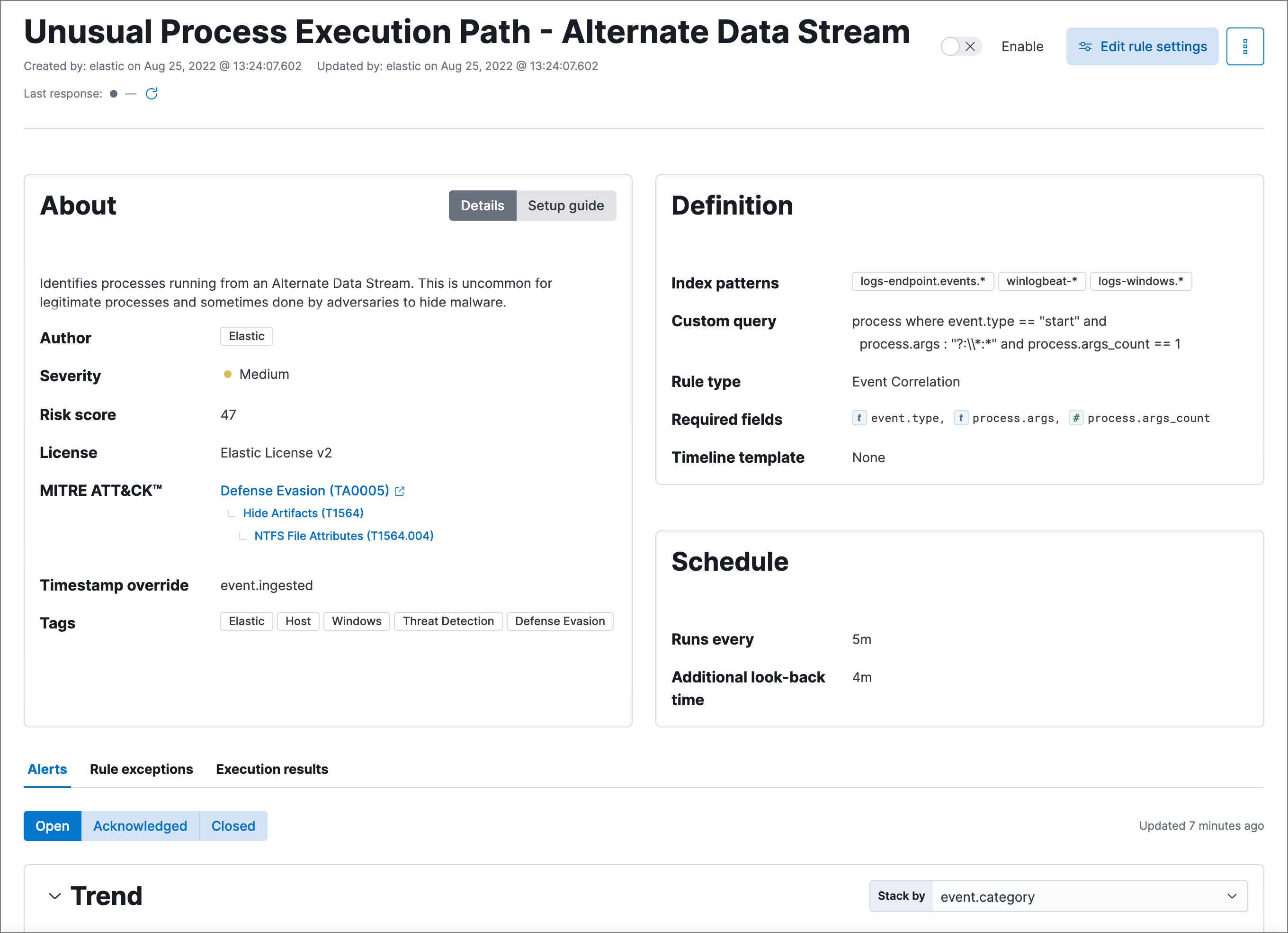

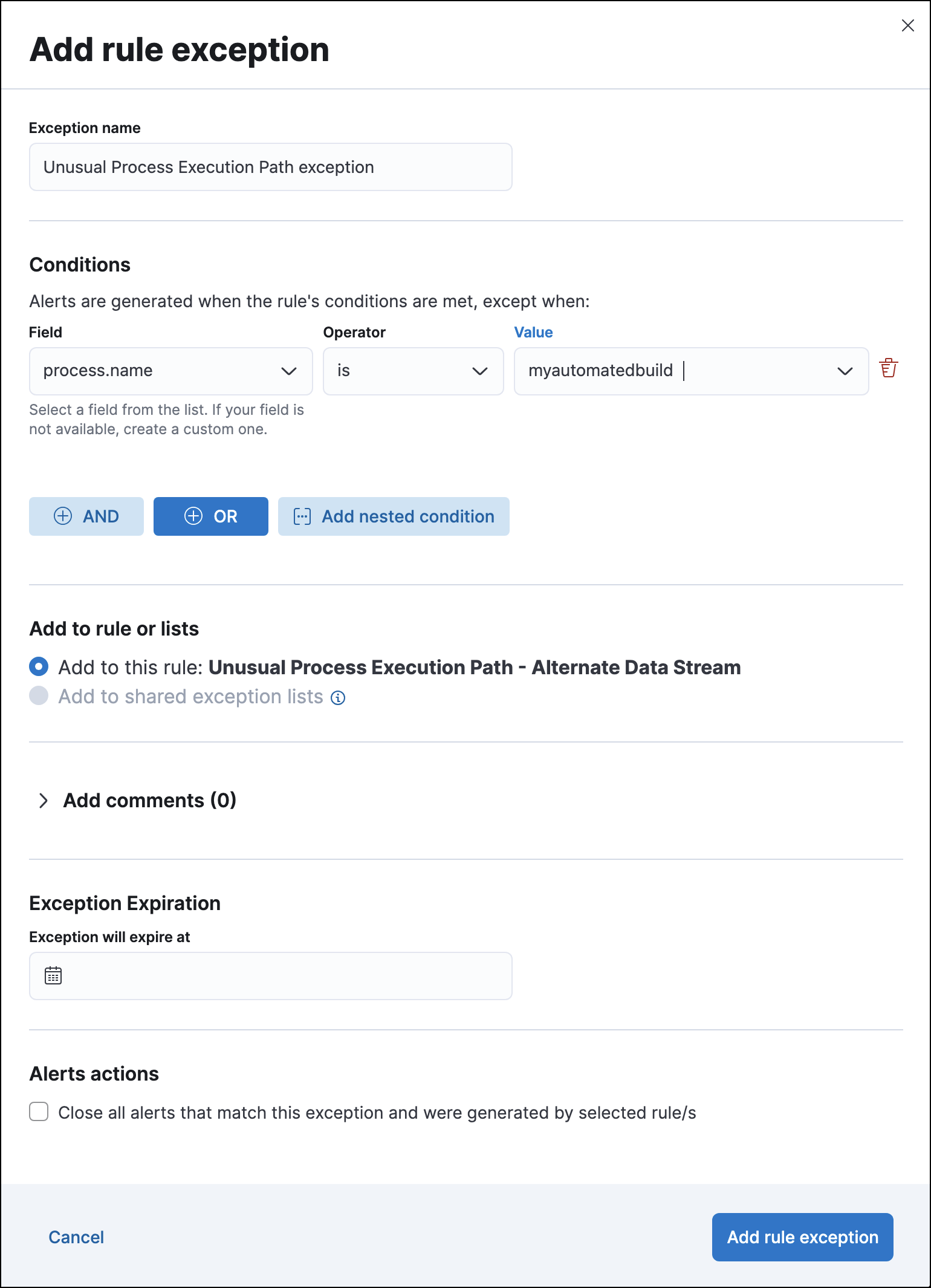

例如,要阻止异常进程执行路径 - 备用数据流规则为名为myautomatedbuild的内部应用程序产生告警

- 在导航菜单中查找检测规则 (SIEM),或使用全局搜索字段。

-

在“规则”表中,搜索然后单击异常进程执行路径 - 备用数据流规则。

将显示异常进程执行路径 - 备用数据流规则详细信息页面。

- 选择规则异常选项卡,然后单击添加规则异常。

-

填写以下选项

-

字段:

process.name -

运算符:

is -

值:

myautomatedbuild

-

字段:

- 单击添加规则异常。

微调检测授权进程的规则

编辑授权的安全测试、系统工具、管理框架和管理活动可能会触发检测规则。这些合法活动包括

- 授权的安全研究。

- 运行脚本的系统和软件管理进程,包括启动子进程的脚本。

- 创建用户、计划任务、进行

psexec连接和运行 WMI 命令的管理和管理框架。 - 使用

whoami命令的合法脚本。 - 与文件共享(例如备份程序)一起工作的应用程序,并使用服务器消息块 (SMB) 协议。

为了减少授权活动的噪音,您可以执行以下任一操作

- 向规则添加异常,以排除特定服务器,例如相关的主机名、代理名或其他常用标识符。例如,

host.name is <server-name>。 - 向规则添加异常,以排除特定进程。例如,

process.name is <process-name>。 - 向规则添加异常,以排除常用用户。例如,

user.name is <security-tester>。

另一种有用的技术是为授权活动触发的规则分配较低的风险评分。这可以在保持生成的告警不会进入高优先级工作流程的同时启用检测。请按照以下步骤操作

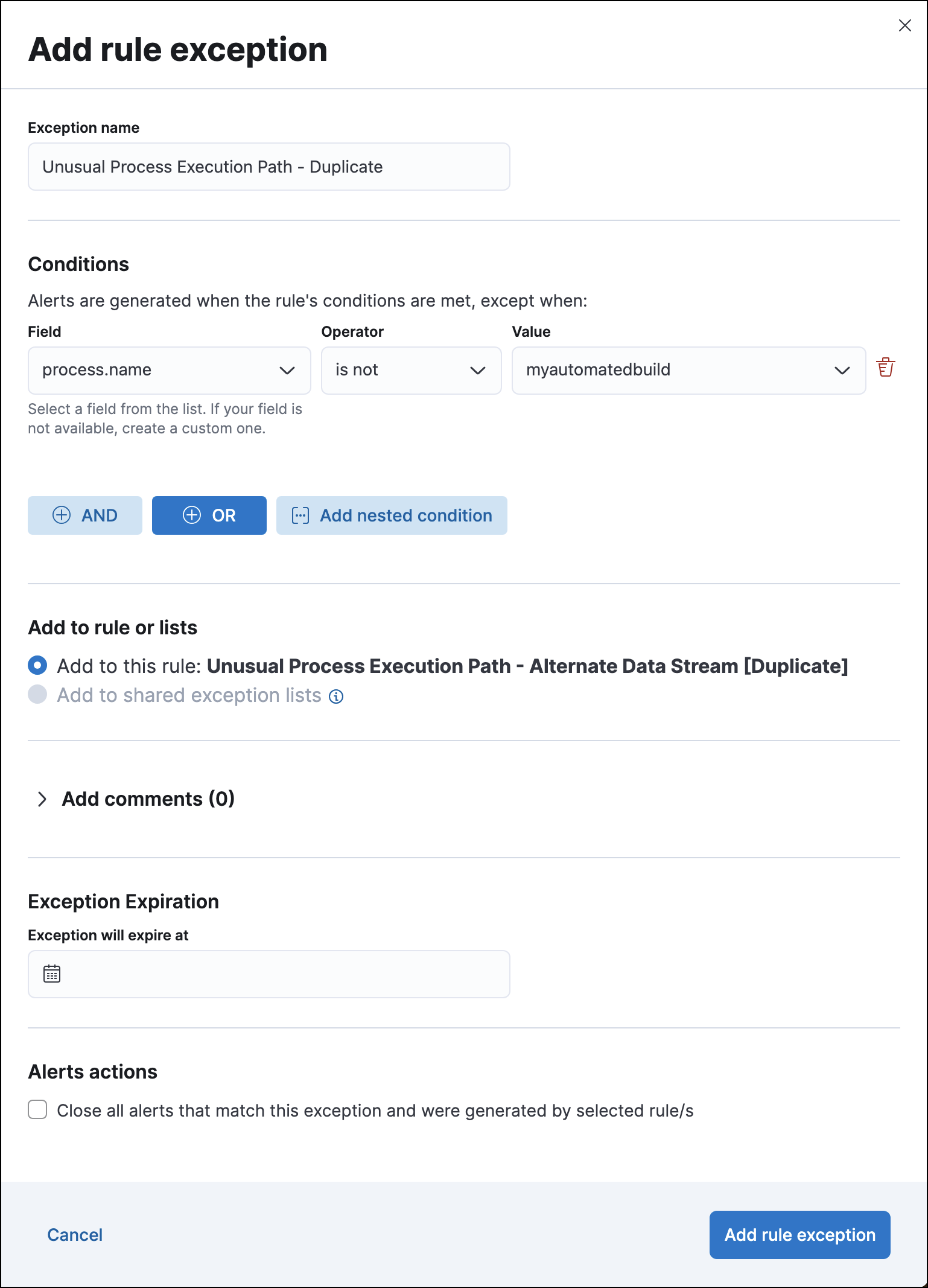

- 在添加异常之前,请复制预构建规则。

- 向原始预构建规则添加异常,以排除相关的用户名或进程名(

user.name is <user-name>或process.name is "process-name")。 -

按如下方式编辑复制的规则

- 降低

风险评分(编辑规则设置 → 关于选项卡)。 -

添加异常,以便规则仅匹配在原始预构建规则中排除的用户名或进程名。(

user.name is not <user-name>或process.name is not <process-name>)。

- 降低

- 单击添加规则异常。

微调 Windows 子进程和 PowerShell 规则

编辑正常的用户活动有时可能会触发以下一项或多项规则

虽然所有规则都可以根据需要进行调整,但在向这些规则添加异常时请谨慎操作。异常可能会导致未检测到的客户端执行,或持久性或恶意软件威胁未被注意到。

这些规则可能产生噪音的情况示例包括

- 从受信任的第三方来源接收和打开包含活动内容(如宏或脚本)的电子邮件附件的 Microsoft Office 文件。

- 授权的技术支持人员为远程工作人员提供脚本以收集故障排除信息。

在这些情况下,可以使用相关的process.name、user.name和host.name条件向规则添加异常。此外,您可以创建具有较低风险评分的重复规则。

微调网络规则

编辑正常网络行为的定义在不同的组织之间差异很大。不同的网络符合不同的安全策略、标准和法规。当正常的网络活动触发告警时,可以禁用或修改网络规则。例如

- 要排除特定来源,请使用相关的 IP 地址添加

source.ip异常,并使用相关的端口号添加destination.port异常(source.ip is 196.1.0.12和destination.port is 445)。 - 要排除整个子网的源网络流量,请使用相关的 CIDR 表示法添加

source.ip异常(source.ip is 192.168.0.0/16)。 - 要排除特定目标端口的目标 IP,请使用 IP 地址添加

destination.ip异常,并使用端口号添加destination.port异常(destination.ip is 38.160.150.31和destination.port is 445) - 要排除特定目标端口的目标子网,请使用 CIDR 表示法添加

destination.ip异常,并使用端口号添加“destination.port”异常(destination.ip is 172.16.0.0/12和destination.port is 445)。

微调指标匹配规则

编辑请按照以下步骤微调指标匹配规则

- 将详细查询指定为指标索引查询的一部分。检测引擎使用指标索引查询的结果来查询规则定义的索引模式中指定的索引。不使用查询或使用通配符

***查询可能会导致规则执行非常大的查询。 - 将规则的额外回溯时间限制在尽可能短的持续时间内,最多不超过 24 小时。

- 避免集群性能问题,方法是将规则安排为每小时或更长时间间隔运行一次。例如,避免将指标匹配规则安排为每五分钟检查一次指标。

Elastic Security 对指标匹配规则的支持有限。请访问支持限制了解更多信息。

常见的基于云的网络流量产生的噪音

编辑在基于云的组织中,远程工作人员有时会通过互联网访问服务。家庭网络的安全策略可能与托管公司网络的安全策略不同,可能需要微调这些规则以减少合法管理活动产生的噪音

如果您的组织分布广泛且员工经常出差,请使用windows_anomalous_user_name_ecs、linux_anomalous_user_name_ecs和suspicious_login_activity_ecs 机器学习作业来检测可疑的身份验证活动。