数据外泄检测

编辑数据外泄检测

编辑数据外泄检测 (DED) 包包含用于检测网络和文件数据中数据外泄的资产。数据外泄检测包目前仅支持单向流,尚不支持双向流。此包需要铂金版订阅。请确保在继续操作之前,您的集群上已安装试用版或铂金版订阅。此包根据 Elastic License 2.0 许可。

有关更多详细信息,请参阅以下博客

安装

编辑- 升级:如果从低于 v2.0.0 的版本升级,请参阅 v2.0.0 及更高版本部分。

- 添加集成包:通过 管理 > 集成 > 添加数据外泄检测 安装包。配置集成名称和代理策略。单击“保存并继续”。

- 安装资产:通过单击 设置 > 安装数据外泄检测资产 来安装资产。

-

检查转换的运行状况:计划每 30 分钟运行一次转换。此转换创建索引

ml_network_ded-<VERSION>。要检查转换的运行状况,请转到 管理 > 堆栈管理 > 数据 > 转换,在logs-ded.pivot_transform-default-<FLEET-TRANSFORM-VERSION>下。请按照下面的标题自定义数据外泄检测转换下的说明,根据您环境的需要调整过滤器。 -

为异常检测作业创建数据视图:此包下的异常检测作业依赖于两个索引。一个具有文件事件 (

logs-endpoint.events.file-*),另一个索引 (ml_network_ded.all) 从转换中收集网络日志。在启用异常检测作业之前,请创建包含两个索引模式的数据视图。- 转到 堆栈管理 > Kibana > 数据视图,然后单击 创建数据视图。

- 在 索引模式 框中输入您各自的索引模式名称,例如,

logs-endpoint.events.file-*, ml_network_ded.all,并在 名称 字段中复制相同的内容。 - 在 时间戳 字段下选择

@timestamp,然后单击 将数据视图保存到 Kibana。 - 使用新的数据视图 (

logs-endpoint.events.file-*, ml_network_ded.all) 为此包创建异常检测作业。

-

添加预配置的异常检测作业:在 机器学习 > 异常检测 中,当您创建作业时,您应该看到一个选项,可以

使用预配置的作业,其中包含 数据外泄检测 的卡片。当您选择该卡片时,您将看到一个预配置的异常检测作业,您可以根据您的环境的实际情况启用该作业。注意:在机器学习应用程序中,只有在存在与 ded-ml 文件中指定的查询匹配的数据时,这些配置才可用。例如,如果您使用 Elastic Defend 来收集事件,则可以在logs-endpoint.events.*中使用。 -

仪表板的数据视图配置:为了使仪表板按预期工作,需要在 Kibana 中配置以下设置。

- 您已启动上述异常检测作业。

- 您具有对

.ml-anomalies-shared索引的读取权限或已分配machine_learning_user角色。有关角色的更多信息,请参阅 Elastic 中的内置角色。请注意,有权访问底层机器学习结果索引的用户可以查看所有空间中所有作业的结果。如果您使用 Kibana 空间来控制哪些用户可以查看哪些机器学习结果,请注意授予权限。有关机器学习权限的更多信息,请参阅 setup-privileges。 -

启用作业后,转到 管理 > 堆栈管理 > Kibana > 数据视图。单击 创建数据视图,并使用以下设置

- 名称:

.ml-anomalies-shared - 索引模式:

.ml-anomalies-shared - 选择 显示高级设置,启用 允许隐藏和系统索引

- 自定义数据视图 ID:

.ml-anomalies-shared

- 名称:

-

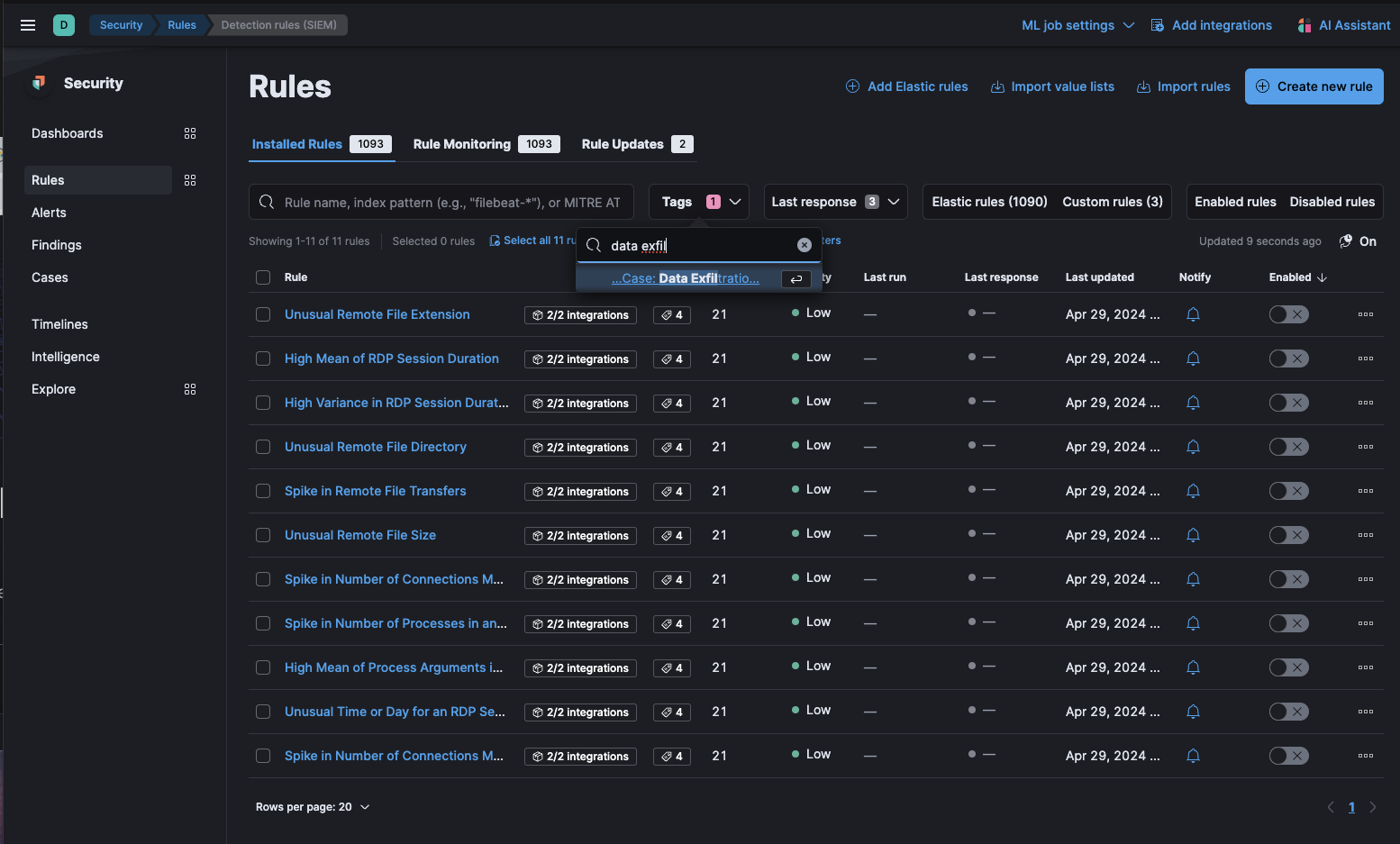

启用检测规则:您还可以启用检测规则,以根据上述机器学习作业标记的异常,在您的环境中发出数据外泄活动的警报。从该包的 2.0.0 版本开始,这些规则作为检测引擎的一部分提供,并且可以使用标签

用例:数据外泄检测找到。有关导入和启用规则的更多信息,请参阅此文档。

在“安全”>“规则”中,使用 “用例:数据外泄检测” 标签进行过滤

转换

编辑要检查安装的资产,您可以导航到 堆栈管理 > 数据 > 转换。

| 转换名称 | 目的 | 源索引 | 目标索引 | 别名 |

|---|---|---|---|---|

ded.pivot_transform |

从您的环境中收集网络日志 |

logs-* |

ml_network_ded-[版本] |

ml_network_ded.all |

当查询网络日志的目标索引 (ml_network_ded-<VERSION>) 时,我们建议使用目标索引的别名 (ml_network_ded.all)。如果基础包已升级,则别名将有助于维护以前的发现。

自定义数据外泄检测转换

编辑要在数据外泄检测转换中自定义过滤器,请按照以下步骤操作。您可以使用这些说明来添加或删除 process.name、source.ip、destination.ip 等字段的过滤器。

- 转到 堆栈管理 > 数据 > 转换 >

logs-ded.pivot_transform-default-<FLEET-TRANSFORM-VERSION>。 - 单击转换最右侧的 操作 栏,然后选择 克隆 选项。 image::images/ded/ded_transform_1.png[数据外泄检测规则]

- 在新 克隆转换 窗口中,转到 搜索过滤器 并更新您想要添加或删除的任何字段值。单击右侧的 应用更改 按钮以保存这些更改。注意:下图显示了将新的

process.name过滤为explorer.exe的示例。您可以按照类似的示例并根据您的环境更新字段值列表,以帮助减少噪音和潜在的误报。image::images/ded/ded_transform_2.png[数据外泄检测规则] - 向下滚动并选择右下角的 下一步 按钮。在 转换详细信息 部分下,输入新的 转换 ID 和您选择的 目标索引,然后单击 下一步 按钮。image::images/ded/ded_transform_3.png[数据外泄检测规则]

- 最后,选择 创建并开始 选项。您更新的转换现在将开始收集数据。注意:不要忘记根据您刚刚创建的新 目标索引 更新您的数据视图。image::images/ded/ded_transform_4.png[数据外泄检测规则]

仪表板

编辑配置仪表板的数据视图后,可在 分析 > 仪表板 下找到 数据外泄检测仪表板。此仪表板概述了为数据外泄检测包触发的异常。

异常检测作业

编辑| 作业 | 描述 |

|---|---|

ded_high_sent_bytes_destination_geo_country_iso_code |

检测到数据外泄到不寻常的地理位置(按国家/地区 ISO 代码)。 |

ded_high_sent_bytes_destination_ip |

检测到数据外泄到不寻常的地理位置(按 IP 地址)。 |

ded_high_sent_bytes_destination_port |

检测到数据外泄到不寻常的目标端口。 |

ded_high_sent_bytes_destination_region_name |

检测到数据外泄到不寻常的地理位置(按区域名称)。 |

ded_high_bytes_written_to_external_device |

通过识别写入外部设备的高字节数来检测数据外泄活动。 |

ded_rare_process_writing_to_external_device |

通过识别由罕见进程启动的写入外部设备的事件来检测数据外泄活动。 |

ded_high_bytes_written_to_external_device_airdrop |

检测通过 Airdrop 向外部设备写入高字节数的数据泄露活动。 |

v2.0.0 及更高版本

编辑该软件包的 v2.0.0 版本引入了重大更改,即弃用该软件包中的检测规则。为了继续接收数据泄露检测的更新,我们建议在执行以下操作后升级到 v2.0.0

-

删除现有的 ML 作业:导航至 机器学习 > 异常检测 并删除与以下 ID 对应的作业

- high-sent-bytes-destination-geo-country_iso_code

- high-sent-bytes-destination-ip

- high-sent-bytes-destination-port

- high-sent-bytes-destination-region_name

- high-bytes-written-to-external-device

- rare-process-writing-to-external-device

- high-bytes-written-to-external-device-airdrop

根据您使用的软件包版本,您可能还可以使用组 data_exfiltration 搜索上述作业。

-

卸载与此软件包关联的现有规则:导航至 安全 > 规则 并删除以下规则

- 潜在数据泄露到异常 ISO 代码的活动

- 潜在数据泄露到异常区域的活动

- 潜在数据泄露到异常 IP 地址的活动

- 潜在数据泄露到异常目标端口的活动

- 发送到外部设备的字节数激增

- 通过 Airdrop 发送到外部设备的字节数激增

- 异常进程将数据写入外部设备

根据您使用的软件包版本,您可能还可以使用标签 Data Exfiltration 搜索上述规则。

- 按照此处的步骤将数据泄露检测软件包升级到 v2.0.0

- 按照下面的启用检测规则部分中的说明安装新规则。

在 2.1.1 版本中,该软件包会忽略冷数据层和冻结数据层中的数据,以减少堆内存使用量,避免在过时数据上运行,并遵循最佳实践。

许可

编辑在生产环境中使用需要您拥有允许使用机器学习功能的许可证密钥。

变更日志

编辑变更日志

| 版本 | 详情 | Kibana 版本 |

|---|---|---|

2.2.0 |

增强 (查看拉取请求) |

8.10.1 或更高版本 |

2.1.2 |

增强 (查看拉取请求) |

8.9.0 或更高版本 |

2.1.1 |

增强 (查看拉取请求) |

8.9.0 或更高版本 |

2.1.0 |

增强 (查看拉取请求) |

8.9.0 或更高版本 |

2.0.0 |

增强 (查看拉取请求) |

8.9.0 或更高版本 |

1.0.3 |

增强 (查看拉取请求) |

8.5.0 或更高版本 |

1.0.2 |

增强 (查看拉取请求) |

8.5.0 或更高版本 |

1.0.1 |

增强 (查看拉取请求) |

8.5.0 或更高版本 |

1.0.0 |

增强 (查看拉取请求) |

8.5.0 或更高版本 |

0.0.2 |

增强 (查看拉取请求) |

— |

0.0.1 |

增强 (查看拉取请求) |

— |