BitDefender 集成

编辑BitDefender 集成

编辑BitDefender GravityZone 支持使用“推送通知”进行 SIEM 集成,这些通知是通过 HTTP POST 发送到 HTTP 或 HTTPS 端点的 JSON 消息,此集成可以消耗这些消息。

此集成还提供:

- 通过 API 轮询收集推送通知配置,其中包括 BitDefender GravityZone 服务器上推送通知服务的“状态”,例如,指示当前是否已启用或禁用。这很有用,因为状态可能会因未知原因更改为禁用(值为 0),您可能希望对此事件发出警报。

- 通过 API 轮询收集推送通知统计信息,其中包括发送的事件数量以及不同类型错误的计数器,您可能希望使用这些信息来排查丢失的推送通知事件并用于发出警报。

- 支持集成的多个实例,这可能适用于存在多个 BitDefender GravityZone 租户的 MSP/MSSP 场景。

- 将 BitDefender 公司 ID 映射到您自己的公司名称/描述,以便以易于理解的方式确定事件与哪个租户相关。这对于 MSP/MSSP 环境或拥有多个子组织的大型组织非常有用。

这使您可以通过 Elastic 搜索、观察和可视化 BitDefender GravityZone 事件,触发警报并监视 BitDefender GravityZone 推送通知服务的状态和错误。

有关 BitDefender GravityZone 的更多信息,请参阅 BitDefender GravityZone 并阅读 公共 API - 推送 文档。

兼容性

编辑此集成支持 BitDefender GravityZone,它是 BitDefender 销售的面向业务的产品集。

不支持面向家庭用户的 BitDefender 产品。

该软件包收集以 jsonrpc、qradar 或 splunk 格式发送的 BitDefender GravityZone 推送通知传输事件。

jsonrpc 格式是推荐的默认格式,但摄取管道将尝试检测是否已收到 qradar 或 splunk 格式的事件并进行相应处理。

该集成还可以通过轮询 BitDefender GravityZone API 来收集推送通知配置和统计信息。

配置

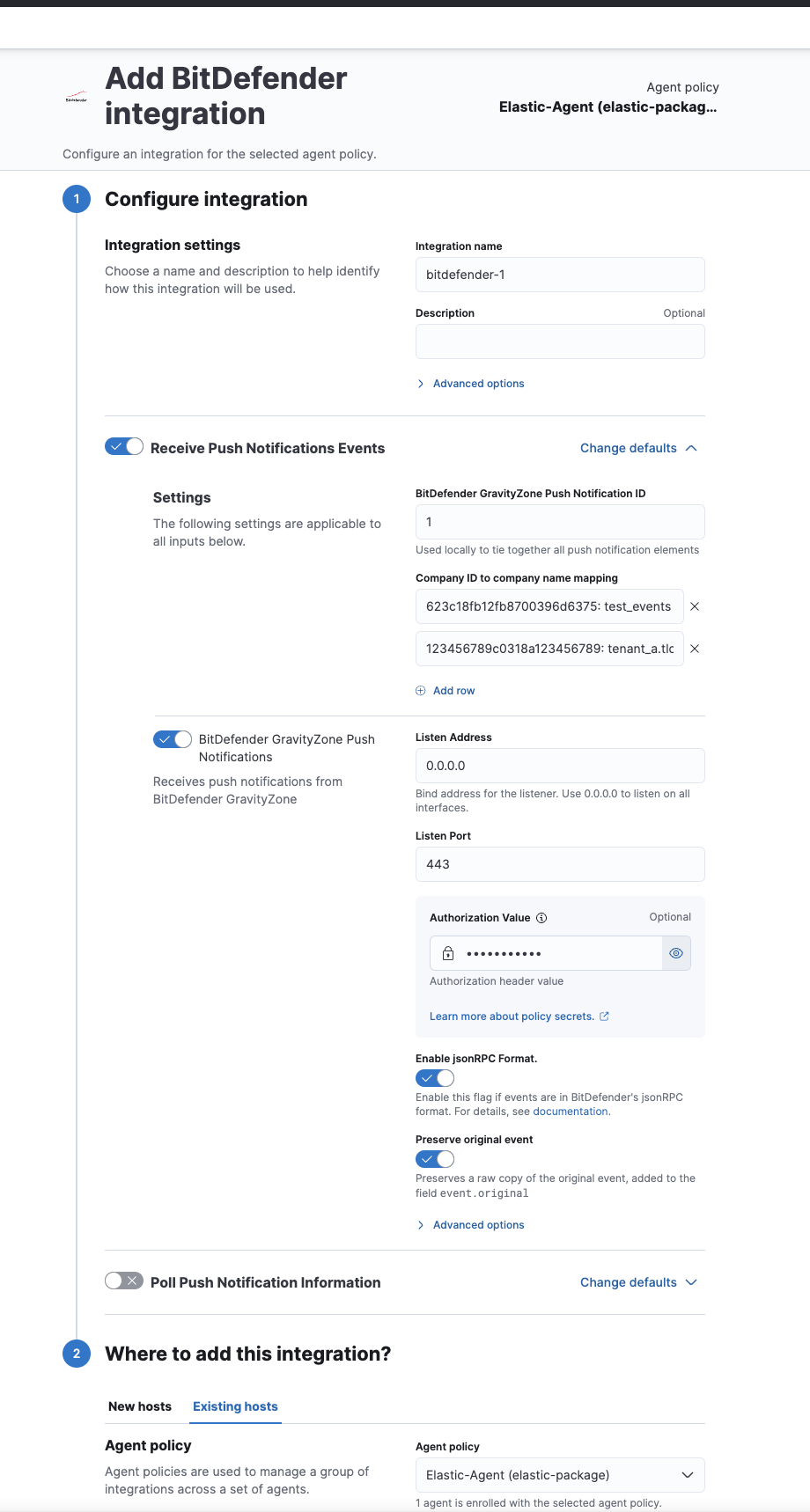

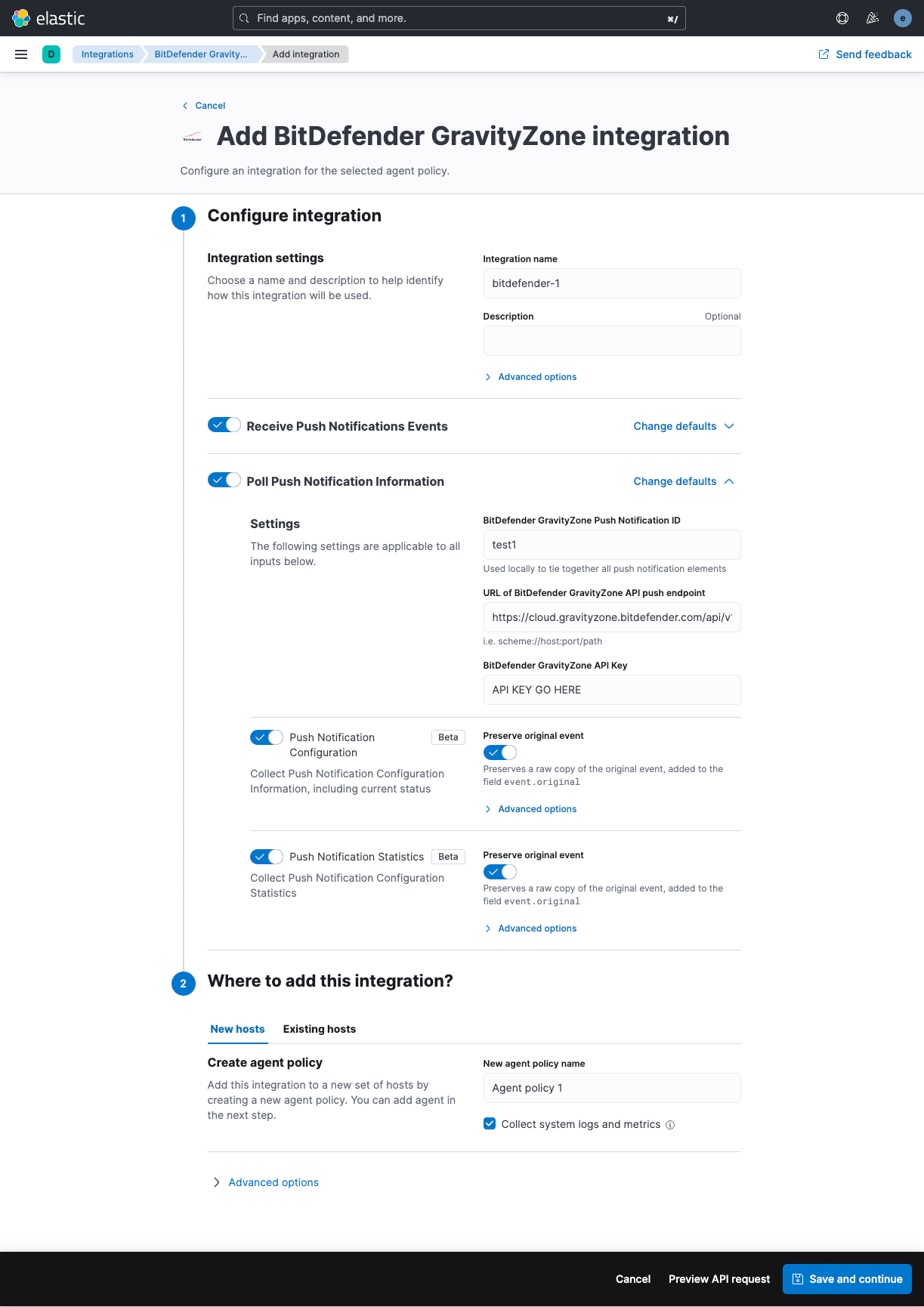

编辑在 Elastic 中启用集成

编辑- 在 Kibana 中,转到 管理 > 集成

- 在“搜索集成”搜索栏中,键入 GravityZone

- 从搜索结果中单击“BitDefender GravityZone”集成。

- 单击 添加 BitDefender GravityZone 按钮以添加 BitDefender GravityZone 集成。

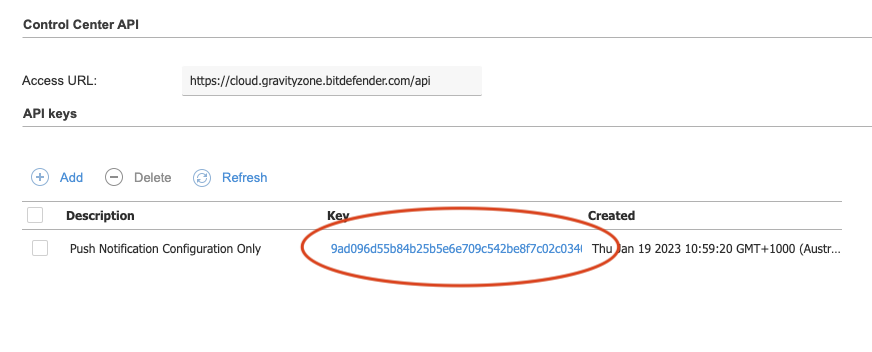

创建可以配置推送通知服务的 BitDefender GravityZone API 密钥

编辑供应商文档可在此处获得 此处。但是,在编写本文时,此文档已过时,并且供应商提供的屏幕截图没有准确描述您需要执行的操作。

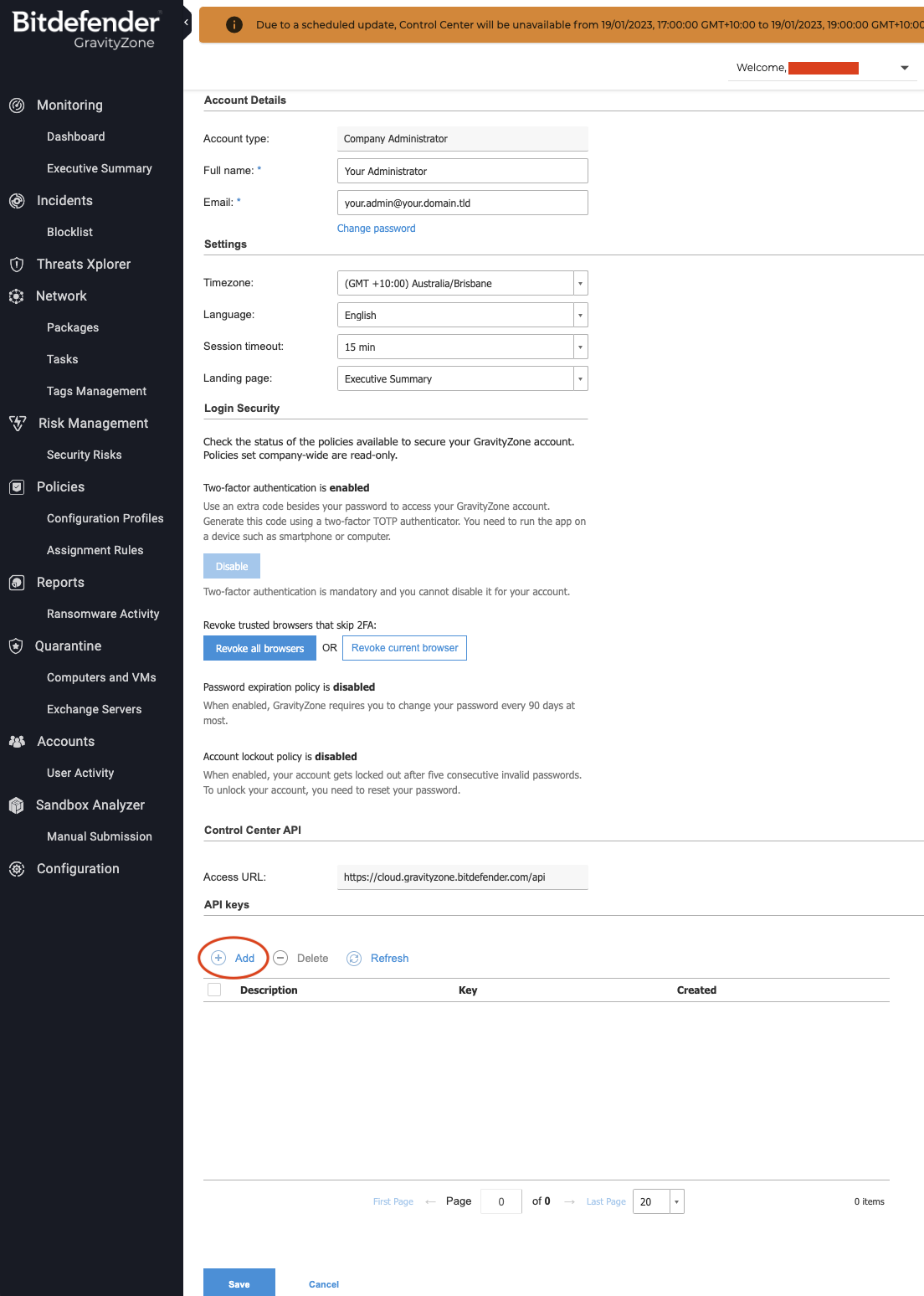

配置推送通知以及收集推送通知配置状态和统计信息所需的 API 密钥通常在 BitDefender GravityZone 云门户 此处 中配置。

请记住,API 密钥将与您从中创建它的帐户关联。以人为命名的帐户可能不理想,例如,您可能希望(可能应该)在非人为/软件服务帐户下为推送通知等功能创建 API 密钥,这些密钥永远不会被停用或冗余。

导航到 GravityZone 门户中的帐户详细信息。如果您具有足够的权限,您将在页面底部附近看到“API 密钥”部分。在此处单击“添加”。

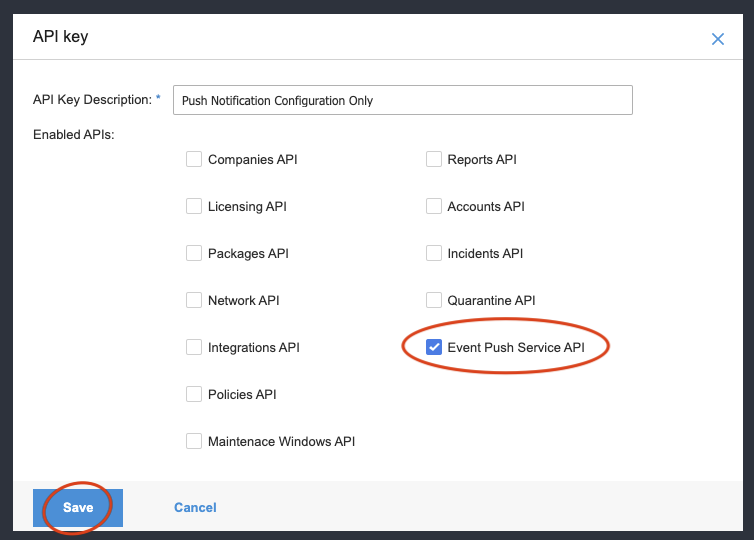

为 API 密钥指定一个描述,并至少勾选“事件推送服务 API”框。

如果您打算将 API 密钥用于其他 API 调用,您可能需要勾选其他框。

单击以蓝色显示的密钥值。

单击剪贴板图标以将 API 密钥复制到您 PC 的剪贴板。

通过 BitDefender GravityZone API 创建推送通知配置

编辑有关如何执行此操作的 BitDefender 文档请参阅 此处

您应使用 jsonrpc 格式选项。

使用 cURL 的示例

curl --location --request POST 'https://cloud.gravityzone.bitdefender.com/api/v1.0/jsonrpc/push' \ --header 'Content-Type: application/json' \ --header 'Accept: application/json' \ --header 'Authorization: Basic TE9MX05JQ0VfVFJZOgo=' \ --data-raw '{ "id": 1, "jsonrpc": "2.0", "method": "setPushEventSettings", "params": { "status": 1, "serviceType": "jsonrpc", "serviceSettings": { "authorization": "secret value", "requireValidSslCertificate": true, "url": "https://your.webhook.receiver.domain.tld/bitdefender/push/notification" }, "subscribeToCompanies": [ "COMPANY IDS HERE IF YOU HAVE A MULTI TENANT ENVIRONMENT", "AND YOU WANT TO LIMIT THE SUBSCRIPTION TO ONLY SOME COMPANIES", "OTHERWISE DELETE THE ENTIRE subscribeToCompanies NODE TO GET EVERYTHING" ], "subscribeToEventTypes": { "adcloud": true, "antiexploit": true, "aph": true, "av": true, "avc": true, "dp": true, "endpoint-moved-in": true, "endpoint-moved-out": true, "exchange-malware": true, "exchange-user-credentials": true, "fw": true, "hd": true, "hwid-change": true, "install": true, "modules": true, "network-monitor": true, "network-sandboxing": true, "new-incident": true, "ransomware-mitigation": true, "registration": true, "security-container-update-available": true, "supa-update-status": true, "sva": true, "sva-load": true, "task-status": true, "troubleshooting-activity": true, "uc": true, "uninstall": true } } }'

仪表板

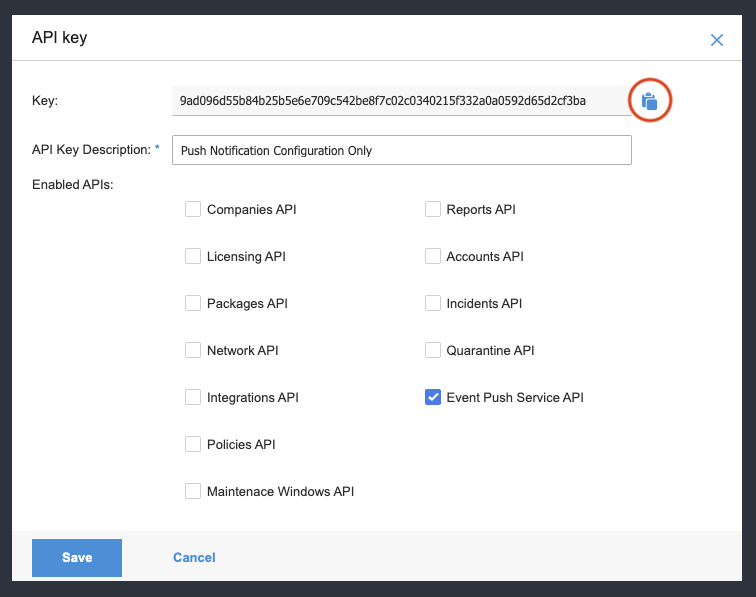

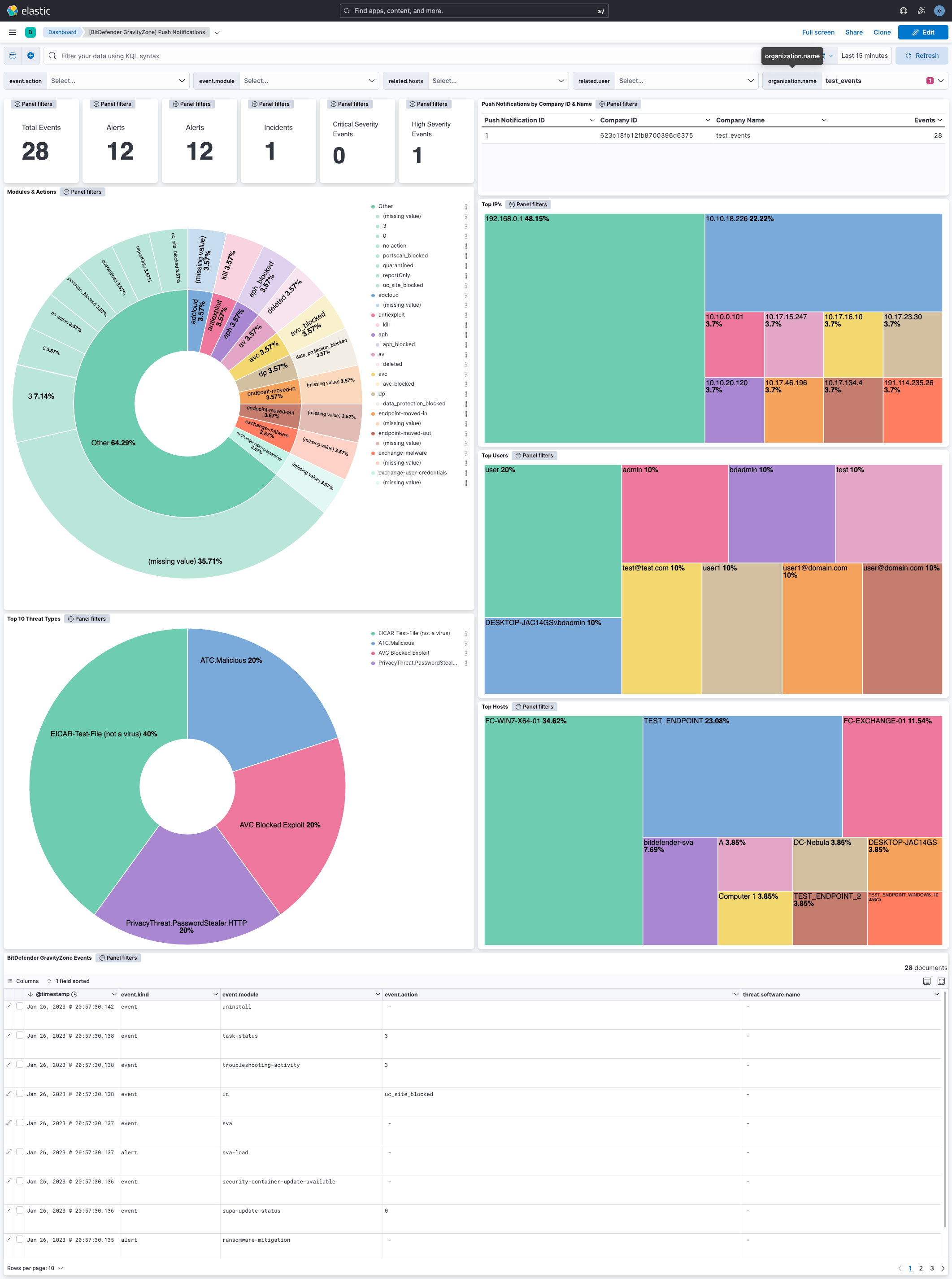

编辑集成中有两个可用的仪表板,

“[BitDefender GravityZone] 推送通知”,它提供搜索窗口中收到的推送通知的摘要。

“[BitDefender GravityZone] 配置状态和统计信息”,它提供与搜索窗口中可用的推送通知服务状态和统计信息相关的图形和其他可视化效果。

数据流

编辑日志流推送通知

编辑BitDefender GravityZone 事件数据集提供来自已接收的 BitDefender GravityZone 推送通知的事件。

所有 BitDefender GravityZone 日志事件都可以在 bitdefender_gravityzone.events 字段组中使用。

导出的字段

| 字段 | 描述 | 类型 |

|---|---|---|

@timestamp |

事件发生时的日期/时间。这是从事件中提取的日期/时间,通常表示事件由源生成的时间。如果事件源没有原始时间戳,则此值通常由管道首次收到事件的时间填充。所有事件的必填字段。 |

日期 |

bitdefender.event.testEvent |

布尔值 |

|

bitdefender.event.action |

关键字 |

|

bitdefender.event.actionTaken |

关键字 |

|

bitdefender.event.aph_status |

整数 |

|

bitdefender.event.aph_type |

关键字 |

|

bitdefender.event.att_ck_id |

关键字 |

|

bitdefender.event.attack_entry |

关键字 |

|

bitdefender.event.attack_source |

关键字 |

|

bitdefender.event.attack_type |

关键字 |

|

bitdefender.event.attack_types |

关键字 |

|

bitdefender.event.auto_renew_period |

长整型 |

|

bitdefender.event.avc_status |

整数 |

|

bitdefender.event.block_type |

关键字 |

|

bitdefender.event.blocked |

长整型 |

|

bitdefender.event.blocking_rule_name |

关键字 |

|

bitdefender.event.categories |

关键字 |

|

bitdefender.event.cleaned |

长整型 |

|

bitdefender.event.command_line_parameters |

关键字 |

|

bitdefender.event.companyId |

关键字 |

|

bitdefender.event.company_name |

关键字 |

|

bitdefender.event.computerIp |

关键字 |

|

bitdefender.event.computerName |

关键字 |

|

bitdefender.event.computer_fqdn |

关键字 |

|

bitdefender.event.computer_id |

关键字 |

|

bitdefender.event.computer_ip |

关键字 |

|

bitdefender.event.computer_name |

关键字 |

|

bitdefender.event.count |

长整型 |

|

bitdefender.event.cpuUsage |

浮点数 |

|

bitdefender.event.created |

日期 |

|

bitdefender.event.date |

关键字 |

|

bitdefender.event.deleted |

长整型 |

|

bitdefender.event.detected_on |

日期 |

|

bitdefender.event.detectionTime |

日期 |

|

bitdefender.event.detection_action |

关键字 |

|

bitdefender.event.detection_attackTechnique |

关键字 |

|

bitdefender.event.detection_cve |

关键字 |

|

bitdefender.event.detection_exploitTechnique |

关键字 |

|

bitdefender.event.detection_level |

关键字 |

|

bitdefender.event.detection_name |

关键字 |

|

bitdefender.event.detection_parentPath |

关键字 |

|

bitdefender.event.detection_parentPid |

关键字 |

|

bitdefender.event.detection_path |

关键字 |

|

bitdefender.event.detection_pid |

关键字 |

|

bitdefender.event.detection_threatName |

关键字 |

|

bitdefender.event.detection_time |

日期 |

|

bitdefender.event.detection_username |

关键字 |

|

bitdefender.event.deviceClass |

整数 |

|

bitdefender.event.deviceId |

关键字 |

|

bitdefender.event.deviceName |

关键字 |

|

bitdefender.event.dlp_status |

整数 |

|

bitdefender.event.dp_status |

整数 |

|

bitdefender.event.enabled_services |

关键字 |

|

bitdefender.event.endDate |

日期 |

|

bitdefender.event.end_subscription_date |

日期 |

|

bitdefender.event.endpointId |

关键字 |

|

bitdefender.event.errorCode |

整数 |

|

bitdefender.event.errorMessage |

关键字 |

|

bitdefender.event.exploit_path |

关键字 |

|

bitdefender.event.exploit_type |

关键字 |

|

bitdefender.event.failedStorageType |

整数 |

|

bitdefender.event.filePaths |

关键字 |

|

bitdefender.event.fileSizes |

关键字 |

|

bitdefender.event.file_hash |

关键字 |

|

bitdefender.event.file_hash_md5 |

关键字 |

|

bitdefender.event.file_hash_sha256 |

关键字 |

|

bitdefender.event.file_name |

关键字 |

|

bitdefender.event.file_path |

关键字 |

|

bitdefender.event.final_status |

关键字 |

|

bitdefender.event.firewall_status |

整数 |

|

bitdefender.event.fromSupa |

整数 |

|

bitdefender.event.hash |

关键字 |

|

bitdefender.event.host_name |

关键字 |

|

bitdefender.event.hwid |

关键字 |

|

bitdefender.event.id |

长整型 |

|

bitdefender.event.ignored |

长整型 |

|

bitdefender.event.incident_id |

关键字 |

|

bitdefender.event.isSuccessful |

整数 |

|

bitdefender.event.is_container_host |

整数 |

|

bitdefender.event.is_fileless_attack |

整数 |

|

bitdefender.event.issueType |

长整型 |

|

bitdefender.event.item_count |

关键字 |

|

bitdefender.event.jsonrpc.method |

关键字 |

|

bitdefender.event.jsonrpc.version |

关键字 |

|

bitdefender.event.lastAdReportDate |

关键字 |

|

bitdefender.event.last_blocked |

关键字 |

|

bitdefender.event.lastupdate |

关键字 |

|

bitdefender.event.license_key |

关键字 |

|

bitdefender.event.license_limit |

长整型 |

|

bitdefender.event.license_type |

关键字 |

|

bitdefender.event.loadAverage |

浮点数 |

|

bitdefender.event.localPath |

关键字 |

|

bitdefender.event.local_port |

关键字 |

|

bitdefender.event.mailboxes |

长整型 |

|

bitdefender.event.main_action |

关键字 |

|

bitdefender.event.malware.actionTaken |

关键字 |

|

bitdefender.event.malware.infectedObject |

关键字 |

|

bitdefender.event.malware.malwareName |

关键字 |

|

bitdefender.event.malware.malwareType |

关键字 |

|

bitdefender.event.malware_name |

关键字 |

|

bitdefender.event.malware_status |

整数 |

|

bitdefender.event.malware_type |

关键字 |

|

bitdefender.event.memoryUsage |

浮点数 |

|

bitdefender.event.minimal_commitment_usage_endpoints |

长整型 |

|

bitdefender.event.module |

关键字 |

|

bitdefender.event.moved_company_id |

关键字 |

|

bitdefender.event.moved_company_name |

关键字 |

|

bitdefender.event.networkSharePath |

关键字 |

|

bitdefender.event.networkUsage |

浮点数 |

|

bitdefender.event.network_monitor_status |

长整型 |

|

bitdefender.event.new_hwid |

关键字 |

|

bitdefender.event.oldData.features.enabled |

布尔值 |

|

bitdefender.event.oldData.features.id |

关键字 |

|

bitdefender.event.oldData.features.isFunctioning |

布尔值 |

|

bitdefender.event.oldData.features.registrationStatus |

关键字 |

|

bitdefender.event.old_hwid |

关键字 |

|

bitdefender.event.overallUsage |

浮点数 |

|

bitdefender.event.parent_process_id |

长整型 |

|

bitdefender.event.parent_process_path |

关键字 |

|

bitdefender.event.parent_process_pid |

长整型 |

|

bitdefender.event.port |

长整型 |

|

bitdefender.event.powered_off |

整数 |

|

bitdefender.event.present |

长整型 |

|

bitdefender.event.process_command_line |

关键字 |

|

bitdefender.event.process_info_command_line |

关键字 |

|

bitdefender.event.process_info_path |

关键字 |

|

bitdefender.event.process_path |

关键字 |

|

bitdefender.event.process_pid |

长整型 |

|

bitdefender.event.productId |

长整型 |

|

bitdefender.event.product_installed |

关键字 |

|

bitdefender.event.product_reboot_required |

整数 |

|

bitdefender.event.product_registration |

关键字 |

|

bitdefender.event.product_update_available |

整数 |

|

bitdefender.event.protocol_id |

关键字 |

|

bitdefender.event.pu_status |

整数 |

|

bitdefender.event.quarantined |

长整型 |

|

bitdefender.event.reason |

整数 |

|

bitdefender.event.recipients |

关键字 |

|

bitdefender.event.remediationActions |

关键字 |

|

bitdefender.event.saveToBitdefenderCloud |

整数 |

|

bitdefender.event.scanEngineType |

整数 |

|

bitdefender.event.sender |

关键字 |

|

bitdefender.event.serverName |

关键字 |

|

bitdefender.event.severity |

关键字 |

|

bitdefender.event.severityScore |

整数 |

|

bitdefender.event.severity_score |

整数 |

|

bitdefender.event.signature_update |

日期 |

|

bitdefender.event.signaturesNumber |

关键字 |

|

bitdefender.event.source_ip |

关键字 |

|

bitdefender.event.startDate |

日期 |

|

bitdefender.event.status |

关键字 |

|

bitdefender.event.stopReason |

整数 |

|

bitdefender.event.storage_ip |

IP 地址 |

|

bitdefender.event.storage_name |

关键字 |

|

bitdefender.event.storage_type |

关键字 |

|

bitdefender.event.subject |

关键字 |

|

bitdefender.event.svaLoad |

关键字 |

|

bitdefender.event.syncerId |

关键字 |

|

bitdefender.event.targetName |

关键字 |

|

bitdefender.event.target_type |

关键字 |

|

bitdefender.event.taskId |

关键字 |

|

bitdefender.event.taskName |

关键字 |

|

bitdefender.event.taskScanType |

整数 |

|

bitdefender.event.taskType |

关键字 |

|

bitdefender.event.threatType |

关键字 |

|

bitdefender.event.timestamp |

关键字 |

|

bitdefender.event.uc_application_status |

整数 |

|

bitdefender.event.uc_categ_filtering |

整数 |

|

bitdefender.event.uc_type |

关键字 |

|

bitdefender.event.uc_web_filtering |

整数 |

|

bitdefender.event.updatesigam |

关键字 |

|

bitdefender.event.url |

关键字 |

|

bitdefender.event.user.id |

关键字 |

|

bitdefender.event.user.name |

关键字 |

|

bitdefender.event.user.sid |

关键字 |

|

bitdefender.event.user.userName |

关键字 |

|

bitdefender.event.user.userSid |

关键字 |

|

bitdefender.event.userId |

关键字 |

|

bitdefender.event.user_sid |

关键字 |

|

bitdefender.event.username |

关键字 |

|

bitdefender.event.vendorId |

长整型 |

|

bitdefender.event.victim_ip |

关键字 |

|

bitdefender.id |

关键字 |

|

data_stream.dataset |

该字段可以包含任何有意义的、用来表示数据来源的内容。例如 |

constant_keyword |

data_stream.namespace |

用户定义的命名空间。命名空间有助于对数据进行分组。许多用户已经以这种方式组织他们的索引,而现在数据流命名方案将此最佳实践作为默认设置。许多用户将使用 |

constant_keyword |

data_stream.type |

数据流的总体类型。目前允许的值为 “logs” 和 “metrics”。我们预计在不久的将来还会添加 “traces” 和 “synthetics”。 |

constant_keyword |

destination.nat.as.number |

长整型 |

|

destination.nat.as.organization.name |

关键字 |

|

destination.nat.geo.city_name |

关键字 |

|

destination.nat.geo.continent_name |

关键字 |

|

destination.nat.geo.country_iso_code |

关键字 |

|

destination.nat.geo.country_name |

关键字 |

|

destination.nat.geo.location |

geo_point |

|

destination.nat.geo.region_iso_code |

关键字 |

|

destination.nat.geo.region_name |

关键字 |

|

input.type |

关键字 |

示例

一个关于 push_notifications 的示例事件如下所示

{ "@timestamp": "2024-07-25T10:16:53.355Z", "agent": { "ephemeral_id": "e80bc3a4-2ee1-435a-8ff1-cf18df9f0fe8", "id": "0eb83218-5f40-45bd-8fb3-9423008f7b6f", "name": "docker-fleet-agent", "type": "filebeat", "version": "8.14.3" }, "bitdefender": { "event": { "aph_type": "phishing", "companyId": "59a14b271da197c6108b4567", "computer_fqdn": "fc-exchange-01.fc.dom", "computer_id": "59b7d9bfa849af3a1465b7e4", "computer_ip": "192.168.0.1", "computer_name": "FC-EXCHANGE-01", "count": 1, "id": 150537, "jsonrpc": { "method": "addEvents", "version": "2.0" }, "last_blocked": "2023-09-13T08:49:43.000Z", "module": "aph", "product_installed": "BEST", "status": "aph_blocked", "url": "http://example.com/account/support/" }, "id": "test" }, "data_stream": { "dataset": "bitdefender.push_notifications", "namespace": "29298", "type": "logs" }, "destination": { "ip": "192.168.0.1" }, "ecs": { "version": "8.11.0" }, "elastic_agent": { "id": "0eb83218-5f40-45bd-8fb3-9423008f7b6f", "snapshot": false, "version": "8.14.3" }, "event": { "action": "aph_blocked", "agent_id_status": "verified", "category": [ "threat", "network" ], "dataset": "bitdefender.push_notifications", "id": "150537", "ingested": "2024-07-25T10:17:03Z", "kind": "alert", "module": "aph", "original": "{\"event\":{\"aph_type\":\"phishing\",\"companyId\":\"59a14b271da197c6108b4567\",\"computer_fqdn\":\"fc-exchange-01.fc.dom\",\"computer_id\":\"59b7d9bfa849af3a1465b7e4\",\"computer_ip\":\"192.168.0.1\",\"computer_name\":\"FC-EXCHANGE-01\",\"count\":1,\"last_blocked\":\"2023-09-13T08:49:43.000Z\",\"module\":\"aph\",\"product_installed\":\"BEST\",\"status\":\"aph_blocked\",\"url\":\"http://example.com/account/support/\"},\"id\":150537,\"jsonrpc\":{\"method\":\"addEvents\",\"version\":\"2.0\"}}", "provider": "Antiphishing", "severity": 0, "timezone": "+00:00", "type": [ "info", "access" ] }, "host": { "hostname": "fc-exchange-01.fc.dom", "id": "59b7d9bfa849af3a1465b7e4", "ip": [ "192.168.0.1" ], "name": "FC-EXCHANGE-01" }, "input": { "type": "http_endpoint" }, "message": "aph_blocked, aph type: phishing", "organization": { "id": "59a14b271da197c6108b4567" }, "related": { "hosts": [ "FC-EXCHANGE-01" ], "ip": [ "192.168.0.1" ] }, "tags": [ "preserve_original_event", "preserve_duplicate_custom_fields", "forwarded" ], "url": { "domain": "example.com", "original": "http://example.com/account/support/", "path": "/account/support/", "registered_domain": "example.com", "scheme": "http", "top_level_domain": "com" } }

日志流推送通知配置

编辑BitDefender GravityZone 推送通知配置数据集提供了从 BitDefender GravityZone API 收集的配置状态。

这包括推送通知配置的状态,该状态可能指示推送通知服务已被禁用。基于此进行告警可能是必要的。

所有 BitDefender GravityZone 推送通知配置状态都可以在 bitdefender.push.configuration 字段组中找到。

导出的字段

| 字段 | 描述 | 类型 |

|---|---|---|

@timestamp |

事件发生时的日期/时间。这是从事件中提取的日期/时间,通常表示事件由源生成的时间。如果事件源没有原始时间戳,则此值通常由管道首次收到事件的时间填充。所有事件的必填字段。 |

日期 |

bitdefender.id |

关键字 |

|

bitdefender.push.configuration.serviceSettings.requireValidSslCertificate |

布尔值 |

|

bitdefender.push.configuration.serviceSettings.url |

关键字 |

|

bitdefender.push.configuration.serviceType |

关键字 |

|

bitdefender.push.configuration.status |

长整型 |

|

bitdefender.push.configuration.subscribeToCompanies |

关键字 |

|

bitdefender.push.configuration.subscribeToEventTypes.adcloud |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.antiexploit |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.aph |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.av |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.avc |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.dp |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.endpoint-moved-in |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.endpoint-moved-out |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.exchange-malware |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.exchange-user-credentials |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.fw |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.hd |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.hwid-change |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.install |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.modules |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.network-monitor |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.network-sandboxing |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.new-incident |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.ransomware-mitigation |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.registration |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.security-container-update-available |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.supa-update-status |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.sva |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.sva-load |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.task-status |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.troubleshooting-activity |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.uc |

布尔值 |

|

bitdefender.push.configuration.subscribeToEventTypes.uninstall |

布尔值 |

|

data_stream.dataset |

该字段可以包含任何有意义的、用来表示数据来源的内容。例如 |

constant_keyword |

data_stream.namespace |

用户定义的命名空间。命名空间有助于对数据进行分组。许多用户已经以这种方式组织他们的索引,而现在数据流命名方案将此最佳实践作为默认设置。许多用户将使用 |

constant_keyword |

data_stream.type |

数据流的总体类型。目前允许的值为 “logs” 和 “metrics”。我们预计在不久的将来还会添加 “traces” 和 “synthetics”。 |

constant_keyword |

input.type |

关键字 |

示例

一个关于 push_configuration 的示例事件如下所示

{ "@timestamp": "2024-07-15T09:30:33.869Z", "agent": { "ephemeral_id": "d1d677fd-e585-4395-a4ee-8c3c2670cb99", "id": "b2122e94-e7cd-4274-9c2e-856609628a36", "name": "docker-fleet-agent", "type": "filebeat", "version": "8.14.3" }, "bitdefender": { "id": "1", "push": { "configuration": { "serviceSettings": { "requireValidSslCertificate": true, "url": "https://your.elastic.agent/bitdefender/push/notification" }, "serviceType": "qradar", "status": 1, "subscribeToEventTypes": { "adcloud": true, "antiexploit": true, "aph": true, "av": true, "avc": true, "dp": true, "endpoint-moved-in": true, "endpoint-moved-out": true, "exchange-malware": true, "exchange-user-credentials": true, "fw": true, "hd": true, "hwid-change": true, "install": true, "modules": true, "network-monitor": true, "network-sandboxing": true, "new-incident": true, "ransomware-mitigation": true, "registration": true, "security-container-update-available": true, "supa-update-status": true, "sva": true, "sva-load": true, "task-status": true, "troubleshooting-activity": true, "uc": true, "uninstall": true } } } }, "data_stream": { "dataset": "bitdefender.push_configuration", "namespace": "ep", "type": "logs" }, "ecs": { "version": "8.11.0" }, "elastic_agent": { "id": "b2122e94-e7cd-4274-9c2e-856609628a36", "snapshot": false, "version": "8.14.3" }, "event": { "agent_id_status": "verified", "created": "2024-07-15T09:30:33.869Z", "dataset": "bitdefender.push_configuration", "ingested": "2024-07-15T09:30:45Z", "original": "{\"id\":\"1\",\"jsonrpc\":\"2.0\",\"result\":{\"serviceSettings\":{\"requireValidSslCertificate\":true,\"url\":\"https://your.elastic.agent/bitdefender/push/notification\"},\"serviceType\":\"qradar\",\"status\":1,\"subscribeToEventTypes\":{\"adcloud\":true,\"antiexploit\":true,\"aph\":true,\"av\":true,\"avc\":true,\"dp\":true,\"endpoint-moved-in\":true,\"endpoint-moved-out\":true,\"exchange-malware\":true,\"exchange-user-credentials\":true,\"fw\":true,\"hd\":true,\"hwid-change\":true,\"install\":true,\"modules\":true,\"network-monitor\":true,\"network-sandboxing\":true,\"new-incident\":true,\"ransomware-mitigation\":true,\"registration\":true,\"security-container-update-available\":true,\"supa-update-status\":true,\"sva\":true,\"sva-load\":true,\"task-status\":true,\"troubleshooting-activity\":true,\"uc\":true,\"uninstall\":true}}}" }, "input": { "type": "httpjson" }, "tags": [ "preserve_original_event", "forwarded" ] }

日志流推送通知统计信息

编辑BitDefender GravityZone 推送通知统计信息数据集提供了从 BitDefender GravityZone API 收集的统计信息。

这包括关于推送通知服务在发送推送通知时收到的错误和 HTTP 响应代码的信息,这些信息可能指示无法传递推送通知,从而导致事件丢失。基于此进行告警可能是必要的。

所有 BitDefender GravityZone 推送通知统计信息都可以在 bitdefender.push.stats 字段组中找到。

导出的字段

| 字段 | 描述 | 类型 |

|---|---|---|

@timestamp |

事件发生时的日期/时间。这是从事件中提取的日期/时间,通常表示事件由源生成的时间。如果事件源没有原始时间戳,则此值通常由管道首次收到事件的时间填充。所有事件的必填字段。 |

日期 |

bitdefender.id |

关键字 |

|

bitdefender.push.stats.count.errorMessages |

长整型 |

|

bitdefender.push.stats.count.events |

长整型 |

|

bitdefender.push.stats.count.sentMessages |

长整型 |

|

bitdefender.push.stats.count.testEvents |

长整型 |

|

bitdefender.push.stats.error.configurationError |

长整型 |

|

bitdefender.push.stats.error.connectionError |

长整型 |

|

bitdefender.push.stats.error.serviceError |

长整型 |

|

bitdefender.push.stats.error.statusCode2xx |

长整型 |

|

bitdefender.push.stats.error.statusCode300 |

长整型 |

|

bitdefender.push.stats.error.statusCode400 |

长整型 |

|

bitdefender.push.stats.error.statusCode500 |

长整型 |

|

bitdefender.push.stats.error.timeout |

长整型 |

|

data_stream.dataset |

该字段可以包含任何有意义的、用来表示数据来源的内容。例如 |

constant_keyword |

data_stream.namespace |

用户定义的命名空间。命名空间有助于对数据进行分组。许多用户已经以这种方式组织他们的索引,而现在数据流命名方案将此最佳实践作为默认设置。许多用户将使用 |

constant_keyword |

data_stream.type |

数据流的总体类型。目前允许的值为 “logs” 和 “metrics”。我们预计在不久的将来还会添加 “traces” 和 “synthetics”。 |

constant_keyword |

input.type |

关键字 |

示例

一个关于 push_statistics 的示例事件如下所示

{ "@timestamp": "2023-01-27T07:28:05.023Z", "agent": { "ephemeral_id": "7e1d4d9d-44a4-4ac8-ab34-72e2763c9bf6", "id": "f0239f6f-245e-4d57-bada-68e5f564b259", "name": "docker-fleet-agent", "type": "filebeat", "version": "8.5.1" }, "bitdefender": { "id": "test", "push": { "stats": { "count": { "errorMessages": 121, "events": 1415824, "sentMessages": 78368, "testEvents": 0 }, "error": { "configurationError": 0, "connectionError": 7, "serviceError": 114, "statusCode2xx": 0, "statusCode300": 0, "statusCode400": 0, "statusCode500": 0, "timeout": 0 } } } }, "data_stream": { "dataset": "bitdefender.push_statistics", "namespace": "ep", "type": "logs" }, "ecs": { "version": "8.11.0" }, "elastic_agent": { "id": "f0239f6f-245e-4d57-bada-68e5f564b259", "snapshot": false, "version": "8.5.1" }, "event": { "agent_id_status": "verified", "created": "2023-01-27T07:28:05.023Z", "dataset": "bitdefender.push_statistics", "ingested": "2023-01-27T07:28:06Z", "original": "{\"id\":\"test\",\"jsonrpc\":\"2.0\",\"result\":{\"count\":{\"errorMessages\":121,\"events\":1415824,\"sentMessages\":78368,\"testEvents\":0},\"error\":{\"configurationError\":0,\"connectionError\":7,\"serviceError\":114,\"statusCode2xx\":0,\"statusCode300\":0,\"statusCode400\":0,\"statusCode500\":0,\"timeout\":0},\"lastUpdateTime\":\"2023-01-27T09:19:22\"}}" }, "input": { "type": "httpjson" }, "tags": [ "preserve_original_event", "forwarded" ] }

更新日志

编辑更新日志

| 版本 | 详情 | Kibana 版本 |

|---|---|---|

2.3.0 |

增强 (查看拉取请求) |

8.14.3 或更高版本 |

2.2.0 |

增强 (查看拉取请求) |

8.14.3 或更高版本 |

2.1.3 |

错误修复 (查看拉取请求) |

8.14.3 或更高版本 |

2.1.2 |

错误修复 (查看拉取请求) |

8.14.3 或更高版本 |

2.1.1 |

错误修复 (查看拉取请求) |

8.14.3 或更高版本 |

2.1.0 |

增强 (查看拉取请求) |

8.14.3 或更高版本 |

2.0.0 |

增强 (查看拉取请求) |

8.14.3 或更高版本 |

1.14.0 |

增强 (查看拉取请求) |

8.13.0 或更高版本 |

1.13.0 |

增强 (查看拉取请求) |

8.12.0 或更高版本 |

1.12.0 |

增强 (查看拉取请求) |

8.12.0 或更高版本 |

1.11.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.10.1 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.10.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.9.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.8.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.7.1 |

错误修复 (查看拉取请求) |

8.5.1 或更高版本 |

1.7.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.6.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.5.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.4.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.3.1 |

错误修复 (查看拉取请求) |

8.5.1 或更高版本 |

1.3.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.2.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.1.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

1.0.0 |

增强 (查看拉取请求) |

8.5.1 或更高版本 |

0.3.0 |

增强 (查看拉取请求) |

— |

0.2.0 |

增强 (查看拉取请求) |

— |

0.1.0 |

增强 (查看拉取请求) |

— |

0.0.1 |

增强 (查看拉取请求) |

— |