- Elastic 集成

- 集成快速参考

- 1Password

- Abnormal Security

- ActiveMQ

- Active Directory 实体分析

- Airflow

- Akamai

- Apache

- API(自定义)

- Arbor Peakflow SP 日志

- Arista NG 防火墙

- Atlassian

- Auditd

- Auth0

- authentik

- AWS

- Amazon CloudFront

- Amazon DynamoDB

- Amazon EBS

- Amazon EC2

- Amazon ECS

- Amazon EMR

- AWS API 网关

- Amazon GuardDuty

- AWS Health

- Amazon Kinesis Data Firehose

- Amazon Kinesis Data Stream

- Amazon Managed Streaming for Apache Kafka (MSK)

- Amazon NAT 网关

- Amazon RDS

- Amazon Redshift

- Amazon S3

- Amazon S3 Storage Lens

- Amazon Security Lake

- Amazon SNS

- Amazon SQS

- Amazon VPC

- Amazon VPN

- AWS Bedrock

- AWS 账单

- AWS CloudTrail

- AWS CloudWatch

- AWS ELB

- AWS Fargate

- AWS Inspector

- AWS Lambda

- AWS 日志(自定义)

- AWS 网络防火墙

- AWS Route 53

- AWS Security Hub

- AWS Transit Gateway

- AWS 使用情况

- AWS WAF

- Azure

- Barracuda

- BitDefender

- Bitwarden

- blacklens.io

- Blue Coat Director 日志

- BBOT (Bighuge BLS OSINT 工具)

- Box 事件

- Bravura Monitor

- Broadcom ProxySG

- Canva

- Cassandra

- CEL 自定义 API

- Ceph

- Check Point

- Cilium Tetragon

- CISA 已知被利用的漏洞

- Cisco

- Cisco Meraki 指标

- Citrix

- Claroty CTD

- Cloudflare

- 云资产清单

- CockroachDB 指标

- 通用事件格式 (CEF)

- Containerd

- CoreDNS

- Corelight

- Couchbase

- CouchDB

- Cribl

- CrowdStrike

- Cyberark

- Cybereason

- CylanceProtect 日志

- 自定义 Websocket 日志

- Darktrace

- 数据泄露检测

- DGA

- Digital Guardian

- Docker

- Elastic APM

- Elastic Fleet Server

- Elastic Security

- Elastic Stack 监控

- ESET PROTECT

- ESET 威胁情报

- etcd

- Falco

- F5

- 文件完整性监控

- FireEye 网络安全

- First EPSS

- Forcepoint Web Security

- ForgeRock

- Fortinet

- Gigamon

- GitHub

- GitLab

- Golang

- Google Cloud

- GoFlow2 日志

- Hadoop

- HAProxy

- Hashicorp Vault

- HTTP 端点日志(自定义)

- IBM MQ

- IIS

- Imperva

- InfluxDb

- Infoblox

- Iptables

- Istio

- Jamf Compliance Reporter

- Jamf Pro

- Jamf Protect

- Jolokia 输入

- Journald 日志(自定义)

- JumpCloud

- Kafka

- Keycloak

- Kubernetes

- LastPass

- 横向移动检测

- Linux 指标

- 利用现有工具进行攻击检测

- 日志(自定义)

- Lumos

- Lyve Cloud

- Mattermost

- Memcached

- Menlo Security

- Microsoft

- Mimecast

- ModSecurity 审核

- MongoDB

- MongoDB Atlas

- MySQL

- Nagios XI

- NATS

- NetFlow 记录

- Netskope

- 网络信标识别

- 网络数据包捕获

- Nginx

- Okta

- Oracle

- OpenCanary

- Osquery

- Palo Alto

- pfSense

- PHP-FPM

- PingOne

- Pleasant Password Server

- PostgreSQL

- Prometheus

- Proofpoint TAP

- Proofpoint On Demand

- Pulse Connect Secure

- Qualys VMDR

- QNAP NAS

- RabbitMQ 日志

- Radware DefensePro 日志

- Rapid7

- Redis

- Salesforce

- SentinelOne

- ServiceNow

- Slack 日志

- Snort

- Snyk

- SonicWall 防火墙

- Sophos

- Spring Boot

- SpyCloud Enterprise Protection

- SQL 输入

- Squid 日志

- SRX

- STAN

- Statsd 输入

- Sublime Security

- Suricata

- StormShield SNS

- Symantec

- Symantec Endpoint Security

- Linux 版 Sysmon

- Sysdig

- 系统

- 系统审核

- Tanium

- TCP 日志(自定义)

- Teleport

- Tenable

- 威胁情报

- ThreatConnect

- 威胁地图

- Thycotic Secret Server

- Tines

- Traefik

- Trellix

- Trend Micro

- TYCHON 无代理

- UDP 日志(自定义)

- 通用分析

- Vectra Detect

- VMware

- WatchGuard Firebox

- WebSphere 应用程序服务器

- Windows

- Wiz

- Zeek

- ZeroFox

- Zero Networks

- ZooKeeper 指标

- Zoom

- Zscaler

Fortinet FortiMail

编辑Fortinet FortiMail

编辑概述

编辑Fortinet FortiMail 集成允许用户监控历史记录、系统、邮件、反垃圾邮件、防病毒和加密事件。FortiMail 提供针对各种电子邮件威胁的高级多层保护。FortiMail 由 FortiGuard Labs 威胁情报提供支持,并集成到 Fortinet 安全框架中,可帮助您的组织预防、检测和响应基于电子邮件的威胁,包括垃圾邮件、网络钓鱼、恶意软件、零日威胁、身份冒充和商业电子邮件泄露 (BEC) 攻击。

使用 Fortinet FortiMail 集成来收集和解析来自 Syslog 的数据。然后在 Kibana 中可视化该数据。

数据流

编辑Fortinet FortiMail 集成收集一种类型的数据流:日志。

日志帮助用户记录电子邮件活动和流量,包括与系统相关的事件,例如系统重启和 HA 活动、病毒检测、垃圾邮件过滤结果、POP3、SMTP、IMAP 和 Webmail 事件。查看更多详情 关于 FortiMail 日志记录

此集成针对以下六种类型的事件

- 历史记录记录通过 FortiMail 单元的所有电子邮件流量。

- 系统记录系统管理活动,包括系统配置的更改以及管理员和用户的登录和注销。

- 邮件记录邮件活动。

- 反垃圾邮件记录垃圾邮件检测事件。

- 防病毒记录病毒入侵事件。

- 加密记录与 IBE 相关的事件的检测。

要求

编辑需要 Elasticsearch 来存储和搜索数据,需要 Kibana 来可视化和管理数据。您可以使用我们托管在 Elastic Cloud 上的 Elasticsearch Service(推荐),或者在您自己的硬件上自行管理 Elastic Stack。

此模块已针对 Fortinet FortiMail 7.2.2 版本进行过测试。

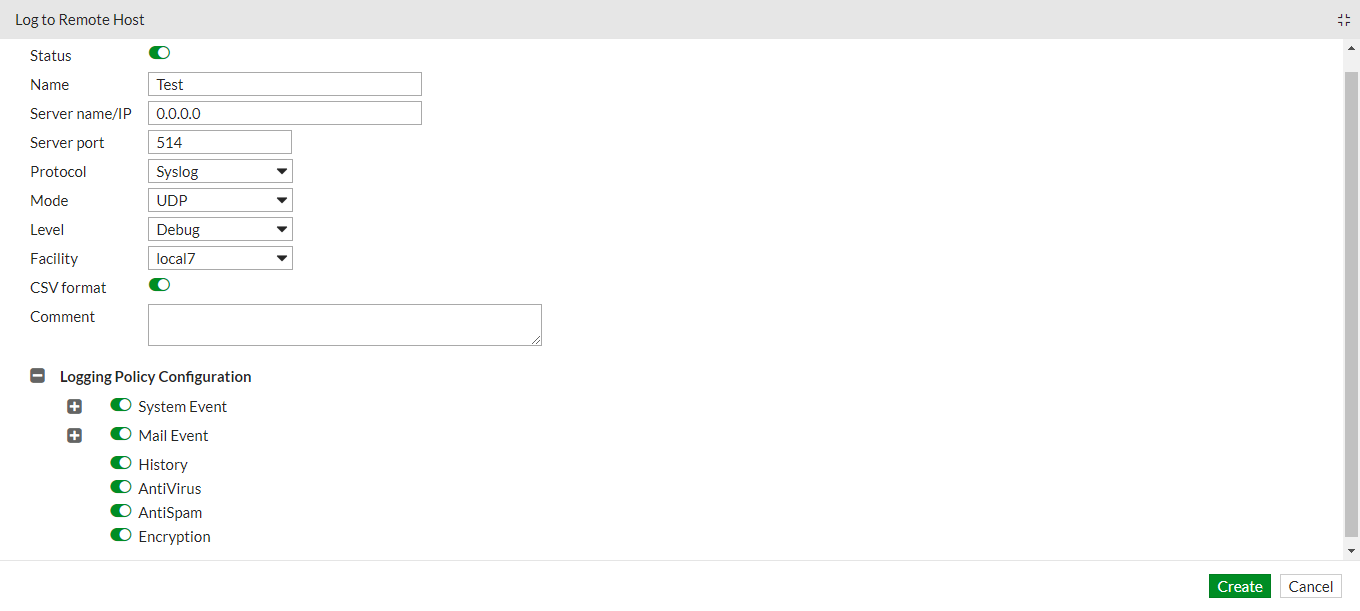

用户必须启用 CSV 格式选项。

设置

编辑要从 Fortinet FortiMail Syslog 服务器收集数据,请按照以下步骤操作

编辑

日志参考

编辑日志

编辑这是 日志 数据集。

示例

日志 的示例事件如下

{ "@timestamp": "2013-02-25T07:01:34.000Z", "agent": { "ephemeral_id": "6e27a1ae-39ab-4632-8e9b-d6d0b7a1e56b", "id": "4a5f8370-e38c-43b1-9dc9-b2c1e0788c6d", "name": "docker-fleet-agent", "type": "filebeat", "version": "8.10.2" }, "data_stream": { "dataset": "fortinet_fortimail.log", "namespace": "ep", "type": "logs" }, "destination": { "ip": "81.2.69.194" }, "ecs": { "version": "8.11.0" }, "elastic_agent": { "id": "4a5f8370-e38c-43b1-9dc9-b2c1e0788c6d", "snapshot": false, "version": "8.10.2" }, "email": { "direction": "unknown", "from": { "address": [ "aaa@bbb.com" ] }, "subject": "Test12345", "to": { "address": [ "user1@example.com" ] }, "x_mailer": "proxy" }, "event": { "agent_id_status": "verified", "code": "0200025843", "dataset": "fortinet_fortimail.log", "ingested": "2023-10-03T09:51:39Z", "kind": "event", "original": "<187>date=2013-02-25,time=07:01:34,device_id=FE100C3909600504,log_id=0200025843,type=statistics,pri=information,session_id=\"r1PF1YTh025836-r1PF1YTh025836\",client_name=\"user\",dst_ip=\"81.2.69.194\",endpoint=\"\",from=\"aaa@bbb.com\",to=\"user1@example.com\",polid=\"0:1:0\",domain=\"example.com\",subject=\"Test12345\",mailer=\"proxy\",resolved=\"FAIL\",direction=\"unknown\",virus=\"\",disposition=\"Delay\",classifier=\"Session Limits\",message_length=\"199986\"", "outcome": "failure" }, "fortinet_fortimail": { "log": { "classifier": "Session Limits", "client": { "name": "user" }, "date": "2013-02-25", "destination_ip": "81.2.69.194", "device_id": "FE100C3909600504", "direction": "unknown", "disposition": "Delay", "domain": "example.com", "from": "aaa@bbb.com", "id": "0200025843", "mailer": "proxy", "message_length": 199986, "policy_id": "0:1:0", "priority": "information", "priority_number": 187, "resolved": "FAIL", "session_id": "r1PF1YTh025836-r1PF1YTh025836", "subject": "Test12345", "time": "07:01:34", "to": "user1@example.com", "type": "statistics" } }, "input": { "type": "tcp" }, "log": { "level": "information", "source": { "address": "192.168.144.4:54368" }, "syslog": { "facility": { "code": 22 }, "priority": 187, "severity": { "code": 6 } } }, "observer": { "product": "FortiMail", "serial_number": "FE100C3909600504", "type": "firewall", "vendor": "Fortinet" }, "related": { "ip": [ "81.2.69.194" ], "user": [ "user", "aaa@bbb.com", "user1@example.com" ] }, "server": { "domain": "example.com", "registered_domain": "example.com", "top_level_domain": "com" }, "source": { "user": { "name": "user" } }, "tags": [ "preserve_original_event", "preserve_duplicate_custom_fields", "forwarded", "fortinet_fortimail-log" ] }

导出的字段

| 字段 | 描述 | 类型 |

|---|---|---|

@timestamp |

事件时间戳。 |

日期 |

data_stream.dataset |

数据流数据集。 |

constant_keyword |

data_stream.namespace |

数据流命名空间。 |

constant_keyword |

data_stream.type |

数据流类型。 |

constant_keyword |

event.dataset |

事件数据集。 |

constant_keyword |

event.module |

事件模块。 |

constant_keyword |

fortinet_fortimail.log.action |

keyword |

|

fortinet_fortimail.log.classifier |

keyword |

|

fortinet_fortimail.log.client.cc |

keyword |

|

fortinet_fortimail.log.client.ip |

ip |

|

fortinet_fortimail.log.client.name |

keyword |

|

fortinet_fortimail.log.date |

keyword |

|

fortinet_fortimail.log.destination_ip |

ip |

|

fortinet_fortimail.log.detail |

keyword |

|

fortinet_fortimail.log.device_id |

keyword |

|

fortinet_fortimail.log.direction |

keyword |

|

fortinet_fortimail.log.disposition |

keyword |

|

fortinet_fortimail.log.domain |

keyword |

|

fortinet_fortimail.log.endpoint |

keyword |

|

fortinet_fortimail.log.from |

keyword |

|

fortinet_fortimail.log.hfrom |

keyword |

|

fortinet_fortimail.log.id |

keyword |

|

fortinet_fortimail.log.ip |

ip |

|

fortinet_fortimail.log.mailer |

keyword |

|

fortinet_fortimail.log.message |

keyword |

|

fortinet_fortimail.log.message_id |

keyword |

|

fortinet_fortimail.log.message_length |

长整型 |

|

fortinet_fortimail.log.module |

keyword |

|

fortinet_fortimail.log.network |

keyword |

|

fortinet_fortimail.log.notif_delay |

keyword |

|

fortinet_fortimail.log.policy_id |

keyword |

|

fortinet_fortimail.log.port |

长整型 |

|

fortinet_fortimail.log.priority |

keyword |

|

fortinet_fortimail.log.priority_number |

长整型 |

|

fortinet_fortimail.log.read_status |

keyword |

|

fortinet_fortimail.log.reason |

keyword |

|

fortinet_fortimail.log.recv_time |

keyword |

|

fortinet_fortimail.log.resolved |

keyword |

|

fortinet_fortimail.log.scan_time |

双精度浮点型 |

|

fortinet_fortimail.log.sent_from |

keyword |

|

fortinet_fortimail.log.session_id |

keyword |

|

fortinet_fortimail.log.source.folder |

keyword |

|

fortinet_fortimail.log.source.ip |

ip |

|

fortinet_fortimail.log.source.type |

keyword |

|

fortinet_fortimail.log.status |

keyword |

|

fortinet_fortimail.log.sub_module |

keyword |

|

fortinet_fortimail.log.sub_type |

keyword |

|

fortinet_fortimail.log.subject |

keyword |

|

fortinet_fortimail.log.time |

keyword |

|

fortinet_fortimail.log.to |

keyword |

|

fortinet_fortimail.log.type |

keyword |

|

fortinet_fortimail.log.ui |

keyword |

|

fortinet_fortimail.log.ui_ip |

ip |

|

fortinet_fortimail.log.user |

keyword |

|

fortinet_fortimail.log.virus |

keyword |

|

fortinet_fortimail.log.xfer_time |

双精度浮点型 |

|

input.type |

Filebeat 输入的类型。 |

keyword |

log.file.device_id |

包含文件所在文件系统的设备的 ID。 |

keyword |

log.file.fingerprint |

启用指纹时,文件的 sha256 指纹标识。 |

keyword |

log.file.idxhi |

与文件关联的唯一标识符的高位部分。(仅限 Windows) |

keyword |

log.file.idxlo |

与文件关联的唯一标识符的低位部分。(仅限 Windows) |

keyword |

log.file.inode |

日志文件的 inode 编号。 |

keyword |

log.file.vol |

包含文件的卷的序列号。(仅限 Windows) |

keyword |

log.offset |

日志偏移量。 |

长整型 |

log.source.address |

从中读取/发送日志事件的源地址。 |

keyword |

tags |

用户定义的标签。 |

keyword |

更新日志

编辑更新日志

| 版本 | 详情 | Kibana 版本 |

|---|---|---|

2.13.1 |

错误修复 (查看拉取请求) |

8.3.0 或更高版本 |

2.13.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.12.2 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.12.1 |

错误修复 (查看拉取请求) |

8.3.0 或更高版本 |

2.12.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.11.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.10.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.9.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.8.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.7.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.6.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.5.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.4.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.3.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.2.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.1.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

2.0.0 |

增强功能 (查看拉取请求) |

8.3.0 或更高版本 |

1.3.1 |

增强功能 (查看拉取请求) |

7.14.1 或更高版本 |

1.3.0 |

增强功能 (查看拉取请求) |

7.14.1 或更高版本 |

1.2.0 |

增强功能 (查看拉取请求) |

7.14.1 或更高版本 |

1.1.2 |

错误修复 (查看拉取请求) |

7.14.1 或更高版本 |

1.1.1 |

增强功能 (查看拉取请求) |

7.14.1 或更高版本 |

1.1.0 |

增强功能 (查看拉取请求) |

7.14.1 或更高版本 |

1.0.0 |

增强功能 (查看拉取请求) |

7.14.1 或更高版本 |