- Elastic 集成

- 集成快速参考

- 1Password

- Abnormal Security

- ActiveMQ

- Active Directory 实体分析

- Airflow

- Akamai

- Apache

- API(自定义)

- Arbor Peakflow SP 日志

- Arista NG 防火墙

- Atlassian

- Auditd

- Auth0

- authentik

- AWS

- Amazon CloudFront

- Amazon DynamoDB

- Amazon EBS

- Amazon EC2

- Amazon ECS

- Amazon EMR

- AWS API 网关

- Amazon GuardDuty

- AWS Health

- Amazon Kinesis Data Firehose

- Amazon Kinesis Data Stream

- Amazon Managed Streaming for Apache Kafka (MSK)

- Amazon NAT 网关

- Amazon RDS

- Amazon Redshift

- Amazon S3

- Amazon S3 Storage Lens

- Amazon Security Lake

- Amazon SNS

- Amazon SQS

- Amazon VPC

- Amazon VPN

- AWS Bedrock

- AWS 账单

- AWS CloudTrail

- AWS CloudWatch

- AWS ELB

- AWS Fargate

- AWS Inspector

- AWS Lambda

- AWS 日志(自定义)

- AWS 网络防火墙

- AWS Route 53

- AWS Security Hub

- AWS Transit Gateway

- AWS 使用情况

- AWS WAF

- Azure

- Barracuda

- BitDefender

- Bitwarden

- blacklens.io

- Blue Coat Director 日志

- BBOT (Bighuge BLS OSINT 工具)

- Box 事件

- Bravura Monitor

- Broadcom ProxySG

- Canva

- Cassandra

- CEL 自定义 API

- Ceph

- Check Point

- Cilium Tetragon

- CISA 已知被利用的漏洞

- Cisco

- Cisco Meraki 指标

- Citrix

- Claroty CTD

- Cloudflare

- 云资产清单

- CockroachDB 指标

- 通用事件格式 (CEF)

- Containerd

- CoreDNS

- Corelight

- Couchbase

- CouchDB

- Cribl

- CrowdStrike

- Cyberark

- Cybereason

- CylanceProtect 日志

- 自定义 Websocket 日志

- Darktrace

- 数据泄露检测

- DGA

- Digital Guardian

- Docker

- Elastic APM

- Elastic Fleet Server

- Elastic Security

- Elastic Stack 监控

- ESET PROTECT

- ESET 威胁情报

- etcd

- Falco

- F5

- 文件完整性监控

- FireEye 网络安全

- First EPSS

- Forcepoint Web Security

- ForgeRock

- Fortinet

- Gigamon

- GitHub

- GitLab

- Golang

- Google Cloud

- GoFlow2 日志

- Hadoop

- HAProxy

- Hashicorp Vault

- HTTP 端点日志(自定义)

- IBM MQ

- IIS

- Imperva

- InfluxDb

- Infoblox

- Iptables

- Istio

- Jamf Compliance Reporter

- Jamf Pro

- Jamf Protect

- Jolokia 输入

- Journald 日志(自定义)

- JumpCloud

- Kafka

- Keycloak

- Kubernetes

- LastPass

- 横向移动检测

- Linux 指标

- 利用现有工具进行攻击检测

- 日志(自定义)

- Lumos

- Lyve Cloud

- Mattermost

- Memcached

- Menlo Security

- Microsoft

- Mimecast

- ModSecurity 审核

- MongoDB

- MongoDB Atlas

- MySQL

- Nagios XI

- NATS

- NetFlow 记录

- Netskope

- 网络信标识别

- 网络数据包捕获

- Nginx

- Okta

- Oracle

- OpenCanary

- Osquery

- Palo Alto

- pfSense

- PHP-FPM

- PingOne

- Pleasant Password Server

- PostgreSQL

- Prometheus

- Proofpoint TAP

- Proofpoint On Demand

- Pulse Connect Secure

- Qualys VMDR

- QNAP NAS

- RabbitMQ 日志

- Radware DefensePro 日志

- Rapid7

- Redis

- Salesforce

- SentinelOne

- ServiceNow

- Slack 日志

- Snort

- Snyk

- SonicWall 防火墙

- Sophos

- Spring Boot

- SpyCloud Enterprise Protection

- SQL 输入

- Squid 日志

- SRX

- STAN

- Statsd 输入

- Sublime Security

- Suricata

- StormShield SNS

- Symantec

- Symantec Endpoint Security

- Linux 版 Sysmon

- Sysdig

- 系统

- 系统审核

- Tanium

- TCP 日志(自定义)

- Teleport

- Tenable

- 威胁情报

- ThreatConnect

- 威胁地图

- Thycotic Secret Server

- Tines

- Traefik

- Trellix

- Trend Micro

- TYCHON 无代理

- UDP 日志(自定义)

- 通用分析

- Vectra Detect

- VMware

- WatchGuard Firebox

- WebSphere 应用程序服务器

- Windows

- Wiz

- Zeek

- ZeroFox

- Zero Networks

- ZooKeeper 指标

- Zoom

- Zscaler

Tines 集成

编辑Tines 集成

编辑Tines 通过 REST API 提供与 Tines 租户的使用和配置相关的数据,包括日志。

此集成可用于收集

Tines API 文档可通过 此页面 获取。

兼容性

编辑该软件包从 Tines API 收集“审计日志”事件和“节省时间”报告。

目前,唯一可用的 API 版本,因此也是此集成轮询时假定的版本是 v1。

审计日志列表端点的 文档在此。

节省时间报告端点的 文档在此。

配置

编辑查找您的 Tines 租户 URL

编辑这可以通过 Tines Web 界面中的 URL 栏获得,例如 https://your-tenant-1234.tines.com

对于您的特定租户,尾随域名可能是 tines.io。

创建 Tines 用户 API 密钥

编辑请参阅 Tines 的 此文档,了解如何创建 API 密钥。

API 密钥可以是个人 API 密钥或租户 API 密钥。

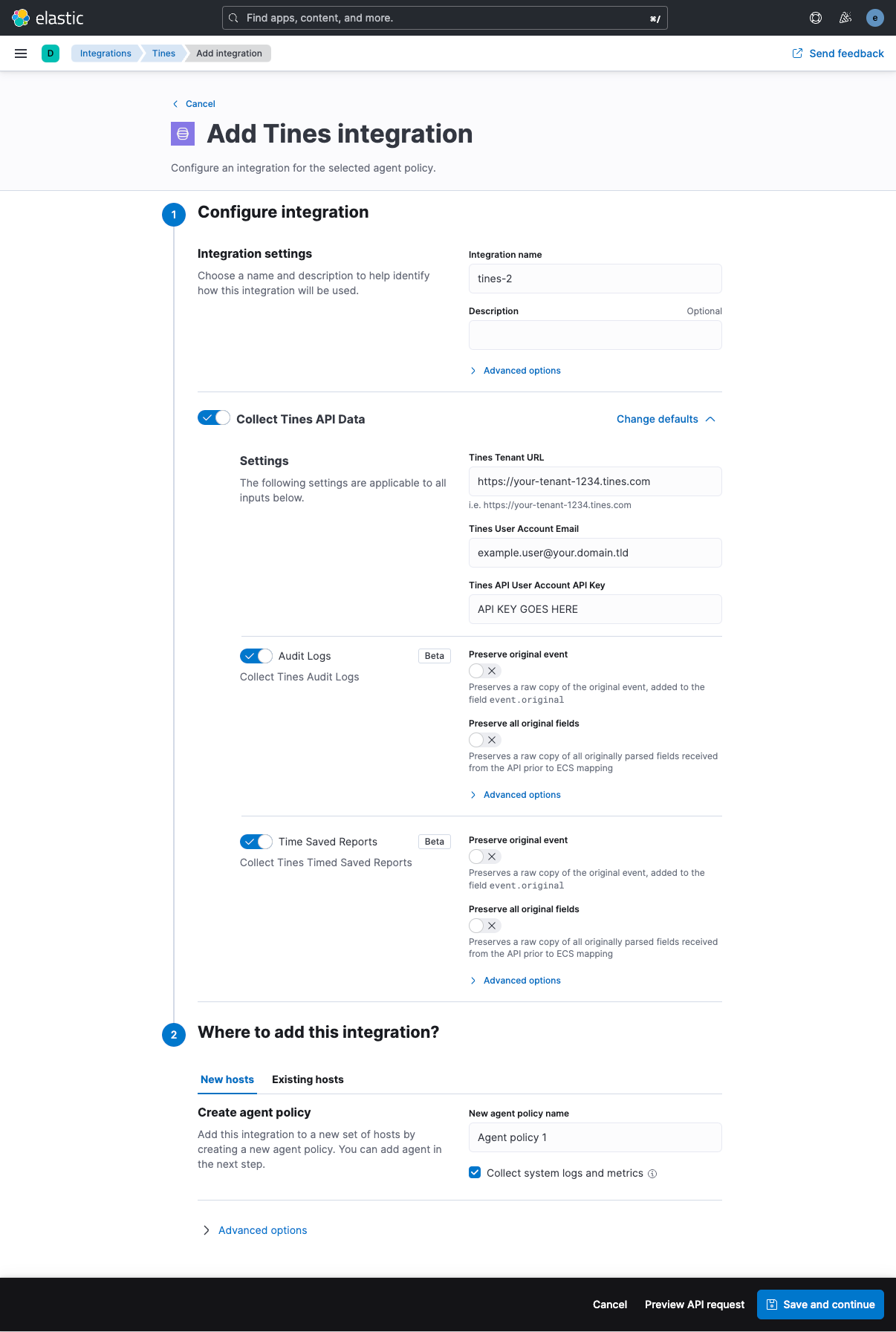

在 Elastic 中启用集成

编辑- 在 Kibana 中,转到 管理 > 集成

- 在“搜索集成”搜索栏中,键入 Tines

- 从搜索结果中单击“Tines”集成。

- 单击 添加 Tines 按钮以添加 Tines 集成。

- 根据需要修改 Tines 租户 URL

- 插入您的 Tines API 用户电子邮件地址

- 插入与 API 用户电子邮件地址关联的创建的 Tines API 密钥

仪表板

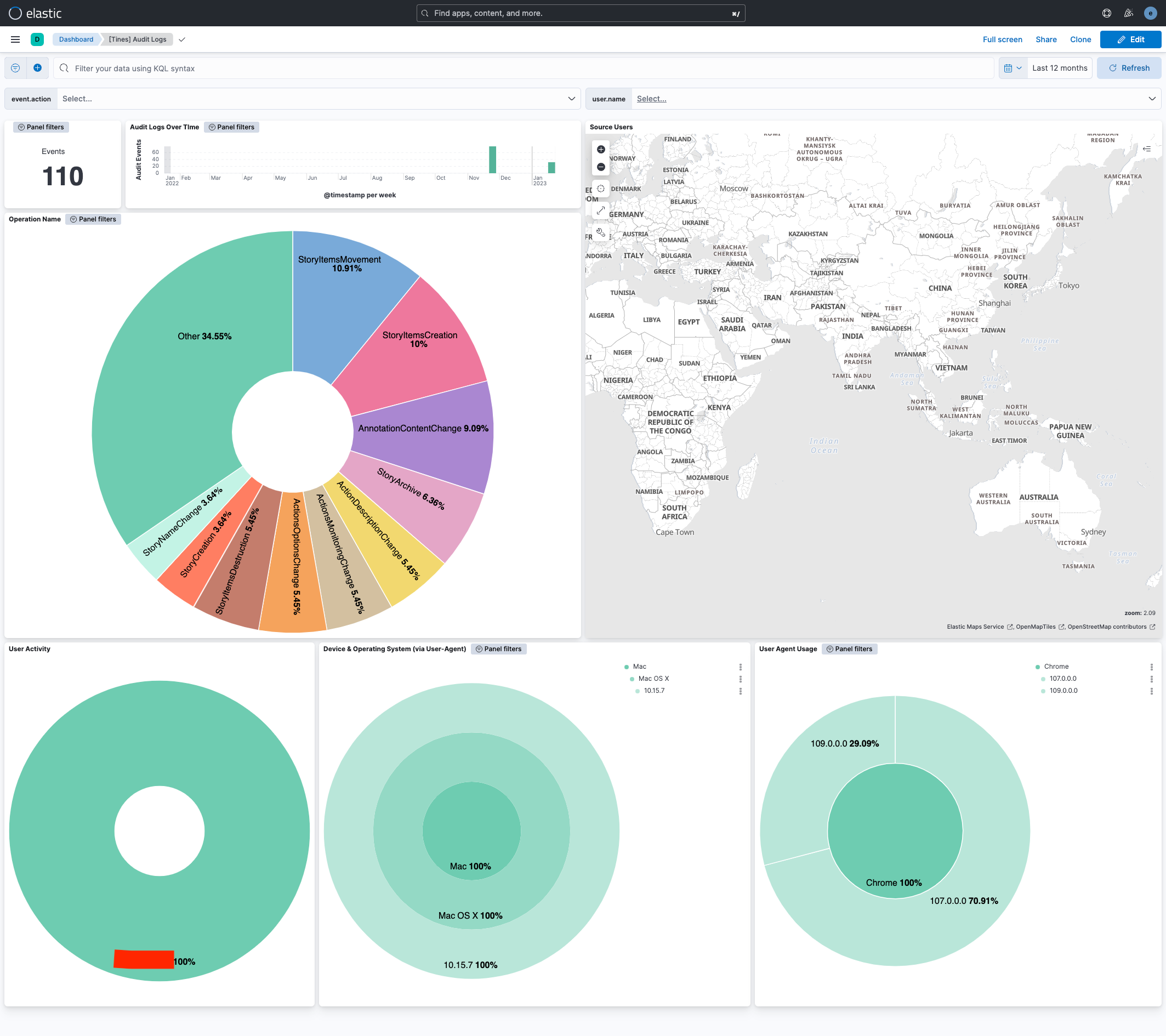

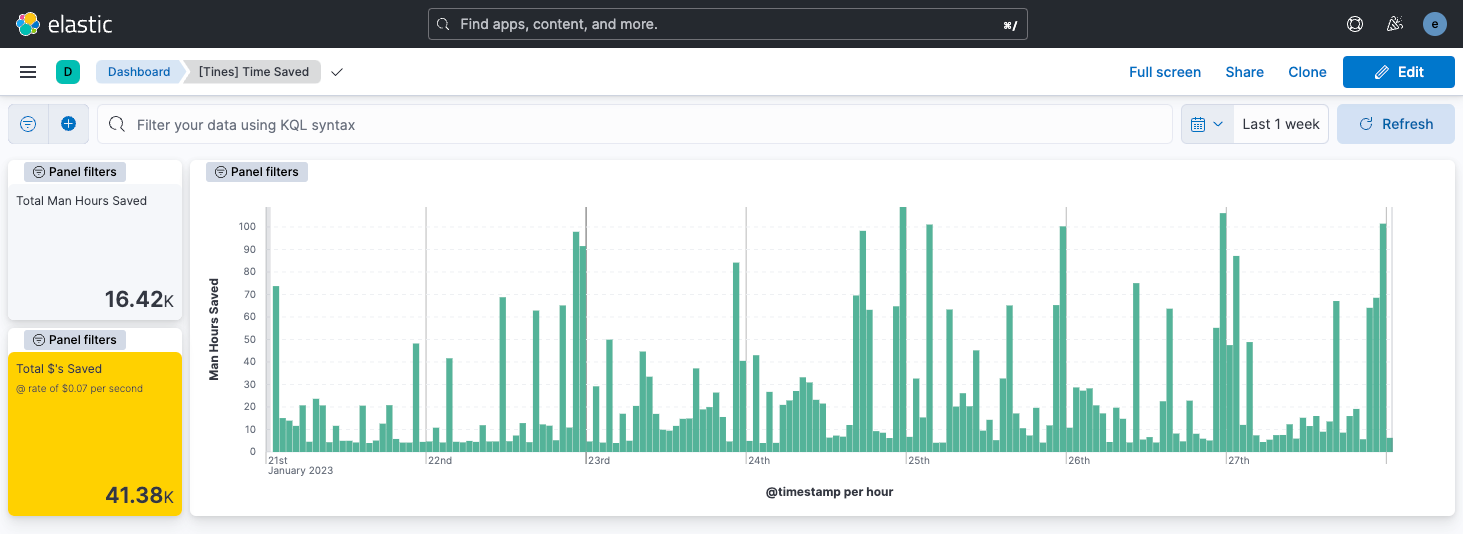

编辑作为集成的一部分,立即提供两个仪表板。

Tines 审计日志摘要仪表板,

以及 Tines 节省时间仪表板,

数据流

编辑audit_logs

编辑此数据流中摄取的所有字段都存储在 tines.audit_log 下,因为每个 audit_log 事件都是单独存储的。

导出的字段

| 字段 | 描述 | 类型 |

|---|---|---|

@timestamp |

事件发生时的日期/时间。这是从事件中提取的日期/时间,通常表示事件由源生成的时间。如果事件源没有原始时间戳,则此值通常由管道首次接收事件时填充。所有事件的必填字段。 |

date |

data_stream.dataset |

该字段可以包含任何对表示数据源有意义的内容。示例包括 |

constant_keyword |

data_stream.namespace |

用户定义的命名空间。命名空间对于允许对数据进行分组很有用。许多用户已经以这种方式组织其索引,并且数据流命名方案现在提供了这种最佳实践作为默认值。许多用户将使用 |

constant_keyword |

data_stream.type |

数据流的总体类型。当前允许的值为“logs”和“metrics”。我们希望在不久的将来也添加“traces”和“synthetics”。 |

constant_keyword |

input.type |

keyword |

|

tines.audit_log.created_at |

审计日志事件发生的日期和时间 |

date |

tines.audit_log.id |

审计日志事件的唯一 ID |

long |

tines.audit_log.inputs.actionIds |

long |

|

tines.audit_log.inputs.diagramNoteIds |

long |

|

tines.audit_log.inputs.fieldId |

long |

|

tines.audit_log.inputs.inputs.actionId |

long |

|

tines.audit_log.inputs.inputs.actionIds |

long |

|

tines.audit_log.inputs.inputs.actions.actionId |

long |

|

tines.audit_log.inputs.inputs.actions.options |

keyword |

|

tines.audit_log.inputs.inputs.actions.schedule.cron |

keyword |

|

tines.audit_log.inputs.inputs.actions.schedule.timezone |

keyword |

|

tines.audit_log.inputs.inputs.agents |

flattened |

|

tines.audit_log.inputs.inputs.allowedHosts |

keyword |

|

tines.audit_log.inputs.inputs.authenticationTokenId |

long |

|

tines.audit_log.inputs.inputs.awsAccessKey |

keyword |

|

tines.audit_log.inputs.inputs.awsAssumedRoleArn |

keyword |

|

tines.audit_log.inputs.inputs.awsAssumedRoleExternalId |

keyword |

|

tines.audit_log.inputs.inputs.awsAuthenticationType |

keyword |

|

tines.audit_log.inputs.inputs.awsSecretKey |

keyword |

|

tines.audit_log.inputs.inputs.content |

match_only_text |

|

tines.audit_log.inputs.inputs.dateMode |

keyword |

|

tines.audit_log.inputs.inputs.delta.x |

long |

|

tines.audit_log.inputs.inputs.delta.y |

long |

|

tines.audit_log.inputs.inputs.description |

keyword |

|

tines.audit_log.inputs.inputs.diagramNoteIds |

long |

|

tines.audit_log.inputs.inputs.diagramNotes |

flattened |

|

tines.audit_log.inputs.inputs.editingSource |

keyword |

|

tines.audit_log.inputs.inputs.eventName |

keyword |

|

tines.audit_log.inputs.inputs.graphDirection |

keyword |

|

tines.audit_log.inputs.inputs.graphType |

keyword |

|

tines.audit_log.inputs.inputs.httpRequestLocationOfToken |

keyword |

|

tines.audit_log.inputs.inputs.httpRequestOptions |

keyword |

|

tines.audit_log.inputs.inputs.icon |

keyword |

|

tines.audit_log.inputs.inputs.id |

long |

|

tines.audit_log.inputs.inputs.isServiceToken |

boolean |

|

tines.audit_log.inputs.inputs.jwtAlgorithm |

keyword |

|

tines.audit_log.inputs.inputs.jwtAutoGenerateTimeClaims |

keyword |

|

tines.audit_log.inputs.inputs.jwtHs256Secret |

keyword |

|

tines.audit_log.inputs.inputs.jwtPayload |

keyword |

|

tines.audit_log.inputs.inputs.jwtPrivateKey |

keyword |

|

tines.audit_log.inputs.inputs.links |

flattened |

|

tines.audit_log.inputs.inputs.mode |

keyword |

|

tines.audit_log.inputs.inputs.mtlsClientCertificate |

keyword |

|

tines.audit_log.inputs.inputs.mtlsClientPrivateKey |

keyword |

|

tines.audit_log.inputs.inputs.mtlsRootCertificate |

keyword |

|

tines.audit_log.inputs.inputs.multiSelect |

boolean |

|

tines.audit_log.inputs.inputs.name |

keyword |

|

tines.audit_log.inputs.inputs.oauthClientId |

keyword |

|

tines.audit_log.inputs.inputs.oauthClientSecret |

keyword |

|

tines.audit_log.inputs.inputs.oauthGrantType |

keyword |

|

tines.audit_log.inputs.inputs.oauthPkceCodeChallengeMethod |

keyword |

|

tines.audit_log.inputs.inputs.oauthScope |

keyword |

|

tines.audit_log.inputs.inputs.oauthTokenUrl |

keyword |

|

tines.audit_log.inputs.inputs.oauthUrl |

keyword |

|

tines.audit_log.inputs.inputs.options |

object |

|

tines.audit_log.inputs.inputs.options.createFormEmptyState |

boolean |

|

tines.audit_log.inputs.inputs.readAccess |

keyword |

|

tines.audit_log.inputs.inputs.required |

boolean |

|

tines.audit_log.inputs.inputs.sharedTeamSlugs |

keyword |

|

tines.audit_log.inputs.inputs.source |

keyword |

|

tines.audit_log.inputs.inputs.standardLibVersion |

keyword |

|

tines.audit_log.inputs.inputs.storyId |

long |

|

tines.audit_log.inputs.inputs.style |

keyword |

|

tines.audit_log.inputs.inputs.teamId |

long |

|

tines.audit_log.inputs.inputs.value |

keyword |

|

tines.audit_log.inputs.linkIds |

long |

|

tines.audit_log.inputs.storyId |

long |

|

tines.audit_log.operation_name |

操作的名称 |

keyword |

tines.audit_log.request_ip |

触发操作的 IP 地址 |

keyword |

tines.audit_log.request_user_agent |

触发操作的用户代理 |

keyword |

tines.audit_log.tenant_id |

触发操作的租户的 ID |

long |

tines.audit_log.updated_at |

审计日志事件更新的日期和时间 |

date |

tines.audit_log.user_email |

触发操作的用户的电子邮件 |

keyword |

tines.audit_log.user_id |

触发操作的用户的 ID |

long |

tines.audit_log.user_name |

触发操作的用户的姓名 |

keyword |

tines.tenant_url |

提供该事件的相关租户 URL |

keyword |

示例

audit 的一个示例事件如下所示

{ "@timestamp": "2023-01-22T11:33:22.000Z", "agent": { "ephemeral_id": "57ba8d15-e40b-414f-96f1-0888b4338376", "id": "60148b00-b65c-4b4d-be3f-bcd7a22079ad", "name": "elastic-agent-30900", "type": "filebeat", "version": "8.14.0" }, "data_stream": { "dataset": "tines.audit_logs", "namespace": "97861", "type": "logs" }, "ecs": { "version": "8.0.0" }, "elastic_agent": { "id": "60148b00-b65c-4b4d-be3f-bcd7a22079ad", "snapshot": false, "version": "8.14.0" }, "event": { "action": "StoryItemsCreation", "agent_id_status": "verified", "category": [ "configuration" ], "created": "2024-12-11T07:58:27.819Z", "dataset": "tines.audit_logs", "id": "3706009", "ingested": "2024-12-11T07:58:28Z", "original": "{\"created_at\":\"2023-01-22T11:33:22Z\",\"id\":3706009,\"inputs\":{\"inputs\":{\"agents\":[{\"form\":null,\"name\":\"HTTP Request Action\",\"position\":{\"x\":786,\"y\":331},\"timeSavedUnit\":\"minutes\",\"timeSavedValue\":0,\"type\":\"httpRequest\"}],\"diagramNotes\":[],\"links\":[],\"options\":[\"Option 1\",\"Option 2\"],\"storyId\":146411},\"liveEvents\":null},\"operation_name\":\"StoryItemsCreation\",\"request_ip\":\"216.160.83.56\",\"request_user_agent\":\"Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36\",\"tenant_id\":1234,\"updated_at\":\"2023-01-22T11:33:22Z\",\"user_email\":\"example.user@your.domain.tld\",\"user_id\":1234,\"user_name\":\"Example User\"}", "type": [ "info" ] }, "input": { "type": "httpjson" }, "related": { "ip": [ "216.160.83.56" ], "user": [ "Example User" ] }, "source": { "as": { "number": 209 }, "geo": { "city_name": "Milton", "continent_name": "North America", "country_iso_code": "US", "country_name": "United States", "location": { "lat": 47.2513, "lon": -122.3149 }, "region_iso_code": "US-WA", "region_name": "Washington" }, "ip": "216.160.83.56" }, "tags": [ "preserve_original_event", "preserve_duplicate_custom_fields", "forwarded" ], "tines": { "audit_log": { "created_at": "2023-01-22T11:33:22Z", "id": 3706009, "inputs": { "inputs": { "agents": [ { "name": "HTTP Request Action", "position": { "x": 786, "y": 331 }, "timeSavedUnit": "minutes", "timeSavedValue": 0, "type": "httpRequest" } ], "options": [ "Option 1", "Option 2" ], "storyId": 146411 } }, "operation_name": "StoryItemsCreation", "request_ip": "216.160.83.56", "request_user_agent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36", "tenant_id": 1234, "updated_at": "2023-01-22T11:33:22Z", "user_email": "example.user@your.domain.tld", "user_id": 1234, "user_name": "Example User" }, "tenant_url": "http://svc-tines_api_mock:8080" }, "user": { "email": "example.user@your.domain.tld", "id": "1234", "name": "Example User" }, "user_agent": { "device": { "name": "Mac" }, "name": "Chrome", "original": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36", "os": { "full": "Mac OS X 10.15.7", "name": "Mac OS X", "version": "10.15.7" }, "version": "109.0.0.0" } }

time_saved

编辑此数据流中摄取的所有字段都存储在 tines.time_saved 下,因为每个节省时间报告事件都是单独存储的。

导出的字段

| 字段 | 描述 | 类型 |

|---|---|---|

@timestamp |

事件发生时的日期/时间。这是从事件中提取的日期/时间,通常表示事件由源生成的时间。如果事件源没有原始时间戳,则此值通常由管道首次接收事件时填充。所有事件的必填字段。 |

date |

data_stream.dataset |

该字段可以包含任何对表示数据源有意义的内容。示例包括 |

constant_keyword |

data_stream.namespace |

用户定义的命名空间。命名空间对于允许对数据进行分组很有用。许多用户已经以这种方式组织其索引,并且数据流命名方案现在提供了这种最佳实践作为默认值。许多用户将使用 |

constant_keyword |

data_stream.type |

数据流的总体类型。当前允许的值为“logs”和“metrics”。我们希望在不久的将来也添加“traces”和“synthetics”。 |

constant_keyword |

input.type |

keyword |

|

tines.tenant_url |

提供该事件的相关租户 URL |

keyword |

tines.time_saved.date |

节省时间段的日期和时间 |

date |

tines.time_saved.story_id |

节省时间的故事 ID |

long |

tines.time_saved.team_id |

节省时间的团队 ID |

long |

tines.time_saved.value |

节省的时间(以秒为单位) |

long |

示例

time_saved 的一个示例事件如下所示

{ "@timestamp": "2022-06-01T00:00:00.000Z", "agent": { "ephemeral_id": "da7a5bbc-6809-4d23-8733-e47afd05ca88", "id": "681e4da0-a57a-4818-b61e-2bb4a9557356", "name": "docker-fleet-agent", "type": "filebeat", "version": "8.5.1" }, "data_stream": { "dataset": "tines.time_saved", "namespace": "ep", "type": "logs" }, "ecs": { "version": "8.11.0" }, "elastic_agent": { "id": "681e4da0-a57a-4818-b61e-2bb4a9557356", "snapshot": false, "version": "8.5.1" }, "event": { "agent_id_status": "verified", "created": "2023-01-27T15:49:53.023Z", "dataset": "tines.time_saved", "ingested": "2023-01-27T15:49:54Z", "original": "{\"date\":\"2022-06-01T00:00:00Z\",\"value\":35910}" }, "input": { "type": "httpjson" }, "tags": [ "preserve_original_event", "preserve_duplicate_custom_fields", "forwarded" ], "tines": { "tenant_url": "http://elastic-package-service-tines_api_mock-1:8080", "time_saved": { "date": "2022-06-01T00:00:00Z", "value": 35910 } } }

更新日志

编辑更新日志

| 版本 | 详细信息 | Kibana 版本 |

|---|---|---|

1.14.0 |

增强功能 (查看拉取请求) |

8.14.0 或更高版本 |

1.13.0 |

增强功能 (查看拉取请求) |

8.14.0 或更高版本 |

1.12.3 |

错误修复 (查看拉取请求) |

8.14.0 或更高版本 |

1.12.2 |

错误修复 (查看拉取请求) |

8.13.0 或更高版本 |

1.12.1 |

错误修复 (查看拉取请求) |

8.13.0 或更高版本 |

1.12.0 |

增强功能 (查看拉取请求) |

8.13.0 或更高版本 |

1.11.0 |

增强功能 (查看拉取请求) |

8.12.0 或更高版本 |

1.10.0 |

增强功能 (查看拉取请求) |

8.12.0 或更高版本 |

1.9.1 |

增强功能 (查看拉取请求) |

8.7.1 或更高版本 |

1.9.0 |

增强功能 (查看拉取请求) |

8.7.1 或更高版本 |

1.8.0 |

增强功能 (查看拉取请求) |

8.7.1 或更高版本 |

1.7.0 |

增强功能 (查看拉取请求) |

8.7.1 或更高版本 |

1.6.0 |

增强功能 (查看拉取请求) |

8.7.1 或更高版本 |

1.5.0 |

增强 (查看拉取请求) |

8.7.1 或更高版本 |

1.4.0 |

增强 (查看拉取请求) |

8.7.1 或更高版本 |

1.3.0 |

增强 (查看拉取请求) |

8.7.1 或更高版本 |

1.2.1 |

错误修复 (查看拉取请求) |

8.7.1 或更高版本 |

1.2.0 |

增强 (查看拉取请求) |

8.7.1 或更高版本 |

1.1.0 |

增强 (查看拉取请求) |

8.7.1 或更高版本 |

1.0.0 |

增强 (查看拉取请求) |

8.7.1 或更高版本 |

0.5.0 |

增强 (查看拉取请求) |

— |

0.4.0 |

增强 (查看拉取请求) |

— |

0.3.0 |

增强 (查看拉取请求) |

— |

0.2.0 |

增强 (查看拉取请求) |

— |

0.1.0 |

增强 (查看拉取请求) |

— |

0.0.4 |

错误修复 (查看拉取请求) |

— |

0.0.3 |

错误修复 (查看拉取请求) |

— |

0.0.2 |

错误修复 (查看拉取请求) |

— |

0.0.1 |

增强 (查看拉取请求) |

— |