- Elastic 安全其他版本

- Elastic 安全概览

- 8.17 版本的新增功能

- 将 Elastic 安全升级到 8.17.0

- 升级后步骤(可选)

- 开始使用 Elastic 安全

- 安全人工智能

- 检测和告警

- 检测要求

- 在 Elastic 安全中使用 logsdb 索引模式

- 关于检测规则

- 创建检测规则

- 安装和管理 Elastic 预构建规则

- 管理检测规则

- 监控和排除规则执行故障

- 规则例外

- 关于构建块规则

- MITRE ATT&CK® 覆盖范围

- 管理检测告警

- 减少通知和告警

- 查询告警索引

- 调整检测规则

- 预构建规则参考

- 创建了计划任务

- 更新了计划任务

- APT 包管理器配置文件创建

- AWS Bedrock 检测到单个用户多次尝试使用被拒绝的模型

- AWS Bedrock 检测到单个用户多次验证异常错误

- AWS Bedrock Guardrails 检测到单个被阻止请求中存在多个策略违规

- AWS Bedrock Guardrails 检测到单个用户在会话中存在多个违规行为

- AWS Bedrock 单个用户在会话中检测到未启用 Guardrails 的调用

- 带有自定义终端 URL 的 AWS CLI 命令

- 已创建 AWS CloudTrail 日志

- 已删除 AWS CloudTrail 日志

- 已暂停 AWS CloudTrail 日志

- 已更新 AWS CloudTrail 日志

- AWS CloudWatch 告警删除

- AWS CloudWatch 日志组删除

- AWS CloudWatch 日志流删除

- AWS Config 资源删除

- AWS 配置记录器已停止

- 在容器内搜索 AWS 凭证

- AWS 删除 RDS 实例或集群

- 通过来自单个资源的 CLI 进行 AWS 发现 API 调用

- 通过承担的角色获取 AWS EC2 管理员凭证

- AWS EC2 EBS 快照与另一个帐户共享

- 禁用 AWS EC2 加密

- 检测到 AWS EC2 完全网络数据包捕获

- 已上传 AWS EC2 实例连接 SSH 公钥

- 通过承担的角色登录 AWS EC2 实例控制台

- AWS EC2 实例与 IAM 服务交互

- AWS EC2 多区域 DescribeInstances API 调用

- AWS EC2 网络访问控制列表创建

- AWS EC2 网络访问控制列表删除

- AWS EC2 安全组配置更改

- AWS EC2 快照活动

- AWS EC2 VM 导出失败

- AWS EFS 文件系统或挂载已删除

- 已创建 AWS ElastiCache 安全组

- 已修改或删除 AWS ElastiCache 安全组

- 已禁用或删除 AWS EventBridge 规则

- AWS GuardDuty 检测器删除

- 附加到组的 AWS IAM AdministratorAccess 策略

- 附加到角色的 AWS IAM AdministratorAccess 策略

- 附加到用户的 AWS IAM AdministratorAccess 策略

- AWS IAM 承担角色策略更新

- AWS IAM 承担角色策略的暴力破解

- 附加到用户的 AWS IAM CompromisedKeyQuarantine 策略

- 在 EC2 实例上通过承担的角色创建 AWS IAM 用户

- 罕见用户附加到角色的 AWS IAM 客户托管策略

- AWS IAM MFA 设备停用

- AWS IAM 组创建

- AWS IAM 组删除

- 为根用户添加 AWS IAM 登录配置文件

- 为用户添加 AWS IAM 登录配置文件

- 已请求 AWS IAM 密码恢复

- AWS IAM Roles Anywhere 配置文件创建

- 使用外部 CA 创建的 AWS IAM Roles Anywhere 信任锚

- 已更新 AWS IAM SAML 提供商

- 将 AWS IAM 用户添加到组

- AWS IAM 用户为其他用户创建访问密钥

- 已禁用或计划删除的 AWS KMS 客户托管密钥

- 已创建或更新的 AWS Lambda 函数

- 已更新 AWS Lambda 函数策略以允许公共调用

- 已添加到现有函数的 AWS Lambda 层

- AWS 管理控制台对根用户身份的暴力破解

- AWS 管理控制台根登录

- AWS RDS 集群创建

- 已公开的 AWS RDS 数据库实例

- 已还原 AWS RDS 数据库实例

- 已禁用的 AWS RDS 数据库实例或集群删除保护

- 已修改的 AWS RDS 数据库实例或集群密码

- 已创建的 AWS RDS 数据库快照

- AWS RDS 数据库快照与另一个帐户共享

- AWS RDS 实例创建

- AWS RDS 实例/集群停止

- AWS RDS 安全组创建

- AWS RDS 安全组删除

- 已删除 AWS RDS 快照

- AWS RDS 快照导出

- AWS Redshift 集群创建

- 未使用 MFA 的 AWS 根登录

- 已禁用的 AWS Route 53 域传输锁定

- 已传输到另一个帐户的 AWS Route 53 域

- AWS 路由表创建

- 已修改或删除的 AWS 路由表

- 与 VPC 关联的 AWS Route53 私有托管区域

- AWS S3 存储桶配置删除

- AWS S3 存储桶枚举或暴力破解

- 已添加的 AWS S3 存储桶过期生命周期配置

- 已添加 AWS S3 存储桶策略以与外部帐户共享

- AWS S3 存储桶已复制到另一个帐户

- 已禁用的 AWS S3 存储桶服务器访问日志记录

- 使用外部 KMS 密钥的 AWS S3 对象加密

- 已暂停的 AWS S3 对象版本控制

- 罕见用户的 AWS SNS 电子邮件订阅

- 罕见用户创建的 AWS SSM 命令文档

- 罕见用户执行的 AWS SSM

SendCommand - 带有运行 Shell 命令参数的 AWS SSM

SendCommand - 带有新 MFA 设备的 AWS STS AssumeRole

- 罕见用户和成员帐户承担的 AWS STS AssumeRoot

- 首次调用的 AWS STS GetCallerIdentity API

- 滥用 AWS STS GetSessionToken

- 服务承担的 AWS STS 角色

- 用户承担的 AWS STS 角色

- AWS STS 角色链接

- AWS 服务配额多区域

GetServiceQuota请求 - 使用联合用户的 AWS 登录单因素控制台登录

- 带有解密标志的 AWS Systems Manager SecureString 参数请求

- AWS VPC 流日志删除

- AWS WAF 访问控制列表删除

- AWS WAF 规则或规则组删除

- 创建的异常进程 ID 或锁定文件

- 异常大的 DNS 响应

- 已接受的默认 Telnet 端口连接

- 通过 setfacl 修改访问控制列表

- 访问密钥链凭证目录

- 访问敏感的 LDAP 属性

- 访问 Outlook 数据文件

- 配置为永不过期密码的帐户

- 通过 SYSTEM 帐户执行的帐户发现命令

- 远程重置帐户密码

- 通过内置工具进行帐户或组发现

- 来自 Linux 主机的 Active Directory 强制身份验证 - SMB 命名管道

- 通过 SYSTEM 修改 Active Directory 组

- AdFind 命令活动

- 通过 Attrib 添加隐藏文件属性

- AdminSDHolder 后门

- 已添加的 AdminSDHolder SDProp 排除项

- 分配给 Okta 组的管理员权限

- 分配给 Okta 用户的管理员角色

- Adobe 劫持持久性

- 对手行为 - 检测到 - Elastic Endgame

- 代理欺骗 - 代理 ID 不匹配

- 代理欺骗 - 多个主机使用同一个代理

- 卷根目录中的备用数据流创建/执行

- 异常的 Linux 编译器活动

- Linux 群体的异常进程

- Windows 群体的异常进程

- 异常的 Windows 进程创建

- Apple 脚本执行后跟网络连接

- 具有管理员权限的 Apple 脚本执行

- 已添加到 Google Workspace 域的应用程序

- 从 Google Workspace 中的阻止列表中删除的应用程序

- 具有不寻常扩展名的存档文件

- 已创建或修改的 At 作业

- At.exe 命令横向移动

- 尝试清除内核环缓冲区

- 尝试创建 Okta API 令牌

- 尝试停用 Okta 应用程序

- 尝试停用 Okta 网络区域

- 尝试停用 Okta 策略

- 尝试停用 Okta 策略规则

- 尝试删除 Okta 应用程序

- 尝试删除 Okta 网络区域

- 尝试删除 Okta 策略

- 尝试删除 Okta 策略规则

- 尝试禁用 Auditd 服务

- 尝试禁用 Gatekeeper

- 尝试禁用 IPTables 或防火墙

- 尝试禁用 Syslog 服务

- 尝试启用根帐户

- 尝试建立 VScode 远程隧道

- 尝试通过 WSL 安装 Kali Linux

- 尝试安装根证书

- 尝试修改 Okta 应用程序

- 尝试修改 Okta 网络区域

- 尝试修改 Okta 策略

- 尝试修改 Okta 策略规则

- 尝试通过命令行挂载 SMB 共享

- 尝试重置 Okta 用户帐户的 MFA 因素

- 尝试从 AWS EC2 实例检索用户数据

- 尝试撤销 Okta API 令牌

- 尝试卸载 Elastic Endpoint Security 内核扩展

- 尝试绕过 Okta MFA

- 尝试访问私钥

- 尝试暴力破解 Microsoft 365 用户帐户

- 尝试暴力破解 Okta 用户帐户

- 通过不常见的 PAM 授权者进行身份验证

- 授权插件修改

- 分配 Azure AD 全局管理员角色

- Azure Active Directory 高风险登录

- Azure Active Directory 高风险用户登录启发式

- Azure Active Directory PowerShell 登录

- 创建或修改 Azure 警报抑制规则

- Azure 应用程序凭据修改

- 创建 Azure 自动化帐户

- 创建或修改 Azure 自动化 Runbook

- 删除 Azure 自动化 Runbook

- 创建 Azure 自动化 Webhook

- 修改 Azure Blob 容器访问级别

- 修改 Azure Blob 权限

- 在虚拟机上执行 Azure 命令

- 修改 Azure 条件访问策略

- 删除 Azure 诊断设置

- 通过重复源暴力破解 Azure Entra 登录 Microsoft 365 帐户

- 针对 Microsoft 365 帐户的 Azure Entra 登录暴力破解

- 创建或更新 Azure 事件中心授权规则

- 删除 Azure 事件中心

- Azure 外部来宾用户邀请

- 删除 Azure 防火墙策略

- 删除 Azure Frontdoor Web 应用程序防火墙 (WAF) 策略

- 检测到 Azure 全网络数据包捕获

- 向 PIM 用户添加 Azure 全局管理员角色

- 修改 Azure Key Vault

- 删除 Azure Kubernetes 事件

- 删除 Azure Kubernetes Pod

- 创建 Azure Kubernetes Rolebindings

- 删除 Azure 网络观察器

- 修改 Azure 特权身份管理角色

- 删除 Azure 资源组

- 添加 Azure 服务主体

- 添加 Azure 服务主体凭据

- 重新生成 Azure 存储帐户密钥

- 修改或删除 Azure 虚拟网络设备

- 使用 TC 应用 BPF 过滤器

- Base16 或 Base32 编码/解码活动

- 修改 Bash Shell 配置文件

- 通过 Cmd.exe 复制二进制内容

- 从共享内存目录执行二进制文件

- Bitsadmin 活动

- 安装浏览器扩展

- 通过事件查看器绕过 UAC

- 将 CAP_SYS_ADMIN 分配给二进制文件

- 添加 Chkconfig 服务

- 清除 Windows 控制台历史记录

- 清除 Windows 事件日志

- Cobalt Strike 命令和控制信标

- 通过内置工具修改代码签名策略

- 通过注册表修改代码签名策略

- 通过 SolarWinds 进程执行命令

- 命令提示符网络连接

- 通过 RunDLL32 启动的命令 Shell 活动

- 组件对象模型劫持

- 由不常见进程加载的压缩 DLL

- 由可疑父进程生成的 Conhost

- 连接到常用滥用的免费 SSL 证书提供商

- 连接到常用滥用的 Web 服务

- 通过 Telnet 连接到外部网络

- 通过 Telnet 连接到内部网络

- 在容器内运行容器管理实用程序

- 容器工作负载保护

- 具有不常见参数的控制面板进程

- 通过命令行创建隐藏文件和目录

- 创建隐藏的启动代理或守护进程

- 通过 Apple Script 创建隐藏的登录项

- 创建隐藏的共享对象文件

- 创建内核模块

- 创建 SettingContent-ms 文件

- 创建 DNS 命名记录

- 创建隐藏的本地用户帐户

- 创建或修改域备份 DPAPI 私钥

- 创建或修改可插拔身份验证模块或配置

- 创建或修改根证书

- 创建或修改新的 GPO 计划任务或服务

- 通过注册表配置单元转储获取凭据

- 凭据转储 - 检测到 - Elastic Endgame

- 凭据转储 - 已阻止 - Elastic Endgame

- 凭据操纵 - 检测到 - Elastic Endgame

- 凭据操纵 - 已阻止 - Elastic Endgame

- 创建或修改 Cron 作业

- Cupsd 或 Foomatic-rip Shell 执行

- 来自不常见父进程的 Curl SOCKS 代理活动

- CyberArk 特权访问安全错误

- CyberArk 特权访问安全推荐监视器

- DNF 包管理器插件文件创建

- 修改或禁用 DNS 全局查询阻止列表

- DNS 隧道

- 通过注册表启用 DNS over HTTPS

- 由不常见父进程安装的 DPKG 包

- 默认 Cobalt Strike 团队服务器证书

- 通过 Ping 延迟执行

- 使用 Fsutil 删除卷 USN 日志

- 使用 Wbadmin 删除备份目录

- 已弃用 - Microsoft 365 用户帐户的潜在密码喷洒

- 已弃用 - 可疑 JAVA 子进程

- 在 /bin 目录中创建目录

- 使用内置工具禁用 Windows 事件和安全日志

- 通过 Netsh 禁用 Windows 防火墙规则

- 通过修改注册表禁用用户帐户控制

- 通过 PowerShell 禁用 Windows Defender 安全设置

- 发现域组

- 通过内置工具发现 Internet 功能

- 通过 Nsenter 进行 Docker 转义

- 将域添加到 Google Workspace 受信任域

- 下载的快捷方式文件

- 下载的 URL 文件

- 通过内置命令转储帐户哈希

- 通过安全命令转储密钥链内容

- 动态链接器复制

- 动态链接器创建或修改

- 与另一个帐户共享 EC2 AMI

- 通过 Find 进行 ESXI 发现

- 通过 Grep 进行 ESXI 发现

- 使用 Touch 命令进行 ESXI 时间戳修改

- EggShell 后门执行

- 来自容器中入口点的出口连接

- 终止 Elastic Agent 服务

- 创建或修改 Emond 规则

- 通过 Netsh 启用主机网络发现

- 存储在注册表中的编码可执行文件

- 使用 WinRar 或 7z 加密文件

- 端点安全

- 使用 Broker 客户端进行 Entra ID 设备代码身份验证

- 通过 DSQUERY.EXE 枚举域信任

- 通过 NLTEST.EXE 枚举域信任

- 通过 WMIPrvSE 生成的枚举命令

- 枚举管理员帐户

- 枚举内核模块

- 通过 Proc 枚举内核模块

- 枚举特权本地组成员身份

- 通过内置命令枚举用户或组

- 通过 PowerShell 导出 Exchange 邮箱

- 为潜在的持久性脚本设置可执行位

- 创建具有多个扩展名的可执行文件

- 具有不常见扩展名的可执行文件

- 伪装成内核进程的可执行文件

- 从不常见目录执行 - 命令行

- 从具有网络连接的可移动介质执行

- 通过 Xwizard 执行 COM 对象

- 执行由 Microsoft Office 写入或修改的文件

- 执行由 PDF 阅读器写入或修改的文件

- 执行持久性可疑程序

- 执行未签名的服务

- 通过 Electron 子进程 Node.js 模块执行

- 通过 MS VisualStudio 预/后生成事件执行

- 通过 MSSQL xp_cmdshell 存储过程执行

- 通过 Microsoft DotNet ClickOnce 主机执行

- 通过 TSClient 装载点执行

- 通过 Windows 命令调试实用程序执行

- 通过适用于 Linux 的 Windows 子系统执行

- 通过本地 SxS 共享模块执行

- 通过脚本使用显式凭据执行

- 加载过期或吊销的驱动程序

- 漏洞利用 - 检测到 - Elastic Endgame

- 漏洞利用 - 已阻止 - Elastic Endgame

- 通过 PowerShell 导出 Exchange 邮箱

- 外部警报

- 从非浏览器进程进行外部 IP 查找

- 将外部用户添加到 Google Workspace 群组

- 将文件压缩或存档为常见格式

- 文件创建时间已更改

- 通过 Cups 或 Foomatic-rip 子进程创建文件

- 在可疑目录中创建、执行和自删除文件

- 通过 Shred 删除文件

- 在容器内通过 Chmod 使文件可执行

- 在可写目录中修改文件权限

- 在回收站根文件夹中暂存文件

- 在特权容器内启动文件系统调试器

- 通过 Netcat 建立文件传输或侦听器

- 修改文件和目录权限

- 通过 Chattr 使文件不可变

- 文件或目录删除命令

- 下载了具有可疑扩展名的文件

- 注册并启用 Finder 同步插件

- 首次出现个人访问令牌 (PAT) 的 GitHub 事件

- 首次出现通过 DeviceCode 协议进行的 Entra ID 身份验证

- 首次出现来自新 IP 的 GitHub 存储库交互

- 首次出现 GitHub 用户与私有存储库交互

- 首次出现 GitHub 个人访问令牌 (PAT) 的 IP 地址

- 首次出现 GitHub 用户的 IP 地址

- 首次出现通过代理启动的 Okta 用户会话

- 首次出现 GitHub 用户使用个人访问令牌 (PAT)

- 首次出现来自特定 GitHub 个人访问令牌 (PAT) 的私有存储库事件

- 首次出现用户 STS GetFederationToken 请求

- 首次出现 GitHub 个人访问令牌 (PAT) 的用户代理

- 首次出现 GitHub 用户的用户代理

- 用户首次创建 AWS Cloudformation 堆栈

- 首次在 Secrets Manager 中访问 AWS 机密值

- 首次看到常用滥用的远程访问工具执行

- 首次看到加载的驱动程序

- 首次看到来自第三方应用程序的 Google Workspace OAuth 登录

- 首次看到 NewCredentials 登录过程

- 首次看到可移动设备

- 首次看到执行 DCSync 的帐户

- 转发的 Google Workspace 安全警报

- 系统范围启用的完整用户模式转储

- 创建 GCP 防火墙规则

- 删除 GCP 防火墙规则

- 修改 GCP 防火墙规则

- 创建 GCP IAM 自定义角色

- 删除 GCP IAM 角色

- 删除 GCP IAM 服务帐户密钥

- 删除 GCP 日志记录存储桶

- 删除 GCP 日志记录接收器

- 修改 GCP 日志记录接收器

- 创建 GCP Pub/Sub 订阅

- 删除 GCP Pub/Sub 订阅

- 创建 GCP Pub/Sub 主题

- 删除 GCP Pub/Sub 主题

- 创建 GCP 服务帐户

- 删除 GCP 服务帐户

- 禁用 GCP 服务帐户

- 创建 GCP 服务帐户密钥

- 修改 GCP 存储桶配置

- 删除 GCP 存储桶

- 修改 GCP 存储桶权限

- 删除 GCP 虚拟私有云网络

- 创建 GCP 虚拟私有云路由

- 删除 GCP 虚拟私有云路由

- Git Hook 子进程

- Git Hook 命令执行

- 创建或修改 Git Hook

- Git Hook 出口网络连接

- 删除 GitHub 应用

- 授予用户 GitHub 所有者角色

- 撤销 GitHub PAT 访问权限

- 更改 GitHub 受保护分支设置

- 创建 GitHub 存储库

- 删除 GitHub 存储库

- GitHub UEBA - 来自 GitHub 帐户的多个警报

- 阻止 GitHub 用户加入组织

- 通过 Google Workspace 转移 Google Drive 所有权

- 禁用 Google Workspace 2SV 策略

- 通过域范围委派授予 Google Workspace API 访问权限

- 将 Google Workspace 管理员角色分配给用户

- 删除 Google Workspace 管理员角色

- 禁用 Google Workspace Bitlocker 设置

- 创建 Google Workspace 自定义管理员角色

- 创建或修改 Google Workspace 自定义 Gmail 路由

- 从匿名用户访问 Google Workspace Drive 加密密钥

- 禁用 Google Workspace MFA 强制执行

- 在应用同意的情况下将 Google Workspace 对象复制到外部驱动器

- 修改 Google Workspace 密码策略

- 修改 Marketplace 的 Google Workspace 限制以允许任何应用

- 修改 Google Workspace 角色

- 恢复已暂停的 Google Workspace 用户帐户

- 更改 Google Workspace 用户组织单位

- 利用组策略进行特权添加

- 通过 Microsoft GPResult 实用程序发现组策略

- Halfbaked 命令和控制信标

- 通过不常见的父进程创建隐藏目录

- 通过隐藏标志创建隐藏文件和目录

- RDP 会话中进程参数的平均值较高

- RDP 会话持续时间平均值较高

- 从 PAT 克隆的大量 GitHub 存储库

- 为身份验证生成的大量 Okta 设备令牌 Cookie

- 大量 Okta 用户密码重置或解锁尝试

- 大量进程终止

- 大量进程和/或服务终止

- RDP会话时长差异较大

- 通过 Windows Subsystem for Linux 更改主机文件系统

- Hosts 文件被修改

- Hping 进程活动

- IIS HTTP 日志记录已禁用

- IPSEC NAT 遍历端口活动

- IPv4/IPv6 转发活动

- 映像文件执行选项注入

- 加载了无效签名的映像

- 通过 Windows 更新自动更新客户端加载映像

- 入站连接到不安全的 Elasticsearch 节点

- 通过 MSHTA 的入站 DCOM 横向移动

- 通过 MMC 的入站 DCOM 横向移动

- 通过 ShellBrowserWindow 或 ShellWindows 的入站 DCOM 横向移动

- 通过 PowerShell 远程处理的入站执行

- 通过 WinRM 远程 Shell 的入站执行

- 通过 Forfiles/Pcalua 的间接命令执行

- 通过 Windows BITS 的入口传输

- 添加了不安全的 AWS EC2 VPC 安全组入口规则

- InstallUtil 活动

- InstallUtil 进程建立网络连接

- 自定义 Shim 数据库的安装

- 安全支持提供程序的安装

- 针对正在运行的容器启动交互式 exec 命令

- 异常进程的交互式登录

- 通过 Perl 生成的交互式终端

- 通过 Python 生成的交互式终端

- KRBTGT 委派后门

- Kerberos 缓存凭据转储

- 为用户禁用 Kerberos 预身份验证

- 来自异常进程的 Kerberos 流量

- 内核驱动程序加载

- 非 root 用户加载内核驱动程序

- 检测到通过 Kexec 加载或卸载内核

- 通过 insmod 加载内核模块

- 内核模块移除

- 通过命令行检索 Keychain 密码

- Kirbi 文件创建

- Kubernetes 匿名请求已授权

- 创建了具有过多 Linux 功能的 Kubernetes 容器

- Kubernetes 拒绝服务帐户请求

- 创建了类型为 NodePort 的 Kubernetes 公开服务

- 创建了带有 HostIPC 的 Kubernetes Pod

- 创建了带有 HostNetwork 的 Kubernetes Pod

- 创建了带有 HostPID 的 Kubernetes Pod

- 使用敏感 hostPath 卷创建的 Kubernetes Pod

- 创建了 Kubernetes 特权 Pod

- Kubernetes 控制器服务帐户的可疑分配

- Kubernetes 可疑的自我主题审查

- Kubernetes 用户执行进入 Pod

- LSASS 内存转储创建

- LSASS 内存转储句柄访问

- 通过 Windows API 访问 LSASS 进程

- 通过启动文件夹的横向移动

- 启动代理的创建或修改以及立即加载

- 启动守护进程的创建或修改以及立即加载

- 检测到 Linux 剪贴板活动

- Linux 组创建

- 通过 GDB 的 Linux 进程挂钩

- 通过 Linux 二进制文件的 Linux 受限 Shell 突破

- Linux SSH X11 转发

- Linux 系统信息发现

- Linux 用户帐户创建

- Linux 用户添加到特权组

- 通过 GDB 转储 Linux init (PID 1) 密钥

- 禁用本地帐户 TokenFilter 策略

- 本地计划任务创建

- Okta 用户帐户 MFA 停用且未重新激活

- 为 Google Workspace 组织禁用 MFA

- MS Office 宏安全注册表修改

- MacOS 安装程序包生成网络事件

- 机器学习检测到使用已知 SUNBURST DNS 域的 DGA 活动

- 机器学习检测到预测为 DGA 域的 DNS 请求

- 机器学习检测到具有高 DGA 概率分数的 DNS 请求

- 机器学习检测到具有高恶意概率分数的 Windows 可疑事件

- 机器学习检测到具有低恶意概率分数的 Windows 可疑事件

- 恶意软件 - 检测到 - Elastic Endgame

- 恶意软件 - 已阻止 - Elastic Endgame

- 文件名后伪装空格

- 从 GitHub 组织中删除的成员

- 具有异常扩展名的内存转储文件

- 内存交换修改

- 每日消息 (MOTD) 文件创建

- Microsoft 365 Exchange 反网络钓鱼策略删除

- Microsoft 365 Exchange 反网络钓鱼规则修改

- Microsoft 365 Exchange DKIM 签名配置已禁用

- Microsoft 365 Exchange DLP 策略已删除

- Microsoft 365 Exchange 恶意软件筛选器策略删除

- Microsoft 365 Exchange 恶意软件筛选器规则修改

- Microsoft 365 Exchange 管理组角色分配

- Microsoft 365 Exchange 安全附件规则已禁用

- Microsoft 365 Exchange 安全链接策略已禁用

- Microsoft 365 Exchange 传输规则创建

- Microsoft 365 Exchange 传输规则修改

- 已分配 Microsoft 365 全局管理员角色

- 创建了 Microsoft 365 收件箱转发规则

- 来自罕见位置的 Microsoft 365 门户登录

- 来自不可能的旅行位置的 Microsoft 365 门户登录

- Microsoft 365 潜在的勒索软件活动

- 允许 Microsoft 365 Teams 自定义应用程序交互

- 已启用 Microsoft 365 Teams 外部访问

- 已启用 Microsoft 365 Teams 访客访问

- Microsoft 365 异常大量文件删除

- Microsoft 365 用户被限制发送电子邮件

- Microsoft Build Engine 启动了异常进程

- Microsoft Build Engine 由脚本进程启动

- Microsoft Build Engine 由系统进程启动

- Microsoft Build Engine 由 Office 应用程序启动

- Microsoft Build Engine 使用备用名称

- Microsoft Exchange Server UM 生成可疑进程

- Microsoft Exchange Server UM 写入可疑文件

- Microsoft Exchange 传输代理安装脚本

- Microsoft Exchange Worker 生成可疑进程

- Microsoft IIS 连接字符串解密

- 转储了 Microsoft IIS 服务帐户密码

- 来自异常路径的 Microsoft 管理控制台文件

- Microsoft Windows Defender 篡改

- 检测到 Mimikatz Memssp 日志文件

- AmsiEnable 注册表项的修改

- 启动配置的修改

- 动态链接器预加载共享对象的修改

- 容器内动态链接器预加载共享对象的修改

- 通过未签名或不受信任的父级修改环境变量

- OpenSSH 二进制文件的修改

- 通过 Defaults 命令修改 Safari 设置

- 标准身份验证模块或配置的修改

- WDigest 安全提供程序的修改

- msPKIAccountCredentials 的修改

- Okta 应用程序登录策略的修改或删除

- Mofcomp 活动

- 在特权容器内部启动的挂载

- 挂载隐藏或 WebDav 远程共享

- MsBuild 建立网络连接

- Mshta 建立网络连接

- 具有网络连接的 MsiExec 服务子进程

- 为 Azure 用户禁用多因素身份验证

- 涉及用户的多个警报

- 单个主机上不同 ATT&CK 策略中的多个警报

- 单个 Okta 会话的多个设备令牌哈希

- 多次登录失败后登录成功

- 来自同一源地址的多次登录失败

- 检测到单个用户的多个 Okta 会话

- 代理后具有相同设备令牌哈希的多个 Okta 用户身份验证事件

- 具有客户端地址的多个 Okta 用户身份验证事件

- 具有相同设备令牌哈希的多个 Okta 用户身份验证事件

- 多次读取 Vault Web 凭据

- 我的第一个规则

- 通过 Wbadmin 转储 NTDS

- 复制 NTDS 或 SAM 数据库文件

- 使用 Unshare 的命名空间操作

- 容器内建立的 Netcat 侦听器

- 通过 rlwrap 建立的 Netcat 侦听器

- Netsh 助手 DLL

- 通过 Kworker 检测到的网络活动

- 通过 cat 检测到的网络活动

- 由 SSHD 子进程发起的网络连接

- Cups 或 Foomatic-rip 子进程的网络连接

- 来自具有 RWX 内存区域的二进制文件的网络连接

- 通过 Certutil 的网络连接

- 通过编译的 HTML 文件的网络连接

- 通过 MsXsl 的网络连接

- 通过最近编译的可执行文件的网络连接

- 通过注册实用程序的网络连接

- 通过签名二进制文件的网络连接

- 通过 Sudo 二进制文件的网络连接

- 通过 XDG 自动启动条目发起的网络连接

- 网络登录提供程序注册表修改

- 通过 CAP_NET_RAW 的网络流量捕获

- 到罕见目标国家的网络流量

- 已禁用网络级身份验证 (NLA)

- 通过 PowerShell 添加了新的 ActiveSyncAllowedDeviceID

- 安装了新的 GitHub 应用程序

- 添加了新的 GitHub 所有者

- 检测到新的 Okta 身份验证行为

- 管理员添加了新的 Okta 身份提供程序 (IdP)

- 向 GitHub 组织添加了新用户

- 新的或修改的联合域

- Nping 进程活动

- NullSessionPipe 注册表修改

- 用户报告为恶意软件或网络钓鱼的 O365 电子邮件

- O365 过多的单一登录错误

- O365 Exchange 可疑邮箱权限委派

- O365 邮箱审核日志记录绕过

- Office 测试注册表持久性

- Okta 暴力破解或密码喷射攻击

- Okta FastPass 网络钓鱼检测

- 通过第三方 IdP 的 Okta 登录事件

- Okta ThreatInsight 威胁疑似提升

- Okta 用户会话模拟

- 从不同地理位置启动的 Okta 用户会话

- OneDrive 恶意软件文件上传

- Openssl 客户端或服务器活动

- 通过 PowerShell 的出站计划任务活动

- Outlook 主页注册表修改

- 父进程 PID 欺骗

- 外围设备发现

- 权限盗窃 - 检测到 - Elastic Endgame

- 权限盗窃 - 已阻止 - Elastic Endgame

- 通过 BITS 作业通知命令行实现的持久性

- 通过 DirectoryService 插件修改实现的持久性

- 通过 Docker 快捷方式修改实现的持久性

- 通过文件夹操作脚本实现的持久性

- 检测到通过隐藏运行键实现的持久性

- 通过 KDE 自动启动脚本或桌面文件修改实现的持久性

- 通过登录或注销挂钩实现的持久性

- 通过 Microsoft Office 加载项实现的持久性

- 通过 Microsoft Outlook VBA 实现的持久性

- 通过 PowerShell 配置文件实现的持久性

- 通过计划作业创建实现的持久性

- 通过 TelemetryController 计划任务劫持实现的持久性

- 通过更新协调器服务劫持实现的持久性

- 通过 WMI 事件订阅实现的持久性

- 通过 WMI 标准注册表提供程序实现的持久性

- 通过 Windows 安装程序实现的持久性

- 启动目录中的持久性脚本

- 端口转发规则添加

- 通过 Azure 注册的应用程序的潜在同意授予攻击

- 可能的 FIN7 DGA 命令和控制行为

- 可能的 Okta DoS 攻击

- 通过通配符记录创建的潜在 ADIDNS 投毒

- 已上传潜在的 AWS S3 存储桶勒索软件注释

- 高令牌计数和大型响应大小对资源的潜在滥用

- 潜在的 Active Directory 复制帐户后门

- 潜在的管理组帐户添加

- 通过 PowerShell 的潜在反恶意软件扫描接口绕过

- 通过 Sdbinst 的潜在应用程序填充

- 检测到潜在的缓冲区溢出攻击

- 通过挂载的潜在 Chroot 容器逃逸

- 通过 Postgresql 的潜在代码执行

- 通过 Internet Explorer 的潜在命令和控制

- 通过修改的 notify_on_release 文件的潜在容器逃逸

- 通过修改的 release_agent 文件的潜在容器逃逸

- 通过浏览器调试的潜在 Cookie 盗窃

- 通过 DCSync 的潜在凭据访问

- 通过 LSASS 中的 DuplicateHandle 的潜在凭据访问

- 通过 LSASS 内存转储的潜在凭据访问

- 通过内存转储文件创建的潜在凭据访问

- 通过重命名的 COM+ 服务 DLL 的潜在凭据访问

- 通过受信任的开发人员实用程序的潜在凭据访问

- 通过 Windows 实用程序的潜在凭据访问

- 潜在的跨站点脚本 (XSS)

- 潜在的 DGA 活动

- 通过 Microsoft 反恶意软件服务可执行文件的潜在 DLL 侧加载

- 通过受信任的 Microsoft 程序的潜在 DLL 侧加载

- 通过 NsLookup 的潜在 DNS 隧道

- 到异常目标端口的潜在数据渗漏活动

- 到异常 IP 地址的潜在数据渗漏活动

- 到异常 ISO 代码的潜在数据渗漏活动

- 到异常区域的潜在数据渗漏活动

- 检测到潜在的数据拆分

- 可能通过 CMSTP.exe 进行防御规避

- 可能通过 Doas 进行防御规避

- 可能通过 PRoot 进行防御规避

- 可能禁用 AppArmor

- 可能禁用 SELinux

- 可能通过 Active Directory Web 服务进行枚举

- 可能通过易受攻击的 MSI 修复进行提权

- 可能通过 Filter Manager 进行规避

- 可能通过 Windows Filtering Platform 进行规避

- 可能执行 rc.local 脚本

- 可能通过 XZBackdoor 执行

- 可能利用未加引号的服务路径漏洞

- 检测到潜在的外部 Linux SSH 暴力破解

- 可能通过无头浏览器下载文件

- 可能通过 Certreq 进行文件传输

- 可能的 Foxmail 利用

- 可能执行十六进制 Payload

- 可能创建隐藏的本地用户帐户

- 可能通过 Mount Hidepid 隐藏进程

- 检测到潜在的内部 Linux SSH 暴力破解

- 可能的 Invoke-Mimikatz PowerShell 脚本

- 潜在的 JAVA/JNDI 利用尝试

- 可能通过 Bifrost 进行 Kerberos 攻击

- 可能滥用 LSA 身份验证包

- 可能通过 PssCaptureSnapShot 创建 LSASS 克隆

- 可能通过 PssCaptureSnapShot 转储 LSASS 内存

- 可能通过 SMB 共享进行横向工具传输

- 可能创建 Linux 后门用户帐户

- 可能通过 Proc 文件系统转储 Linux 凭据

- 可能通过 Unshadow 转储 Linux 凭据

- 可能启动 Linux 黑客工具

- 检测到潜在的 Linux 本地帐户暴力破解

- 检测到可能创建 Linux 勒索软件提示

- 潜在的 Linux 隧道和/或端口转发

- 潜在的通过 HTTP 的本地 NTLM 中继

- 可能伪装成浏览器进程

- 可能伪装成商业应用安装程序

- 可能伪装成通信应用

- 可能伪装成 System32 DLL

- 可能伪装成 System32 可执行文件

- 可能伪装成 VLC DLL

- 潜在的内存搜索活动

- 潜在的 Meterpreter 反向 Shell

- 可能规避 Microsoft Office 沙箱

- 可能修改辅助功能二进制文件

- 检测到潜在的网络扫描

- 检测到主机执行的潜在网络扫描

- 潜在的网络共享发现

- 检测到潜在的网络扫描

- 潜在的非标准端口 HTTP/HTTPS 连接

- 潜在的非标准端口 SSH 连接

- 可能通过推送通知进行 Okta MFA 轰炸

- 潜在的 OpenSSH 后门日志记录活动

- 潜在的异常进程发起的出站 RDP 连接

- 潜在的哈希传递(PtH)尝试

- 可能通过 Atom Init 脚本修改实现持久化

- 可能通过文件修改实现持久化

- 可能通过登录钩子实现持久化

- 可能通过定期任务实现持久化

- 可能通过时间提供程序修改实现持久化

- 可能滥用端口监视器或打印处理器注册

- 作者编写的潜在 PowerShell 黑客工具脚本

- 通过函数名称识别的潜在 PowerShell 黑客工具脚本

- 潜在的 PowerShell 混淆脚本

- 潜在的 PowerShell 哈希传递/中继脚本

- 可能通过本地主机安全复制绕过隐私控制

- 可能通过 TCCDB 修改绕过隐私控制

- 可能通过可写 Docker 套接字进行特权提升

- 可能通过 CVE-2023-4911 进行特权提升

- 可能通过容器错误配置进行特权提升

- 可能通过 Enlightenment 进行特权提升

- 可能通过 InstallerFileTakeOver 进行特权提升

- 可能通过 Linux DAC 权限进行特权提升

- 可能通过 OverlayFS 进行特权提升

- 可能通过 PKEXEC 进行特权提升

- 可能通过 Python cap_setuid 进行特权提升

- 可能通过最近编译的可执行文件进行特权提升

- 可能通过服务 ImagePath 修改进行特权提升

- 可能通过 Sudoers 文件修改进行特权提升

- 检测到可能通过 UID INT_MAX 漏洞进行特权提升

- 可能通过 SamAccountName 欺骗进行特权提升

- 可能从恶意文档进行进程注入

- 可能通过 PowerShell 进行进程注入

- 可能通过 Chisel 客户端进行协议隧道

- 可能通过 Chisel 服务器进行协议隧道

- 可能通过 EarthWorm 进行协议隧道

- 检测到潜在的 Pspy 进程监控

- 潜在的勒索软件行为 - 系统创建大量 Readme 文件

- 可能通过 SMB 投放勒索软件提示文件

- 潜在的针对域控制器的中继攻击

- 可能通过 Web 服务器执行远程代码

- 可能通过注册表进行远程凭据访问

- 潜在的远程桌面影子活动

- 检测到潜在的远程桌面隧道

- 可能通过 MSIEXEC 执行远程文件

- 潜在的反向 Shell

- 可能通过终端进行反向 Shell 活动

- 可能通过后台进程进行反向 Shell

- 可能通过子进程进行反向 Shell

- 可能通过 Java 进行反向 Shell

- 可能通过可疑二进制文件进行反向 Shell

- 可能通过可疑子进程进行反向 Shell

- 可能通过 UDP 进行反向 Shell

- 可能下载了 SSH-IT SSH 蠕虫

- 检测到潜在的基于 SYN 的网络扫描

- 可能通过 SDelete 实用程序进行安全文件删除

- 可能向 AD 对象添加了影子凭据

- 可能通过命令行实用程序读取影子文件

- 潜在的 SharpRDP 行为

- 检测到可能通过通配符注入进行 Shell 利用

- 检测到潜在的成功 Linux FTP 暴力破解攻击

- 检测到潜在的成功 Linux RDP 暴力破解攻击

- 潜在的成功 SSH 暴力破解攻击

- 潜在的 Sudo 劫持

- 可能通过 CVE-2019-14287 进行 Sudo 特权提升

- 可能通过进程注入进行 Sudo 令牌操纵

- 潜在的可疑 DebugFS 根设备访问

- 潜在的可疑文件编辑

- 检测到可能通过通配符注入进行未授权访问

- 可能升级非交互式 Shell

- 潜在的 Veeam 凭据访问命令

- 可能通过 DNS 记录创建进行 WPAD 欺骗

- 可能滥用 WSUS 进行横向移动

- 潜在的跨多个主机的广泛恶意软件感染

- 潜在的 Windows 错误管理器伪装

- 可能通过 CcmExec 进行 Windows 会话劫持

- 潜在的 curl CVE-2023-38545 利用

- 检测到潜在的 macOS SSH 暴力破解

- 可能通过 CVE-2022-38028 进行特权提升

- 潜在的通过推送通知进行的成功 MFA 轰炸

- 可能通过 tmux 或 screen 启动的可疑进程

- PowerShell Invoke-NinjaCopy 脚本

- PowerShell Kerberos 票证转储

- PowerShell Kerberos 票证请求

- PowerShell 键盘记录脚本

- PowerShell 邮箱收集脚本

- PowerShell MiniDump 脚本

- PowerShell PSReflect 脚本

- PowerShell 脚本块日志记录已禁用

- 具有存档压缩功能的 PowerShell 脚本

- 具有发现功能的 PowerShell 脚本

- 具有加密/解密功能的 PowerShell 脚本

- 具有日志清除功能的 PowerShell 脚本

- 具有密码策略发现功能的 PowerShell 脚本

- 具有通过 WinRM 进行远程执行功能的 PowerShell 脚本

- 具有令牌模拟功能的 PowerShell 脚本

- 具有 Veeam 凭据访问功能的 PowerShell 脚本

- 具有网络摄像头视频捕获功能的 PowerShell 脚本

- 具有 Windows Defender 篡改功能的 PowerShell 脚本

- PowerShell 共享枚举脚本

- PowerShell 可疑的与发现相关的 Windows API 函数

- PowerShell 可疑的有效负载已编码和压缩

- 具有音频捕获功能的可疑 PowerShell 脚本

- 具有剪贴板检索功能的可疑 PowerShell 脚本

- 具有屏幕截图功能的可疑 PowerShell 脚本

- 打印机用户 (lp) Shell 执行

- 私钥搜索活动

- 通过 CAP_CHOWN/CAP_FOWNER 功能进行特权提升

- 通过 CAP_SETUID/SETGID 功能进行特权提升

- 通过 GDB CAP_SYS_PTRACE 进行特权提升

- 通过命名管道模拟进行特权提升

- 通过恶意命名管道模拟进行特权提升

- 通过修改 Root Crontab 文件进行特权提升

- 通过 SUID/SGID 进行特权提升

- 通过 Windir 环境变量进行特权提升

- 特权帐户暴力破解

- 创建特权 Docker 容器

- 通过父进程 PID 欺骗进行特权提升

- 通过编译的 HTML 文件进行的进程活动

- 进程功能枚举

- 通过 setcap 实用程序设置进程功能

- 使用复制的令牌创建的进程

- 使用提升的令牌创建的进程

- 通过辅助登录创建进程

- 使用内置工具进行进程发现

- 通过内置应用程序进行进程发现

- 从异常目录执行的进程

- 进程注入 - 已检测到 - Elastic Endgame

- 进程注入 - 已阻止 - Elastic Endgame

- Microsoft Build Engine 进行的进程注入

- 从每日消息 (MOTD) 派生的进程

- 从进程 ID (PID) 文件启动的进程

- 终止后删除的进程

- 带有尾随空格的进程

- Program Files 目录伪装

- 使用 OSASCRIPT 提示凭据

- ProxyChains 活动

- PsExec 网络连接

- 未签名或不受信任的进程删除了隔离属性

- 使用内置工具查询注册表

- 来自 Internet 的 RDP(远程桌面协议)

- 通过注册表启用的 RDP

- 执行 ROT 编码的 Python 脚本

- 来自 Internet 的 RPC(远程过程调用)

- 到 Internet 的 RPC(远程过程调用)

- 由异常父进程安装的 RPM 包

- 勒索软件 - 已检测到 - Elastic Endgame

- 勒索软件 - 已阻止 - Elastic Endgame

- 从 AWS SecretsManager 快速检索秘密的尝试

- Rapid7 威胁命令 CVE 相关性

- 罕见的 AWS 错误代码

- 罕见的到 Internet 的 SMB 连接

- 罕见的用户登录

- 通过 AppCert DLL 进行注册表持久化

- 通过 AppInit DLL 进行注册表持久化

- 远程计算机帐户 DnsHostName 更新

- 通过 Netsh 在 Windows 防火墙中启用的远程桌面

- 从可疑路径打开的远程桌面文件

- 通过文件共享进行远程执行

- 远程文件复制到隐藏共享

- 通过 TeamViewer 进行远程文件复制

- 通过 Desktopimgdownldr 实用程序进行远程文件下载

- 通过 MpCmdRun 进行远程文件下载

- 通过 PowerShell 进行远程文件下载

- 通过脚本解释器进行远程文件下载

- 通过 systemsetup 命令启用的远程 SSH 登录

- 创建远程计划任务

- 通过 RPC 创建远程计划任务

- 远程系统发现命令

- 安装远程 Windows 服务

- 通过 COM 执行远程 XSL 脚本

- 通过 RPC 远程启动的服务

- 重命名的 AutoIt 脚本解释器

- 使用短程序名称执行的重命名实用程序

- 根证书安装

- 通过 GDB CAP_SYS_PTRACE 的根网络连接

- 从互联网下载的 Roshal 档案 (RAR) 或 PowerShell 文件

- Route53 解析器查询日志配置已删除

- SELinux 配置创建或重命名

- SIP 提供商修改

- SMB(Windows 文件共享)活动到互联网

- 通过 LOLBin 或不受信任的进程进行的 SMB 连接

- 端口 26/TCP 上的 SMTP

- SSH 授权密钥文件修改

- 容器内部修改 SSH 授权密钥文件

- 在运行的容器内部建立 SSH 连接

- 通过 ssh-keygen 生成 SSH 密钥

- 从容器内部启动 SSH 进程

- SSL 证书删除

- 启动到 EC2 实例的 SSM 会话

- 设置 SUID/SGID 位

- 检测到 SUID/SGUID 枚举

- SUNBURST 命令和控制活动

- Windows 脚本创建的计划任务

- 通过 GPO 大规模执行计划任务

- 启用了计划任务 AT 命令

- ScreenConnect 服务器产生可疑进程

- 意外进程修改屏幕保护程序 Plist 文件

- 通过 Microsoft HTML 应用程序执行脚本

- 可疑进程启用了 SeDebugPrivilege

- 通过 VaultCmd 搜索已保存的凭据

- 通过常用实用程序进行安全文件访问

- 使用 WMIC 发现安全软件

- 通过 Grep 发现安全软件

- 检测到段错误

- 敏感文件压缩

- 容器内部的敏感文件压缩

- 在容器内部搜索敏感密钥或密码

- 将敏感权限 SeEnableDelegationPrivilege 分配给用户

- 通过 RegBack 访问敏感注册表配置单元

- 服务命令横向移动

- 通过脚本解释器生成服务控制

- 通过本地 Kerberos 身份验证创建服务

- 通过 sc.exe 修改服务 DACL

- 通过注册表修改禁用服务

- 服务路径修改

- 通过 sc.exe 修改服务路径

- Setcap 设置 setuid/setgid 功能

- 影子文件修改

- SharePoint 恶意软件文件上传

- 以前未知进程创建或更改共享对象

- Shell 配置创建或修改

- 通过 Apple 脚本执行 Shell

- 在启动文件夹中写入或修改快捷方式文件

- 通过 MS Work Folders 执行签名代理

- SoftwareUpdate 首选项修改

- SolarWinds 进程通过注册表禁用服务

- AWS 错误消息激增

- 发送到外部设备的字节数激增

- 通过 Airdrop 发送到外部设备的字节数激增

- 失败的登录事件激增

- 防火墙拒绝激增

- 登录事件激增

- 网络流量激增

- 到某个国家/地区的网络流量激增

- 从源 IP 建立的连接数激增

- 建立到目标 IP 的连接数激增

- RDP 会话中进程数量激增

- 远程文件传输激增

- 来自源 IP 的成功登录事件激增

- 通过未签名的进程进行启动文件夹持久化

- 通过可疑进程进行启动持久化

- 启动或运行键注册表修改

- 添加到组策略对象的启动/登录脚本

- 统计模型检测到 C2 信标活动

- 统计模型检测到高可信度的 C2 信标活动

- 在 MFA 重置后使用被盗凭据登录 Okta 帐户

- Sublime 插件或应用程序脚本修改

- 来自罕见的未知客户端设备的成功应用程序 SSO

- 检测到 Sudo 命令枚举

- Sudo 基于堆的缓冲区溢出尝试

- Sudoers 文件修改

- 可疑的 .NET 代码编译

- 通过 PowerShell 进行可疑的 .NET 反射

- 可疑的 /proc/maps 发现

- 可疑的 APT 包管理器执行

- 可疑的 APT 包管理器网络连接

- 对 LDAP 属性的可疑访问

- Okta 用户报告的可疑活动

- 可疑的反恶意软件扫描接口 DLL

- 可疑的 Automator 工作流执行

- 可疑的浏览器子进程

- 可疑的日历文件修改

- 可疑的 CertUtil 命令

- Adobe Acrobat Reader 更新服务的可疑子进程

- 通过 WMI 执行可疑的 Cmd

- 可疑的通信应用程序子进程

- 通过 Funzip 提取或解压缩可疑内容

- 可疑的 CronTab 创建或修改

- 为持久性或权限提升加载的可疑 DLL

- 通过 OpenSSL 实用程序进行可疑的数据加密

- 通过 od 进行可疑的动态链接器发现

- 可疑的 Emond 子进程

- 可疑的端点安全父进程

- 从 Foomatic-rip 或 Cupsd 父进程进行可疑的执行

- 从 INET 缓存进行可疑的执行

- 从已挂载的设备进行可疑的执行

- 通过 MSIEXEC 进行可疑的执行

- 通过 Microsoft Office 加载项进行可疑的执行

- 通过计划任务进行可疑的执行

- 通过适用于 Linux 的 Windows 子系统进行可疑的执行

- 可疑的资源管理器子进程

- 为了持久性在 /etc 中创建可疑文件

- 通过 Kworker 创建可疑文件

- 从 Google Drive 下载的可疑文件

- 通过 SMB 重命名可疑文件

- 可疑的 HTML 文件创建

- Launchd 的可疑隐藏子进程

- 来自 MS Office 的可疑映像加载 (taskschd.dll)

- 可疑的 ImagePath 服务创建

- 通过 Outlook 进行可疑的进程间通信

- 从容器内部生成的交互式 Shell

- 可疑的 JetBrains TeamCity 子进程

- 可疑的 Kworker UID 提升

- 通过 MalSecLogon 对 LSASS 进行可疑访问

- 可疑的 Lsass 进程访问

- 可疑的 MS Office 子进程

- 可疑的 MS Outlook 子进程

- 可疑的托管代码托管进程

- 可疑的内存 grep 活动

- 可疑的 Microsoft 365 邮件通过 ClientAppId 进行访问

- 可疑的 Microsoft Diagnostics Wizard 执行

- 可疑的挖掘进程创建事件

- 可疑的 Modprobe 文件事件

- LSASS 加载的可疑模块

- 以前未知可执行文件到互联网的可疑网络活动

- 通过 systemd 进行可疑的网络连接

- 在容器内部启动的可疑网络工具

- 可疑的 PDF 阅读器子进程

- 可疑的 Passwd 文件事件操作

- 在 Powershell 脚本中编码的可疑可移植可执行文件

- 可疑的 PowerShell 引擎 ImageLoad

- 通过 Windows 脚本进行可疑的 PowerShell 执行

- 可疑的 Powershell 脚本

- 可疑的打印后台处理程序文件删除

- 可疑的打印后台处理程序即点即印 DLL

- 创建的可疑打印后台处理程序 SPL 文件

- 可疑的 PrintSpooler 服务可执行文件创建

- 可疑的 Proc 伪文件系统枚举

- 通过直接系统调用进行可疑的进程访问

- 可疑的进程创建 CallTrace

- 通过重命名的 PsExec 可执行文件进行可疑的进程执行

- 加载的可疑 RDP ActiveX 客户端

- 通过 SeBackupPrivilege 进行可疑的远程注册表访问

- 可疑的 ESXI 文件重命名

- 可疑的 ESXI index.html 文件重命名

- 可疑的 ScreenConnect 客户端子进程

- 可疑的脚本对象执行

- 在系统中安装的可疑服务

- 可疑的 SolarWinds 子进程

- 可疑的启动 Shell 文件夹修改

- 创建的可疑符号链接

- 可疑的 Sysctl 文件事件

- 以前未知可执行文件执行的可疑系统命令

- 可疑的 ESXI 进程终止

- 可疑的故障排除包 Cabinet 执行

- 通过 ProxyChains 启动的可疑实用程序

- 创建的可疑 WMI 事件订阅

- 来自 MS Office 的可疑 WMI 映像加载

- 可疑的 WMIC XSL 脚本执行

- 可疑的网络浏览器敏感文件访问

- 可疑的 WerFault 子进程

- 可疑的 Windows 命令 Shell 参数

- 可疑的 Windows Powershell 参数

- 由主机生成的可疑 Windows 进程群集

- 由父进程生成的可疑 Windows 进程群集

- 由用户生成的可疑 Windows 进程群集

- 可疑的 Zoom 子进程

- 可疑的 macOS MS Office 子进程

- 可疑的 pbpaste 高流量活动

- 可疑的 rc.local 错误消息

- 可疑的 which 枚举

- Svchost 生成 Cmd

- 创建到卷影副本的符号链接

- 移动或复制系统二进制文件

- 系统 Hosts 文件访问

- 通过 Windows 命令 Shell 发现系统信息

- 系统日志文件删除

- 系统网络连接发现

- 系统所有者/用户发现 Linux

- 通过内置 Windows 实用程序进行系统服务发现

- 通过服务进行系统 Shell

- 系统时间发现

- 创建的系统 V Init 脚本

- 通过命令行进行 SystemKey 访问

- 创建的 Systemd 生成器

- 创建的 Systemd 服务

- 由不寻常的父进程启动的 Systemd 服务

- 创建的 Systemd 计时器

- 创建的 Systemd-udevd 规则文件

- 通过挂载的 APFS 快照访问绕过 TCC

- 受污染的内核模块加载

- 受污染的树外内核模块加载

- 篡改 Shell 命令行历史记录

- 临时计划任务创建

- 通过意外进程删除第三方备份文件

- 威胁情报哈希指示符匹配

- 威胁情报 IP 地址指示符匹配

- 威胁情报 URL 指示符匹配

- 威胁情报 Windows 注册表指示符匹配

- 使用 Touch 命令进行时间戳篡改

- 陷阱信号执行

- 通过提升的 COM Internet Explorer 加载项安装程序尝试绕过 UAC

- 通过特权 IFileOperation COM 接口尝试绕过 UAC

- 通过 Windows 目录伪装尝试绕过 UAC

- 使用 IEditionUpgradeManager 提升的 COM 接口尝试绕过 UAC

- 通过 DiskCleanup 计划任务劫持绕过 UAC

- 通过 ICMLuaUtil 提升的 COM 接口绕过 UAC

- 通过 Windows 防火墙管理单元劫持绕过 UAC

- 来自以前未知可执行文件的 UID 提升

- 未经授权访问 Okta 应用程序

- 公共应用程序 OAuth2 令牌授权(使用客户端凭据)的未经授权范围

- 不常见的注册表持久性更改

- macOS 屏幕保护程序引擎的意外子进程

- Unix 套接字连接

- 具有 RWX 内存区域的二进制文件的未知执行

- 未签名的 BITS 服务客户端进程

- Svchost 加载的未签名 DLL

- 受信任进程加载的未签名 DLL

- 从可疑文件夹进行的未签名 DLL 侧加载

- DNS 服务加载的未签名 DLL

- Azure AD 同步服务加载的不受信任 DLL

- 加载的不受信任驱动程序

- 用户的异常 AWS 命令

- 来自系统虚拟进程的不寻常子进程

- dns.exe 的不寻常子进程

- RunDLL32 的不寻常子进程

- AWS 命令的不寻常城市

- AWS 命令的不寻常国家/地区

- 不寻常的 DNS 活动

- 不寻常的 DPKG 执行

- 用户的不寻常发现活动

- 具有不寻常进程命令行的不寻常发现信号警报

- 具有不寻常进程可执行文件的不寻常发现信号警报

- 系统关键进程创建的不寻常可执行文件

- 通过 Microsoft Common Console 文件进行不寻常的执行

- 异常文件创建 - 备用数据流

- dns.exe 异常文件修改

- 检测到异常高置信度内容过滤器阻止

- 检测到异常高拒绝敏感信息策略阻止

- 检测到异常高拒绝主题阻止

- 检测到异常高字词策略阻止

- 用户登录的异常时间

- 异常实例元数据服务 (IMDS) API 请求

- 从系统用户启动的异常交互式 Shell

- 异常 Linux 网络活动

- 异常 Linux 网络配置发现

- 异常 Linux 网络连接发现

- 异常 Linux 网络端口活动

- 异常 Linux 进程调用元数据服务

- 异常 Linux 进程发现活动

- 异常 Linux 系统信息发现活动

- 异常 Linux 用户调用元数据服务

- 异常 Linux 用户发现活动

- 异常 Linux 用户名

- 异常登录活动

- 来自 Windows 系统二进制文件的异常网络活动

- 通过 DllHost 的异常网络连接

- 通过 RunDLL32 的异常网络连接

- 异常网络目标域名

- cmd.exe 的异常父进程

- 异常的父子关系

- 通过服务注册表的异常持久性

- 异常打印后台处理程序子进程

- 异常进程执行路径 - 备用数据流

- 在 WBEM 路径上的异常进程执行

- 异常进程扩展名

- MSSQL 服务帐户的异常进程

- Linux 主机的异常进程

- Windows 主机的异常进程

- 异常进程网络连接

- 由主机生成的异常进程

- 由父进程生成的异常进程

- 由用户生成的异常进程

- 异常进程将数据写入外部设备

- 异常远程文件目录

- 异常远程文件扩展名

- 异常远程文件大小

- 异常服务主机子进程 - 无子服务

- 用户登录的异常源 IP

- 异常 Sudo 活动

- RDP 会话的异常时间或日期

- 通过 id 的异常用户权限枚举

- 异常 Web 请求

- 异常 Web 用户代理

- 异常 Windows 网络活动

- 异常 Windows 路径活动

- 异常 Windows 进程调用元数据服务

- 异常 Windows 远程用户

- 异常 Windows 服务

- 异常 Windows 用户调用元数据服务

- 异常 Windows 用户权限提升活动

- 异常 Windows 用户名

- 用户帐户创建

- 用户被添加为 Azure 应用程序的所有者

- 用户被添加为 Azure 服务主体的所有者

- 用户被添加到特权组

- 用户被添加到管理员组

- 暴露于 Kerberoasting 的用户帐户

- 用户或组的创建/修改

- 来自 Internet 的 VNC(虚拟网络计算)

- 到 Internet 的 VNC(虚拟网络计算)

- 由异常进程加载的 Veeam 备份库

- 虚拟机指纹识别

- 通过 Grep 的虚拟机指纹识别

- 虚拟专用网络连接尝试

- 通过 VssAdmin 删除或调整大小的卷影副本

- 通过 PowerShell 删除卷影副本

- 通过 WMIC 删除卷影副本

- WMI 入站横向移动

- WMI WBEMTEST 实用程序执行

- WMIC 远程命令

- 通过 DLL 劫持的 WPS Office 利用

- 对 Active Directory 对象的 WRITEDAC 访问

- Web 应用程序可疑活动:POST 请求被拒绝

- Web 应用程序可疑活动:未经授权的方法

- Web 应用程序可疑活动:sqlmap 用户代理

- 通过 Python 生成的 Web 服务器

- Web Shell 检测:常见 Web 进程的脚本子进程

- WebProxy 设置修改

- WebServer 访问日志已删除

- Werfault ReflectDebugger 持久性

- Whoami 进程活动

- Windows 帐户或组发现

- Windows CryptoAPI 欺骗漏洞 (CVE-2020-0601 - CurveBall)

- 通过注册表修改禁用的 Windows Defender

- 通过 PowerShell 添加的 Windows Defender 排除项

- Windows 事件日志已清除

- 通过 PowerShell 禁用的 Windows 防火墙

- 具有可疑属性的 Windows 安装程序

- Windows 网络枚举

- 在 SMB 共享中的 Windows 注册表文件创建

- 执行 PowerShell 的 Windows 脚本

- 通过 WMI 执行进程的 Windows 脚本解释器

- 通过异常客户端安装的 Windows 服务

- 安装的 Windows Linux 子系统分发

- 通过 Dism 实用程序启用的 Windows Linux 子系统

- Windows 系统信息发现

- Windows 系统网络连接发现

- 使用 Netsh 命令转储无线凭据

- Yum 包管理器插件文件创建

- Yum/DNF 插件状态发现

- 没有密码的 Zoom 会议

- rc.local/rc.common 文件创建

- 可下载的规则更新

- 使用 Elastic Defend 配置端点保护

- 管理 Elastic Defend

- 端点响应操作

- 云安全

- 仪表板

- 探索

- 高级实体分析

- 调查工具

- Elastic Security API

- Elastic Security 字段和对象架构

- 故障排除

- 发行说明

开始使用适用于 AWS 的 CSPM

编辑开始使用适用于 AWS 的 CSPM

编辑概述

编辑本页介绍如何使用云安全态势管理 (CSPM) 功能开始监控云资产的安全态势。

设置适用于 AWS 的 CSPM

编辑您可以通过注册单个云账户或注册包含多个账户的组织来设置适用于 AWS 的 CSPM。无论哪种方式,首先您将添加 CSPM 集成,然后启用云账户访问。有两种可用的部署技术:无代理和基于代理。无代理部署允许您收集云态势数据,而无需管理 Elastic Agent 在云中的部署。基于代理的部署要求您在要监控的云账户中部署和管理 Elastic Agent。

无代理部署

编辑此功能处于 Beta 测试阶段,可能会发生更改。设计和代码不如官方 GA 功能成熟,并且按原样提供,不提供任何保证。Beta 功能不受官方 GA 功能的支持 SLA 的约束。

- 在导航菜单中查找 集成,或使用 全局搜索字段。

- 搜索

CSPM,然后单击结果。 - 单击 添加云安全态势管理 (CSPM)。

- 选择 AWS,然后选择 AWS 组织以加入多个账户,或选择 单个账户以加入单个账户。

- 为您的集成指定一个名称,该名称与您要监控的 AWS 账户/组织的目的或团队相匹配,例如,

dev-aws-account。 - 单击 高级选项,然后选择 无代理 (BETA)。

-

接下来,您需要向 AWS 进行身份验证。有两种方法可用

-

选项 1:直接访问密钥/CloudFormation(推荐)。在 首选方法 下,选择 直接访问密钥。展开 生成 AWS 账户凭据的步骤 部分,然后按照显示的说明使用 CloudFormation 自动创建必要的凭据。

如果您不想监控组织中的每个账户,请使用单击 启动 CloudFormation 后出现的

OrganizationalUnitIDs字段指定要监控的账户。 - 选项 2:临时密钥。要使用临时密钥进行身份验证,请参阅 临时密钥的说明。

-

- 选择身份验证方法并提供所有必要的凭据后,单击 保存并继续 以完成部署。您的数据应该会在几分钟内开始出现。

基于代理的部署

编辑添加 CSPM 集成

编辑- 在导航菜单中查找 集成,或使用 全局搜索字段。

- 搜索

CSPM,然后单击结果。 - 单击 添加云安全态势管理 (CSPM)。

- 选择 AWS,然后选择 AWS 组织以加入多个账户,或选择 单个账户以加入单个账户。

- 为您的集成指定一个名称,该名称与您要监控的 AWS 账户/组织的目的或团队相匹配,例如,

dev-aws-account。

设置云账户访问

编辑CSPM 集成需要访问 AWS 的内置 SecurityAudit IAM 策略,以便发现和评估您云账户中的资源。有几种方法可以提供访问权限。

对于大多数用例,最简单的选项是使用 AWS CloudFormation 在您的 AWS 账户中自动配置必要的资源和权限。下面将介绍此方法以及几种手动选项。

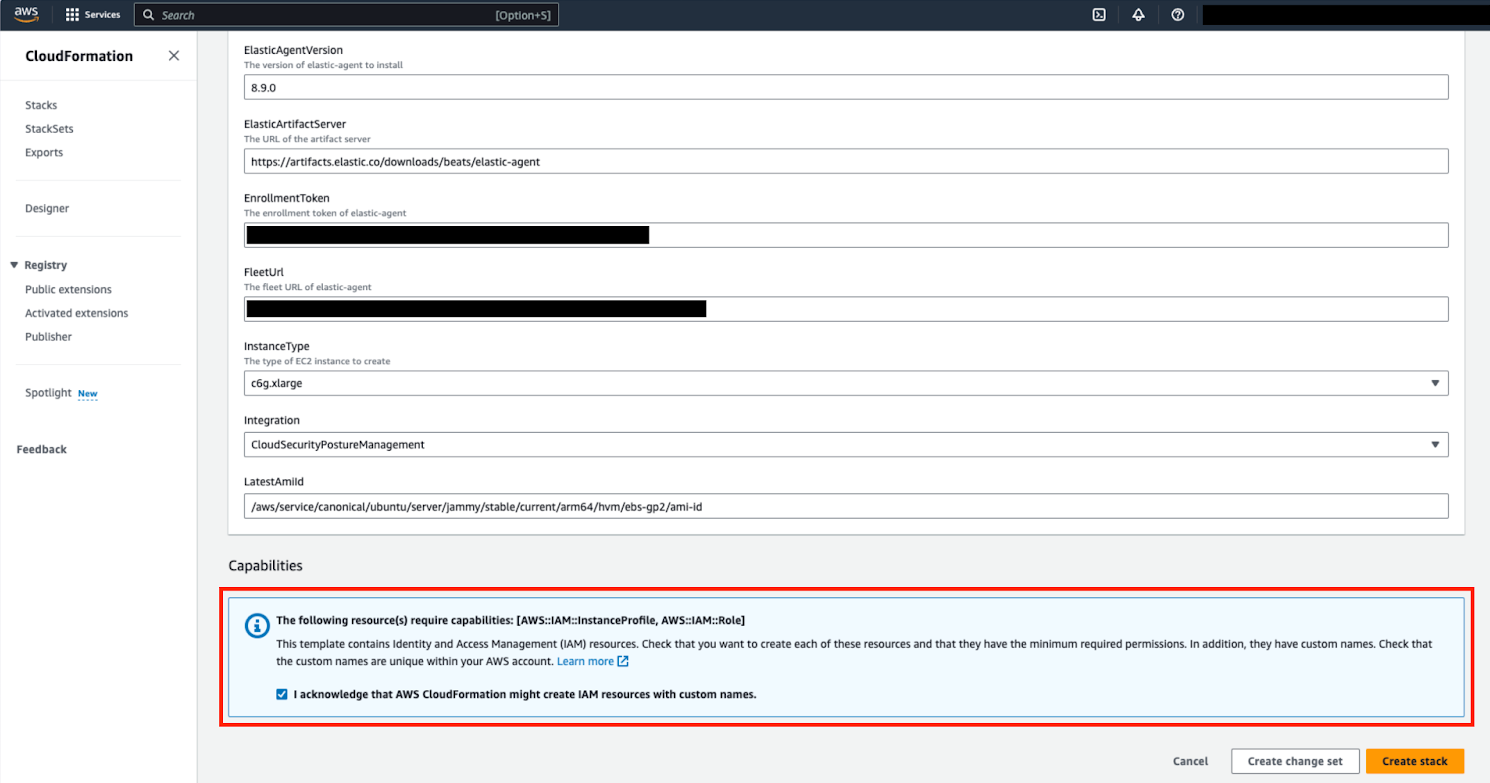

CloudFormation(推荐)

编辑- 在 添加云安全态势管理 (CSPM) 集成 菜单中,在 设置访问 下,选择 CloudFormation。

- 在新浏览器标签或窗口中,以管理员身份登录到您要加入的 AWS 账户或组织。

- 返回到您的 Kibana 标签。单击页面底部的 保存并继续。

- 查看信息,然后单击 启动 CloudFormation。

- CloudFormation 模板会在新的浏览器标签中出现。

- 仅对于组织级部署,您必须将要部署到的组织单元 ID 输入到 CloudFormation 模板的

OrganizationalUnitIds字段中。您可以在 AWS 控制台的 AWS Organizations → AWS 账户(在每个组织的名称下)找到组织单元 ID。您还可以使用此字段指定要监控的组织中的哪些账户以及要跳过的账户。 - (可选)使用右上角的控件切换到您要部署的 AWS 区域。

-

勾选 功能 下的复选框,以授权创建必要的资源。

- 在模板底部,选择 创建堆栈。

当您返回到 Kibana 时,单击 查看资产 以查看您的新集成正在收集的数据。

组织级加入的手动身份验证

编辑如果您要加入单个账户而不是组织,请跳过此部分。

当使用手动身份验证在组织级别加入时,您需要使用 AWS 控制台为要部署到的组织配置必要的权限

-

在组织的管理账户(根账户)中,创建一个名为

cloudbeat-root的 IAM 角色(名称很重要)。该角色需要几个策略- 以下内联策略

单击以展开策略

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"organizations:List*",

"organizations:Describe*"

],

"Resource": "*",

"Effect": "Allow"

},

{

"Action": [

"sts:AssumeRole"

],

"Resource": "*",

"Effect": "Allow"

}

]

}

- 以下信任策略

单击以展开策略

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::<Management Account ID>:root"

},

"Action": "sts:AssumeRole"

},

{

"Effect": "Allow",

"Principal": {

"Service": "ec2.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

- AWS 管理的

SecurityAudit策略。

您必须将信任策略中的 <管理账户 ID> 替换为您的 AWS 账户 ID。

-

接下来,对于要扫描的组织中的每个账户,创建一个名为

cloudbeat-securityaudit的 IAM 角色,并具有以下策略- AWS 管理的

SecurityAudit策略。 - 以下信任策略

- AWS 管理的

单击以展开策略

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::<Management Account ID>:role/cloudbeat-root"

},

"Action": "sts:AssumeRole"

}

]

}

您必须将信任策略中的 <管理账户 ID> 替换为您的 AWS 账户 ID。

创建必要的角色后,使用其中一种手动身份验证方法进行身份验证。

当使用以下任何身份验证方法部署到组织时,您需要确保您提供的凭据授予承担 cloudbeat-root 权限的权限。

手动身份验证方法

编辑无论您使用哪种方法进行身份验证,请确保已附加 AWS 的内置 SecurityAudit IAM 策略。

选项 1 - 默认实例角色

编辑如果要部署到 AWS 组织而不是 AWS 账户,您应该已经创建了一个新角色,cloudbeat-root。跳到步骤 2“将新的 IAM 角色附加到 EC2 实例”,并附加此角色。您可以使用现有或新的 EC2 实例。

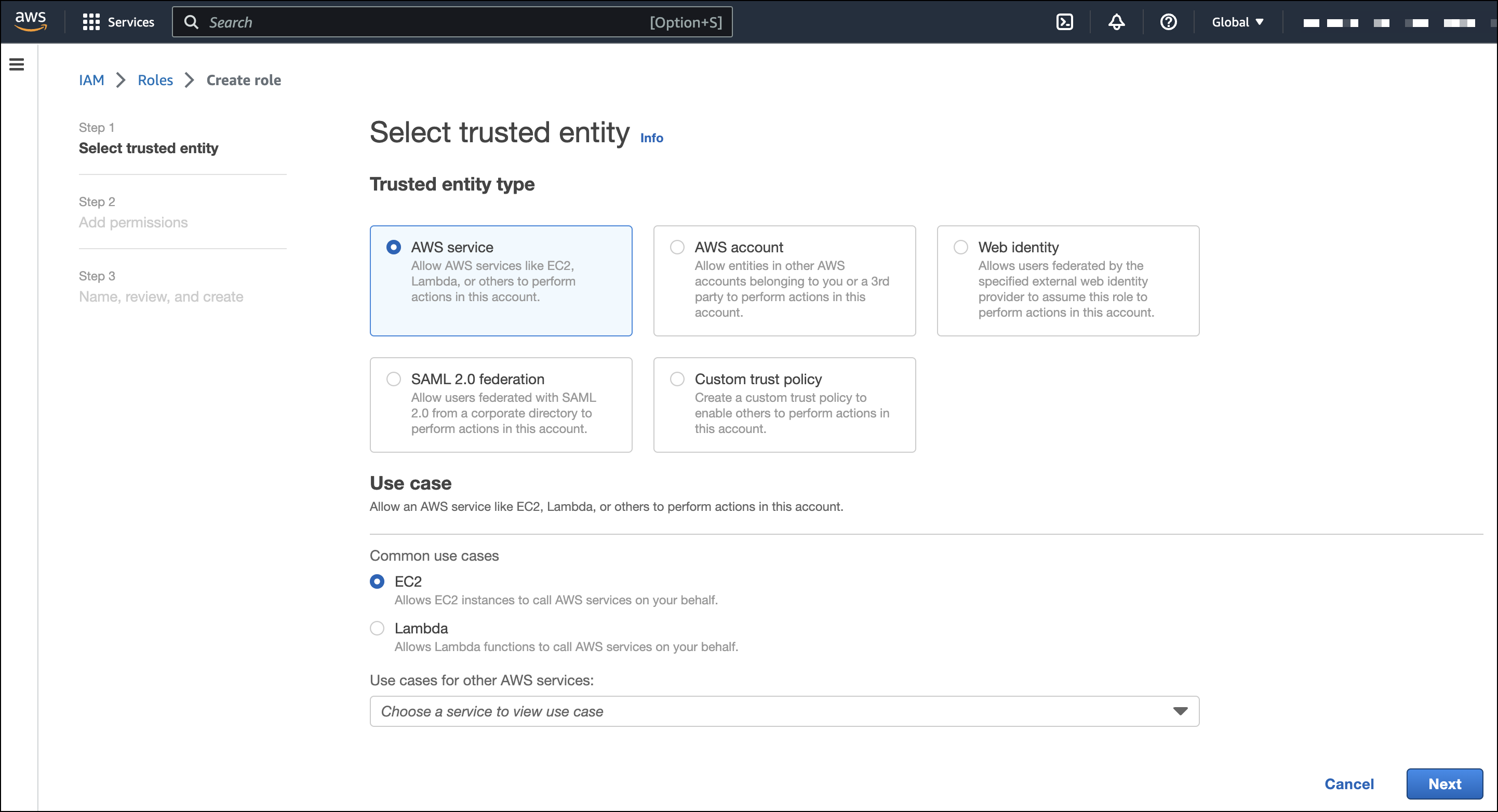

按照 AWS 的 适用于 Amazon EC2 的 IAM 角色文档,使用 IAM 控制台创建 IAM 角色,这将自动生成实例配置文件。

-

创建 IAM 角色

- 在 AWS 中,转到您的 IAM 控制面板。单击 角色,然后单击 创建角色。

- 在 选择受信任的实体 页面上的 受信任的实体类型 下,选择 AWS 服务。

-

在 使用案例 下,选择 EC2。单击 下一步。

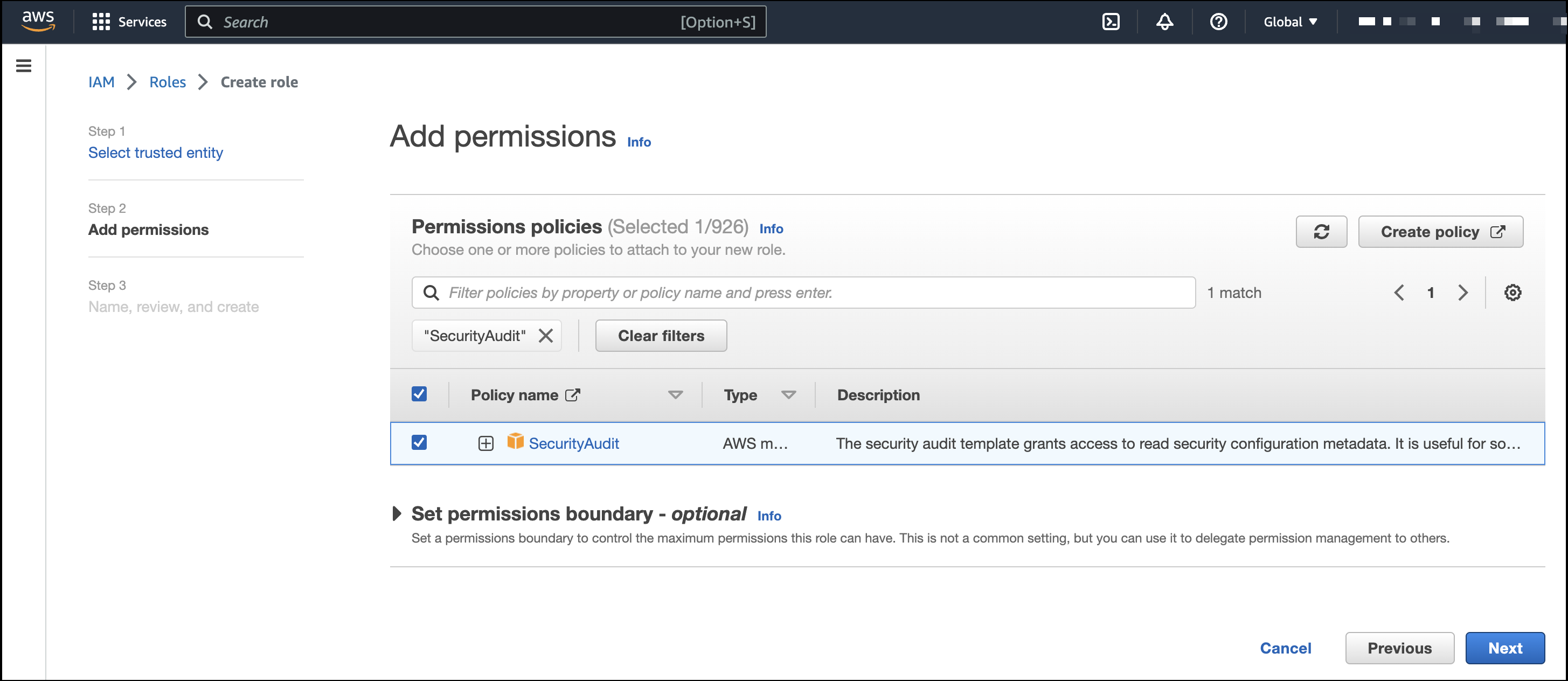

-

在 添加权限 页面上,搜索并选择

SecurityAudit。单击 下一步。

- 在 名称、查看和创建 页面上,为您的角色命名,然后单击 创建角色。

-

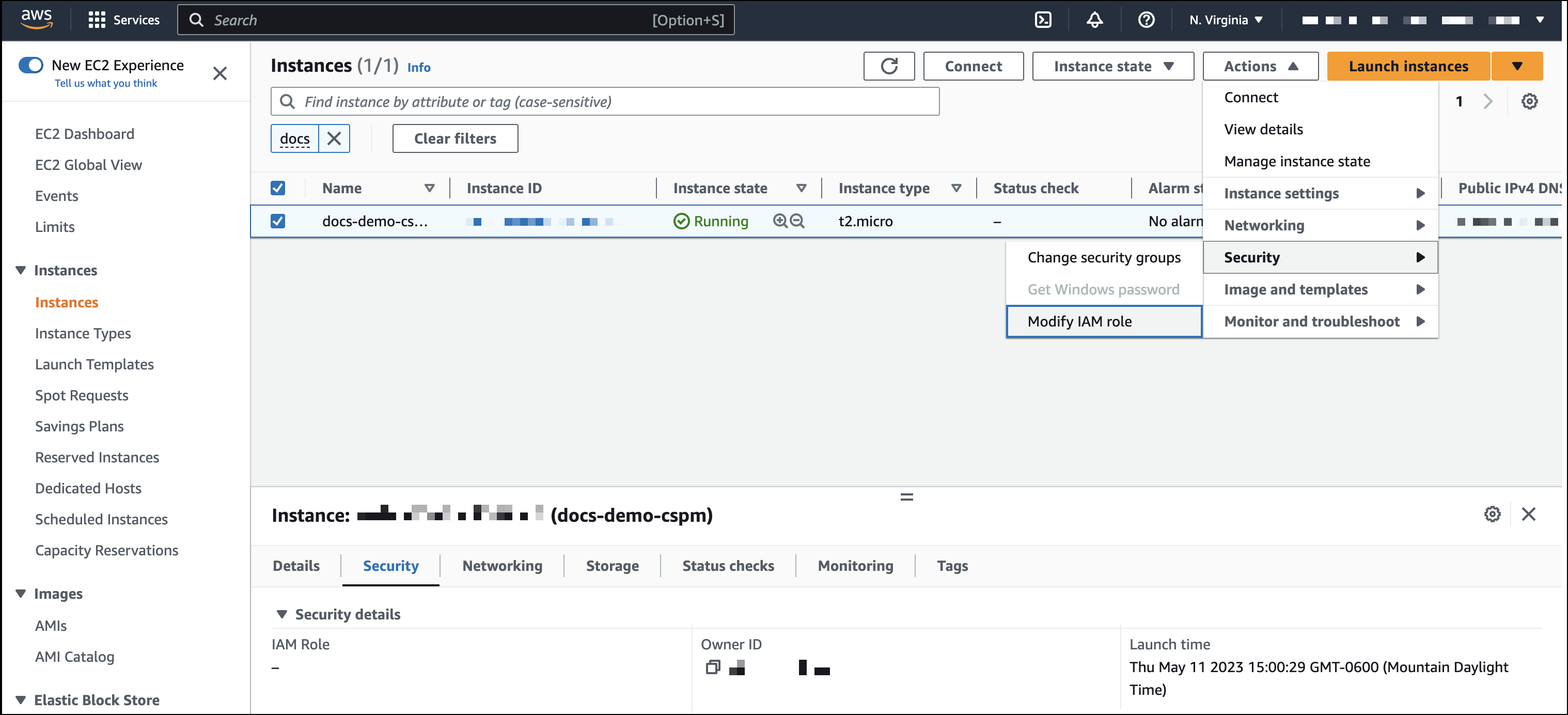

将新的 IAM 角色附加到 EC2 实例

- 在 AWS 中,选择一个 EC2 实例。

-

选择 操作 > 安全 > 修改 IAM 角色。

- 在 修改 IAM 角色 页面上,搜索并选择您的新 IAM 角色。

- 单击 更新 IAM 角色。

- 返回 Kibana 并完成手动设置。

请确保将 CSPM 集成部署到此 EC2 实例。在 Kibana 中完成设置时,在 设置访问* 部分,选择 *承担角色。对于无代理部署,将 角色 ARN 留空。对于基于代理的部署,将其留空,除非您想指定 Elastic Agent 应承担的角色而不是 EC2 实例的默认角色。单击 保存并继续。

选项 2 - 直接访问密钥

编辑访问密钥是 IAM 用户或 AWS 账户根用户的长期凭据。要将访问密钥用作凭据,您必须提供 访问密钥 ID 和 秘密访问密钥。提供凭据后,完成手动设置。

有关更多详细信息,请参阅 访问密钥和秘密访问密钥。

创建 IAM 用户时,您必须选择 编程访问。

选项 3 - 临时安全凭证

编辑您可以在 AWS 中配置临时安全凭证,使其持续指定的时间。它们由访问密钥 ID、秘密访问密钥和会话令牌组成,通常使用 GetSessionToken 找到。

由于临时安全凭证是短期的,一旦过期,您需要生成新的凭证并手动更新集成配置,才能继续收集云态势数据。请在凭证过期之前更新,以避免数据丢失。

启用了多因素身份验证 (MFA) 的 IAM 用户在调用 GetSessionToken 时需要提交 MFA 代码。有关更多详细信息,请参阅 AWS 的临时安全凭证文档。

您可以使用 AWS CLI 生成临时凭证。例如,如果启用了 MFA,可以使用以下命令

sts get-session-token --serial-number arn:aws:iam::1234:mfa/your-email@example.com --duration-seconds 129600 --token-code 123456

此命令的输出包括以下字段,您应该在配置 KSPM 集成时提供这些字段

-

访问密钥 ID:访问密钥的第一部分。 -

秘密访问密钥:访问密钥的第二部分。 -

会话令牌:使用临时安全凭证时所需的令牌。

提供凭证后,请完成手动设置。

选项 4 - 共享凭证文件

编辑如果您为不同的工具或应用程序使用不同的 AWS 凭证,则可以使用配置文件中的配置文件定义多个访问密钥。有关更多详细信息,请参阅 AWS 的共享凭证文件文档。

无需向集成提供 访问密钥 ID 和 秘密访问密钥,而是提供在共享凭证文件中查找访问密钥所需的信息

-

凭证配置文件名称:共享凭证文件中的配置文件名称。 -

共享凭证文件:共享凭证文件的目录。

如果您没有为所有配置字段提供值,则集成将使用这些默认值

- 如果未提供

访问密钥 ID、秘密访问密钥和ARN 角色,则集成将检查凭证配置文件名称。 - 如果没有

凭证配置文件名称,将使用默认配置文件。 - 如果

共享凭证文件为空,将使用默认目录。 - 对于 Linux 或 Unix,共享凭证文件位于

~/.aws/credentials。

提供凭证后,请完成手动设置。

选项 5 - IAM 角色 Amazon 资源名称 (ARN)

编辑IAM 角色 Amazon 资源名称 (ARN) 是您可以在 AWS 账户中创建的 IAM 身份。您定义角色的权限。角色没有标准的长期凭证,例如密码或访问密钥。相反,当您担任角色时,它会为您的会话提供临时安全凭证。

要使用 IAM 角色 ARN,请在首选手动方法下选择担任角色,输入 ARN,然后继续完成手动设置。

完成手动设置

编辑提供 AWS 凭证后,在添加此集成的目标位置下

如果您想监控尚未部署 Elastic Agent 的 AWS 账户或组织

- 选择新主机。

- 命名 Elastic Agent 策略。使用与您要监控的云账户或账户的用途或团队匹配的名称。例如,

dev-aws-account。 - 单击保存并继续,然后单击将 Elastic Agent 添加到主机。添加代理向导将出现,并提供 Elastic Agent 二进制文件,您可以下载并将其部署到您的 AWS 账户。

如果您想监控已部署 Elastic Agent 的 AWS 账户或组织

- 选择现有主机。

- 选择适用于要监控的 AWS 账户的代理策略。

- 单击保存并继续。

On this page